Einführung in Network Mapper

In der Welt der Cyber-Kriminalität ist es sehr wichtig, sicherzustellen, dass das System einer Organisation hochgradig gesichert ist, um die Geschäftskontinuität zu gewährleisten. Es könnte Sie interessieren, dass sich die Organisation zur Gewährleistung des Sicherheitsniveaus des Systems für einen Teil der Software entscheidet, auf der Scans ausgeführt werden, um die Sicherheitsanfälligkeiten zu ermitteln. Software hat es Unternehmen sehr leicht gemacht, ihre Sicherheitsstärke zu bewerten. Nun stellt sich die Frage, was genau hinter der Software steckt, die ein System erstellt, das das andere System durchsucht und die Liste der vorhandenen Schwachstellen abruft. Bei den meisten derartigen Scananwendungen wird Nmap dahinter ausgeführt. Hier werden wir viele Dinge über Network Mapper erforschen. Also lasst uns anfangen.

Was ist Network Mapper?

Nmap kann als Netzwerk-Schwachstellenscanner definiert werden, der alle auf mehreren Ports ausgeführten Dienste identifiziert. Es gibt an, ob die Ports geöffnet, geschlossen oder gefiltert sind, basierend auf den Antworten, die sie von verschiedenen Arten von Scans erhalten. TCP-Scan, UDP-Scan, Stealth-Scan sind einige der Arten von Scans, die mit der nmap durchgeführt werden können. Er schätzt zunächst die Netzwerkgeschwindigkeit und führt basierend auf der Netzwerkgeschwindigkeit den Scan zum System durch. Es gibt einige Anwendungen wie expose, die die dahinterliegende nmap ausführen.

Nmap kann auch als das in Kali Linux integrierte Tool betrachtet werden, das einen Vorteil bei der Durchführung der Sicherheitsprüfungen bietet. Mithilfe des ICMP-Scans wird die Geschwindigkeit des Netzwerks ermittelt und basierend auf der Geschwindigkeit, mit der die vom Benutzer übermittelte Scananforderung verarbeitet wird. Man kann alle verfügbaren Ports mit nmap scannen, aber im Normalfall scannt nmap nur die Standardports. Nmap analysiert tatsächlich die Antwort des Servers, um herauszufinden, welche Dienste und Ports geöffnet sind. Es deklariert das Scan-Ergebnis vor dem Sicherheitsanalysten, damit dieser die Dinge überprüfen kann.

Arbeiten mit Network Mapper

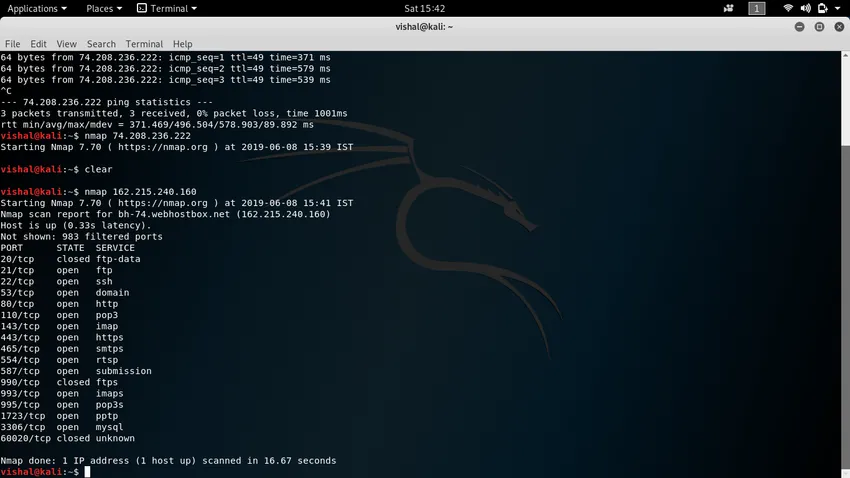

In diesem Abschnitt betrachten wir ein Beispiel, in dem eine tatsächliche Überprüfung einer aktiven IP durchgeführt wird, um alle Dienste zu verstehen, die auf diesem System aktiv sind. Die IP gehört zu einem Live-Server, auf dem verschiedene Dienste ausgeführt werden, damit die Benutzer dieses Servers die Vorteile des Servers nutzen können. Es gibt Dienste, die auf dem bestimmten Port ausgeführt werden sollen. Wenn der nmap-Scan also nach den Standardports sucht, überprüft er tatsächlich die allgemeinen Dienste, von denen erwartet wird, dass sie saftiger sind als andere.

Auf dem obigen Bild sehen wir, dass auf dem Server mehrere Dienste verfügbar sind. Einige der Ports sind offen, während andere geschlossen sind, aber es sind keine gefilterten Ports vorhanden, basierend auf dem normalen Scan. Es zeigt, dass Ports wie 21, 22, 53, 118 usw. geöffnet sind, auf denen ftp, ssh, domain bzw. pop3 ausgeführt wird. Der im obigen Bild ausgeführte Scan ist der Standard-Scan, da wir nicht ausgewählt haben, ob ein bestimmter Scan-Typ wie TCP, UDP, Stealth oder so weiter scannt.

Der Befehl, der im Terminal von Kali Linux ausgeführt wurde, hat das Schlüsselwort nmap, mit dem der nmap-Scan gestartet wird. Es gibt zusätzliche Attribute wie -sS, -sT, -sU, die zusammen mit dem Schlüsselwort nmap verwendet werden können, damit das Zielsystem auf die gewünschte Weise durchsucht wird. Hier haben wir gerade den Befehl nmap 162.215.248.160 verwendet und als Ergebnis hat nmap alle vor uns liegenden Portinformationen präsentiert, die ausreichend sind, um anzugeben, wie einfach es ist, mit nmap zu arbeiten. Am Ende des Scans wird auch die Gesamtzeit angezeigt, die zum Abschließen des Scans benötigt wurde. Anhand des Ergebnisses kann der Systemanalytiker feststellen, ob das System eine Sicherheitsanfälligkeit aufweist.

Vorteile von Network Mapper

Die folgenden Vorteile von Network Mapper sind:

1. Einfach zu bedienen

Nmap ist das in Kali Linux integrierte Tool, das sehr einfach zu bedienen ist. Man muss nur die IP-Adresse des Ziels eingeben, das gescannt werden soll, und die gesamten Dienste werden gescannt.

2. Basis für mehrere Anwendungen

Es gibt mehrere andere Anwendungen, die nmap in behind verwenden, um alle Dienste zu ermitteln. Beispielsweise ist Nexpose eine Anwendung, die nmap intern verwendet, um die Schwachstellen eines Netzwerks herauszufinden.

3. Verschiedene Scan-Typen

Abhängig von den Anforderungen des Systemadministrators oder eines beliebigen Benutzers kann nmap verschiedene Arten von Scans durchführen, um das gewünschte Ergebnis zu erzielen. Beispielsweise besteht die Möglichkeit, den Stealth-Scan durchzuführen, um sicherzustellen, dass das Scannen auf dem Ziel nicht zu laut im Netzwerk wird, um die Protokollgenerierung aufzurufen.

4. Scannen von Netzwerkanfälligkeiten

Bei der Verwendung von nmap geht es hauptsächlich darum, die in den Ports ausgeführten Dienste und den Status der Ports zu ermitteln. Die Informationen, die nach dem Scannen angezeigt werden, können jedoch verwendet werden, um die Schwachstellen im System zu ermitteln.

Karrierewachstum - Network Mapper

Wer im Bereich Sicherheit Karriere machen möchte, sollte die Arbeitsweise aller in Kali Linux integrierten Tools kennen, die speziell für Sicherheitstests zur Verfügung gestellt werden. Wenn es darum geht, eine funktionierende Vorstellung von den eingebauten Werkzeugen zu haben, steht nmap an erster Stelle. Dies ist sehr nützlich, wenn Sie Details über das Ziel erfassen, damit Sie anhand dieser Informationen feststellen können, welche Art von Angriff für das Ziel geeignet ist.

Fazit

Nmap ist das in Kali Linux integrierte Netzwerk-Scan-Tool, das von Sicherheitsexperten zum Schutz des Netzwerks eingesetzt wird. Es ist sehr einfach zu bedienen und jeder, der sich mit der Beurteilung von Netzwerkanfälligkeiten befasst, kann dies lernen, um einen Vorsprung in seiner Karriere zu erlangen. Es gibt auch andere Anwendungen, die nmap ausführen, um einen Netzwerkscan durchzuführen. Es gibt verschiedene Ebenen, auf denen es verwendet werden kann. Ein neuer Benutzer kann es verwenden, während ein Anfänger normalerweise die neue Sache erforscht, und die Fachleute können es auf der Grundlage ihres Fachwissens bis zum fortgeschrittenen Niveau verwenden.

Empfohlene Artikel

Dies war ein Leitfaden für Network Mapper. Hier diskutieren wir das Schlüsselkonzept, die Arbeitsweise, das Karrierewachstum und die Vorteile von Network Mapper. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Was ist Hadoop Cluster?

- Was ist AWS Lambda?

- Was ist API in Java?

- Was ist Kotlin?