Einführung in die Herausforderungen der Cybersicherheit

In der heutigen Welt waren Cybersicherheitsherausforderungen die nationale Sicherheit, Organisationen, die von kleinen bis hin zu großen Unternehmen, staatlichen und privaten Universitäten und Krankenhäusern reichten und von Cyberangriffen aus der ganzen Welt bedroht waren. Bei der Bewältigung neu aufkommender Bedrohungen stehen wir häufig vor Herausforderungen, mit denen wir uns befassen müssen, um ihr Territorium zu schützen.

In jüngster Zeit haben Sie vielleicht gehört, dass Wikipedia in Regionen des Nahen Ostens offline geschaltet wurde (9. September 2019), weil es mit einem massiven und weit verbreiteten Denial-of-Service-Angriff angegriffen wurde. Also, wenn die Bösen keine kostenlose Ausbildung ersparen, was können wir dann weniger von ihnen erwarten?

Im Folgenden wird ausführlich erläutert, warum Cybersicherheitsherausforderungen für Top-Organisationen im Jahr 2019 oberste Priorität haben sollten.

Die wichtigsten Herausforderungen für die Cybersicherheit

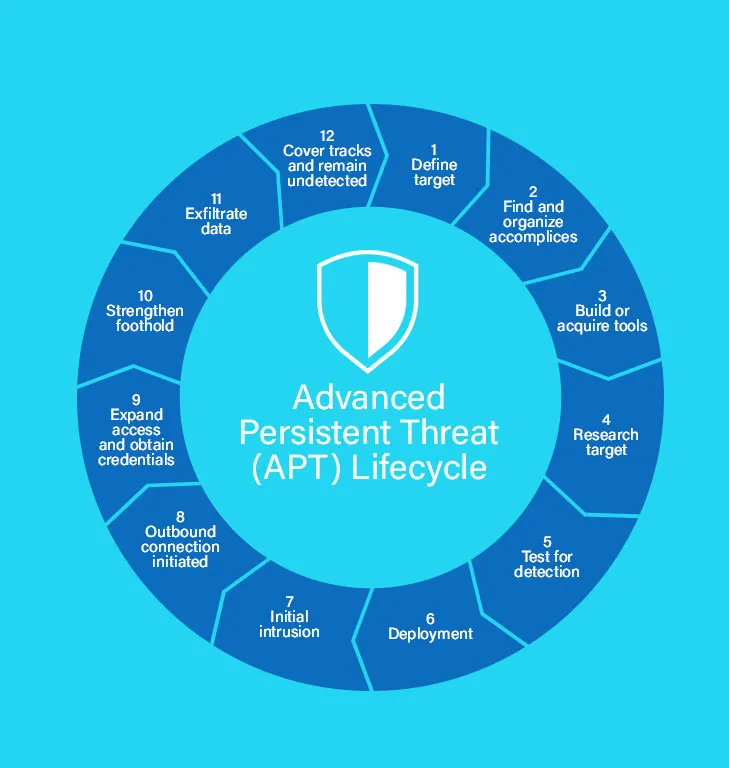

1) Fortgeschrittene persistente Bedrohungen

- Die fortgeschrittenen persistenten Bedrohungen sind solche Bedrohungen, die heimlich in Systeme und Server eindringen und dort längere Zeit verbleiben, ohne von irgendjemandem bemerkt / entdeckt zu werden.

- Sie wurden speziell für die Gewinnung hochsensibler Informationen entwickelt, und heutzutage schützen sich viele Unternehmen nicht mehr vor fortschrittlichen, dauerhaften Bedrohungsangriffen.

- Die APTs sind keine typische Malware, sondern wurden speziell für einen bestimmten Zweck entwickelt. Mit anderen Worten, sie sind für gezielte Angriffe konzipiert. Im Folgenden ist ein Lebenszyklus einer fortgeschrittenen dauerhaften Bedrohung dargestellt.

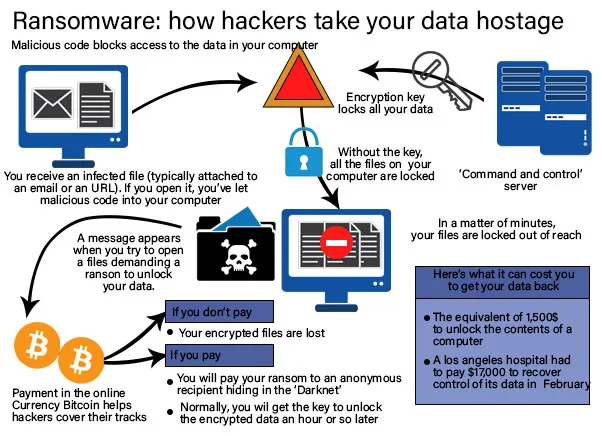

2) Evolution von Ransomware

- In den letzten Jahren haben die Ransomware-Angriffe stark zugenommen. Ransomware kann auch als eine Art von APT-Angriffen klassifiziert werden, bei denen Malware in Ihr System eindringt und im Laufe der Tage beginnt, alle Ihre Dateien langsam zu verschlüsseln.

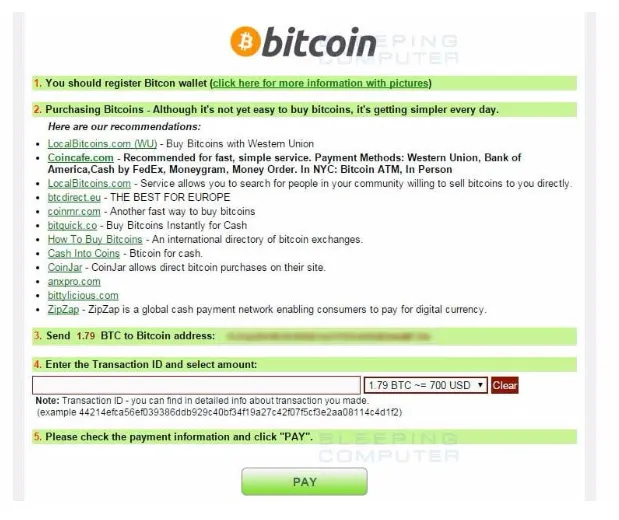

- Schließlich werden alle Dateien auf dem eigenen System gesperrt und ein Lösegeld wird normalerweise in Form von Bitcoin verlangt (weil es schwierig ist, es aufzuspüren).

- Sobald die Zahlung erfolgt ist, wird von Hackern ein Entschlüsselungsschlüssel bereitgestellt, mit dem alle Daten wieder entschlüsselt und der Zugriff zurückgegeben werden kann.

- Es kann Fälle geben, in denen ein Hacker mit einer sehr schlechten Denkweise das gesamte geforderte Geld in Anspruch nimmt, aber den Entschlüsselungsschlüssel immer noch nicht gibt.

- Ransomware ist der Fluch von Cybersicherheit, Datenexperten, IT und Führungskräften. Unten sehen Sie die Anatomie eines Ransomware-Angriffs.

Einige der Beispiele für Ransomware sind Cryptolocker, Bad Rabbit, Wanna Cry, Goldeneye, Zcrypter, Jigsaw, Petya usw.

3) IoT-Bedrohungen (Angriffe durch kompromittierte IOT-Geräte)

- IoT steht für das Internet der Dinge. Das IoT ist ein System von digitalen mechanischen Geräten, die miteinander in Beziehung stehen und Daten über ein Netzwerk übertragen können, ohne dass Eingriffe von Mensch zu Mensch und von Mensch zu Computer erforderlich sind.

- Alle diese IoT-Geräte haben eine eindeutige Kennung, die das Gerät durch einen eindeutigen Code identifiziert. In der heutigen Welt kann jedes digitale Gerät, das wir verwenden, mit einem Netzwerk verbunden werden, und ja, dies geschieht in fast allen Teilen der Welt.

- Auf diese Weise haben wir die Kontrolle über die meisten Geräte und Geräte von einem einzigen Bedienungspunkt aus - sagen wir, Ihr Mobiltelefon. In der heutigen Welt können Sie mit Ihrem Handy das Licht ausschalten, Alexa bedienen, den Kühlschrank und Waschmaschinen bedienen usw. Viele Verbrauchergeräte sind jetzt miteinander verbunden.

- Mit anderen Worten, wenn Sie auf ein Gerät zugreifen, haben Sie auf alle Geräte zugegriffen. Dies führt zu einem erhöhten Risiko von Angriffen und Sicherheitslücken.

- Es kann viele Gründe für diese Lücken geben, z. B. unsichere Webschnittstellen und Datenübertragungen, mangelndes Wissen über die Sicherheit, unzureichende Authentifizierungsmethoden, unsicheres WLAN usw. Nachfolgend finden Sie eine Karte, die Bedrohungen im Zusammenhang mit dem Internet der Dinge aufzeigt.

4) Cloud-Sicherheit

- Es besteht die Befürchtung, dass viele Unternehmen nicht bereit sind, ihre Daten in die Cloud zu stellen, und sie möchten für eine gewisse Zeit reserviert werden, es sei denn, es wird sichergestellt, dass die Cloud ein hochsicherer Ort ist und den Sicherheitsstandards vor Ort entspricht.

- Der Hauptgrund ist, dass große Organisationen ihre eigenen Rechenzentren haben und die volle Kontrolle darüber haben. Die Daten befinden sich an ihren Standorten und in ihrem Netzwerk (dh dem internen Netzwerk), während im Falle einer Cloud die Daten nicht mehr aktuell sind Sowohl firmeneigene Rechenzentren als auch das Netzwerk werden extern, was ein Risiko darstellt.

- Einige wenige Probleme führen zu Cloud-Angriffen, einige davon sind - Cloud-Fehlkonfigurationen, unsichere APIs, Meltdown- und Spectre-Schwachstellen, Datenverlust aufgrund von Naturkatastrophen oder menschlichem Versagen.

5) Angriffe auf Kryptowährungen und Blockchain-Technologien

- Es dauert nicht lange, bis Technologien wie Kryptowährungen und Blockchains implementiert werden.

- Da diese Technologien gerade erst ihre Anfänge überschritten haben und es einen großen Entwicklungspfad gibt, ist die Übernahme dieser Technologien durch Unternehmen, die jedoch keine geeigneten Sicherheitskontrollen implementieren, eine große Bedrohung. Zunächst einmal sind sie sich der Lücke möglicherweise nicht bewusst selbst.

- Es wird daher empfohlen, die Sicherheitskontrollen zu verstehen, bevor diese Technologien implementiert werden. Einige der durchgeführten Angriffe sind Eclipse-Angriffe, Sybil-Angriffe und DDOS-Angriffe.

6) Angriffe, die mit Hilfe von KI und maschinellem Lernen entwickelt wurden

Zweifellos werden die großen Datenmengen aus der ganzen Welt für verschiedene Zwecke in KI-Systeme eingespeist und helfen uns, unsere Entscheidungen zu treffen. Während dies eine gute Seite davon ist, kann es auch eine schlechte Seite geben. Hacker können mithilfe von KI und maschinellem Lernen innovative Lösungen für komplexere Angriffe entwickeln.

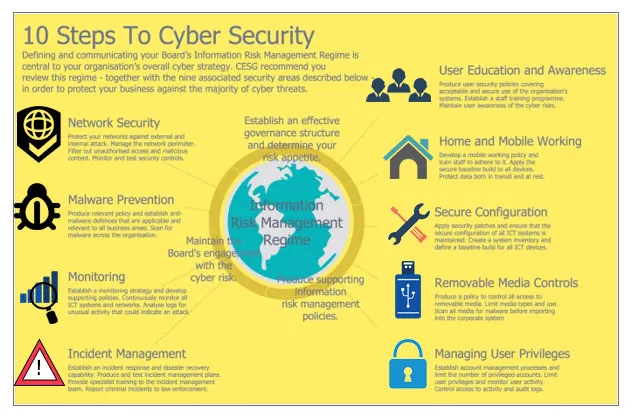

Hier ging es um die Herausforderungen für die Cybersicherheit, und wir haben über große Herausforderungen gesprochen, aber wir könnten auch daran interessiert sein, Informationen zu Schritten für die Cybersicherheit zu erhalten.

Fazit - Cybersicherheitsherausforderungen

In diesem Artikel haben wir die wichtigsten Herausforderungen für die Cybersicherheit kennengelernt. Wir hoffen, dass dieser Artikel für Sie hilfreich ist, um sich über die Herausforderungen für die Cybersicherheit zu informieren.

Empfohlene Artikel

Dies ist ein Leitfaden für Herausforderungen in der Cybersicherheit. Hier werden die Einführung und die wichtigsten Herausforderungen für die Cybersicherheit erörtert, zu denen Advanced Persistent Threats, Evolution von Ransomware, IoT-Bedrohungen, Cloud-Sicherheit, Angriffe auf Kryptowährungen und Blockchain-Technologien gehören. Weitere Informationen finden Sie auch in den folgenden Artikeln.

- Was ist Cybersicherheit?

- Arten der Cybersicherheit

- Die wichtige Rolle der Cybersicherheit in unserem Leben

- Karriere in der Cybersicherheit

- Cyber-Marketing

- Eclipse vs IntelliJ | Die 6 wichtigsten Unterschiede, die Sie kennen sollten