Cyber-Kriminalität in Indien - Mit dem Aufkommen der Technologie ist das Leben in diesem 21. Jahrhundert viel einfacher geworden. Sie können Bahntickets vom Handy aus buchen, Rechnungen sofort bezahlen, Online-Einkäufe tätigen usw. Diese sind nur aufgrund des Fortschritts der Internettechnologie möglich.

Die Nutzung des Internets hat viele Vorteile, wie oben angegeben. Im Gegensatz dazu gibt es auch Nachteile für die Nutzung des Internets. Eine Person kann Opfer von Online-Zahlungsbetrug werden, seine / ihre vertraulichen Daten in sozialen Netzwerken verlieren, weil sie sich an jemandem rächt. Diese Art von böswilligen Aktivitäten im Internet können als Cyber Crime India eingestuft werden.

Vor ein paar Jahren gab es einen Mangel an Bewusstsein für Cyber-Kriminalität in Bezug auf die Verbrechen, die über das Internet begangen werden könnten. Mit der zunehmenden Unterstützung der indischen Regierung gab es jedoch ein separates Gesetz für Straftaten im Internet. Das indische Parlament hatte am 17. Oktober 2000 ein neues Gesetz zum Thema Cyber-Kriminalität verabschiedet: „Information Technology Act, 2000“. Dieses Gesetz befasst sich mit der Technologie im Bereich E-Commerce, E-Governance, E-Banking sowie mit Strafen und Bestrafungen im Bereich der Internetkriminalität.

Was ist Cyberkriminalität?

Cyber-Verbrechen können als rechtswidrige Handlungen definiert werden, bei denen der Computer entweder als Werkzeug oder als Ziel oder als beides verwendet wird. Dies ist ein allgemeiner Begriff, der Straftaten wie Phishing, Spoofing, DoS-Angriffe (Denial of Service), Kreditkartenbetrug, Online-Transaktionsbetrug, Cyber-Diffamierung, Kinderpornografie, Entführung einer Person in Chatrooms, Stalking einer Person über das Internet als Medium umfasst. Unerlaubter Zugriff auf Computersysteme, Cyberterrorismus, Erstellung und Verbreitung von Viren, Spam usw.

Hinweis: Werden Sie ein ethischer Hacker und PentesterErfahren Sie, wie Sie Unternehmen vor den Gefahren böswilliger Hackerangriffe schützen. Beurteilen Sie die Sicherheit von Computersystemen mithilfe von Penetrationstests. Entwickeln Sie ethische Hacking-Fähigkeiten.

Was sind verschiedene Arten von Internetkriminalität?

Cyberkriminalität kann wie folgt eingeteilt werden:

- Cyber-Kriminalität gegen Person

- Internetkriminalität gegen Eigentum

- Cyberkriminalität gegen die Regierung

- Cyberkriminalität gegen die Gesellschaft

1. Cyberkriminalität gegen Personen:

In dieser Kategorie werden Straftaten gegen eine Person begangen, die den elektronischen Dienst als Medium verwendet. Im Folgenden sind einige Verstöße aufgeführt, die unter diese Kategorie fallen:

ein. Cyber-Stalking: Der Begriff Stalking bedeutet unerwünschte oder zwanghafte Aufmerksamkeit einer Person oder Gruppe gegenüber einer anderen Person. Cyber-Stalking bezieht sich auf Bedrohungen, die durch den Einsatz von Computertechnologie wie Internet, E-Mails, SMS, Webcams, Telefonanrufen, Websites oder sogar Videos entstehen.

b. Cyber-Crime-Hacking: Dies bedeutet, sich unbefugten Zugriff über ein Computersystem zu verschaffen, um persönliche Vorteile oder Missbrauch zu erzielen. Es zerstört im Allgemeinen die gesamten im Computersystem vorhandenen Daten. Screenshot 2 zeigt eine Meldung, die Hacker veröffentlichen können, sobald Ihr System gefährdet ist.

c. Knacken: Knacken bezieht sich auf das digitale Entfernen des Kopierschutzcodes, der verhindert, dass kopierte oder raubkopierte Software auf Computern ausgeführt wird, die vom Hersteller der Software nicht zum Ausführen autorisiert wurden . Die Person, die diese Aufgabe ausführt, wenn sie als Cracker bezeichnet wird .

Es gibt einen Unterschied zwischen Hacker und Cracker. Hacker nutzt ihr Wissen, um die Sicherheitslücken von Systemen zu finden, bei denen Cracker ihr Wissen nutzt, um gegen Gesetze zu verstoßen.

d. Verleumdung: Es geht darum , den guten Ruf einer Person zu schädigen, die Computer oder elektronische Dienste als Medium verwendet . Zum Beispiel das Posten von vulgären Nachrichten und / oder Fotos über eine Person in seinem / ihrem sozialen Netzwerkprofil wie Facebook, Twitter usw.

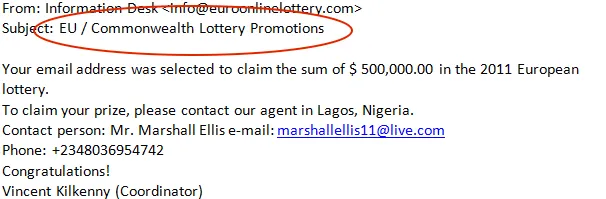

e. Online-Betrug: Dies bezieht sich auf Handlungen, bei denen vertrauliche Daten des Opfers gestohlen werden, z. B. Bankausweise über Phishing-Sites, und anschließend Geld vom Konto des Opfers abgebucht wird, sowie auf Online-Lotteriebetrug, z. Screenshot 3 zeigt Online-Lotterie-Betrug mit der Behauptung, dass Sie einen Betrag von 5, 00.000 USD gewonnen haben!

f. Kindervorstellung: Hierbei werden elektronische Geräte und Dienste verwendet, um Materialien zu erstellen, zu verbreiten oder darauf zuzugreifen, die minderjährige Kinder sexuell ausbeuten . Zum Beispiel: Aufzeichnen einer abscheulichen Handlung mit einem Kind auf einem mobilen Gerät und Verteilen auf einer Pornoseite.

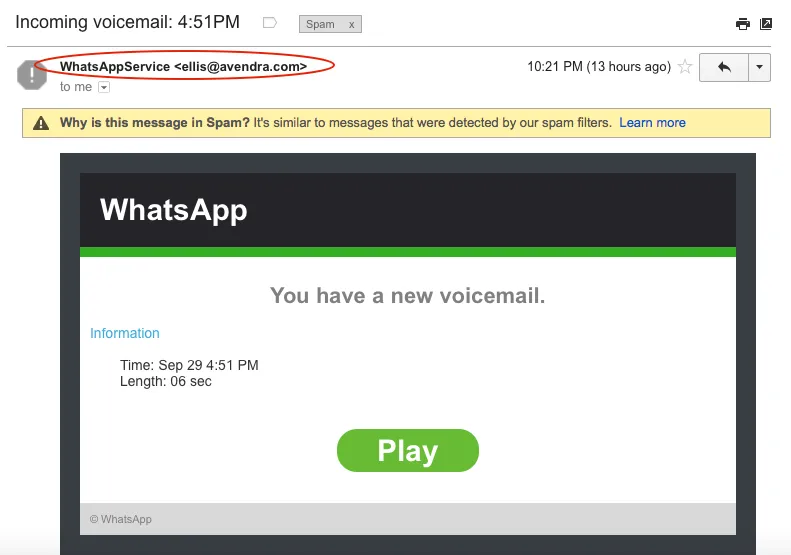

G. Spoofing: Der Begriff Spoofing bedeutet, etwas zu imitieren und dabei seine charakteristischen Merkmale mit persönlichem Gewinn oder Gewinn zu übertreiben. Die Fälschung der Benutzeridentität kann als eine Situation beschrieben werden, in der sich eine Person oder ein Programm erfolgreich als eine andere ausgibt (dh vorgibt, eine andere Person zu sein), indem Daten gefälscht werden. Das Spoofing kann per E-Mail, SMS oder WhatApp erfolgen. Zum Beispiel das ständige Versenden einer Person, die von einer Bank einen Anspruch geltend macht, und das Anfordern von Bankausweisen. Screenshot 4 zeigt einen Hacker, der angibt, von WhatsApp zu stammen und einen Anhang sendet (möglicherweise ein Trojaner oder ein Virus).

2. Cyberkriminalität gegen Personen:

In dieser Kategorie werden Straftaten gegen das Eigentum einer Person begangen , die den elektronischen Dienst als Medium verwendet. Im Folgenden sind einige Verstöße aufgeführt, die unter diese Kategorie fallen:

a.Übertragung von Viren: Ein Computervirus ist ein Malware-Programm, das sich in einem anderen Computerprogramm, auf einer Festplatte, in Dateien oder im Bootsektor der Festplatte reproduziert . Nach erfolgreicher Replikation des so genannten Virus werden die betroffenen Gebiete als „infiziert“ bezeichnet . Hacker übertragen Viren in der Regel über den E-Mail-Anhang als Medium an das Zielsystem. Wenn das Opfer den Anhang öffnet (der mit einem Virus infiziert ist), wird dieser Virus im gesamten System repliziert und dadurch Ihr System verlangsamt.

b. Cyber-Hocken: Der Begriff Hocken bedeutet , einen unbewohnten Ort unrechtmäßig zu besetzen. Cyber-Squatting ist ein Vorgang, bei dem zwei oder mehr Personen denselben Domain-Namen oder einen im Internet verfügbaren Dienst wie das Facebook-Profil usw. in Anspruch nehmen. Der Hacker gibt an, den Namen zuvor vor einer anderen Person registriert zu haben oder der Eigentümer von Twitter zu sein Griff.

Zum Beispiel war der erste Fall in Indien, der für Cyber-Squatting registriert wurde, Yahoo Inc. gegen Aakash Arora im Jahr 1999, wo der Beklagte eine YahooIndia.com- Website startete, die nahezu identisch mit der beliebten Yahoo.com- Website des Klägers war und auch fast ähnliche Dienste anbot. Das Gericht entschied jedoch zugunsten von Yahoo Inc.

c. Cyber-Vandalismus: Vandalismus bezieht sich auf vorsätzliche Zerstörung oder Beschädigung von öffentlichem oder privatem Eigentum . Cyber-Vandalismus bedeutet , die Daten zu zerstören oder zu beschädigen, wenn ein Netzwerkdienst nicht verfügbar ist.

Beispielsweise hatte The Tribune of Pakistan im November 2012 berichtet, dass Hacker (in Pakistan als "Eboz" bezeichnet ) Googles Pakistan-Logo durch ein Bild von zwei Pinguinen ersetzt hatten, die bei Sonnenuntergang eine Brücke hinaufgingen.

d. Straftaten im Zusammenhang mit geistigem Eigentum: Geistiges Eigentum ist immaterielles Eigentum, das aus kreativen Handlungen wie Urheberrechten, Markenrechten, Patenten usw. hervorgeht. Straftaten im Zusammenhang mit geistigem Eigentum (Intellectual Property Right, IPR) sind rechtswidrige Handlungen, durch die der Eigentümer ganz oder teilweise seiner Rechte beraubt wird. Dies sind die häufigsten in Indien begangenen Straftaten, einschließlich Softwarepiraterie, Verletzung von Patenten, Designs, Marken, Urheberrechten, Diebstahl von Quellcode usw.

Der Kläger (hier Bikanervala) hatte bei der Beklagten (hier New Bikanerwala) einen IPR-Fall eingereicht, da sie eine neue Verkaufsstelle in Delhi unter Verwendung einer Marke betrieben, die bei registriert war Kläger. Das Gericht hatte dem Antrag des Klägers stattgegeben, und der Angeklagte wurde durch einstweilige Verfügung festgehalten.

Empfohlene Kurse

- Online-Zertifizierungsschulung in XML

- CCNA-Prüfungstraining

- Online-Zertifizierungskurs für UNIX- und Linux-Betriebssysteme

- Beende den HTML 5 Kurs

3. Cyberkriminalität gegen die Regierung:

In dieser Kategorie wird Verbrechen gegen die Regierung durch die Nutzung von Internet-Einrichtungen begangen . Im Folgenden sind einige Verstöße aufgeführt, die unter diese Kategorie fallen:

ein. Cyber Warfare: Cyber Warfare ist ein internetbasierter Konflikt, der politisch motivierte Angriffe auf Informationen und die damit verbundenen Systeme beinhaltet. Es kann offizielle Websites und Netzwerke deaktivieren, wichtige Dienste wie die Internetverbindung stören oder sogar deaktivieren, klassifizierte Daten wie Sensex-Details auf offiziellen Websites stehlen oder ändern und Finanzsysteme wie das Blockieren von Zahlungs-Gateways lahm legen.

Zum Beispiel die National Security Agency (NSA) der USA, die in großem Maßstab viele Länder ausspioniert. Diese Spionage wurde vom ehemaligen NSA-Agenten Edward Snowden in die Luft gesprengt.

b. Cyberterrorismus: Cyberterrorismus ist ein politisch motivierter Einsatz von Computern und Informationstechnologie, der zu schweren Störungen oder allgemeiner Angst unter den Menschen führt.

Zum Beispiel ist das jüngste Beispiel von 2015 Dimapur Mob Lynching Vergewaltigung wegen der Verbreitung von Nachrichten auf Chat-App namens WhatsApp Menge Einheimischen des Bezirks Dimapur in Nagaland.

4. Cyberkriminalität gegen die Gesellschaft im Allgemeinen:

Eine rechtswidrige Handlung mit der Absicht, dem Cyberspace Schaden zuzufügen, der die gesamte Gesellschaft oder eine große Anzahl von Personen betreffen kann. Im Folgenden sind Verstöße aufgeführt, die unter diese Kategorie fallen:

ein. Online-Glücksspiel: Unter Glücksspiel versteht man Aktivitäten, bei denen die Chance auf Geld besteht . Das Online-Glücksspiel ist eines der lukrativsten Unternehmen, das heute auf der Liste der Cyber-Verbrechen in Indien aufsteigt. Es wird auch als Internet-Glücksspiel oder iGambling bezeichnet. Der Cyber-Kriminalitätsvorfall wie Online-Lotterie-Betrug (insbesondere der von Nigeria-Lotterie-Betrug), Online-Jobs, dh Arbeiten von einem entfernten Standort aus usw.

b. Cyber-Handel: Der Begriff "Handel" bezeichnet den Handel mit oder die Beteiligung an Handelsaktivitäten, die als illegal angesehen werden und nach dem Cyber-Kriminalitätsgesetz verboten sind. Cyber-Handel bezieht sich auf rechtswidrige Aktivitäten, die mit Computern und / oder Computerdiensten durchgeführt werden. Zum Beispiel den Verkauf von entführten Kindern an Menschenhandelsgruppen mit WhatsApp als Medium.

Was sind Gesetze in Bezug auf Cyberkriminalität in Indien?

Cyber-Verbrechen nehmen von Tag zu Tag zu, da die Menschen das Internet in großem Umfang nutzen. Um mit dieser Regierung von Indien (GoI) fertig zu werden, hat das Gesetz über Informationstechnologie aus dem Jahr 2000 das vorrangige Ziel gesetzt, ein Umfeld für die kommerzielle Nutzung der Informationstechnologie zu schaffen.

Es gibt verschiedene Straftaten im Zusammenhang mit dem Internet, die nach dem IT-Gesetz und dem IPC (Indian Penal Code) als strafbar eingestuft wurden . Ein Auszug aus diesem Akt ist unten abgebildet:

-

Cyber-Verbrechen nach dem IT-Gesetz:

- Abschnitt 65: Manipulation von Computer-Quelldokumenten

- Abschnitt 66: Hacking mit Computersystemen, Datenänderung

- Abschnitt 67: Veröffentlichung obszöner Informationen

- Abschnitt 68: Befugnis des Controllers, Anweisungen zu erteilen

- Abschnitt 69: Anweisungen des Controllers an einen Abonnenten zur Erweiterung der Funktionen zum Entschlüsseln von Informationen

- Abschnitt 70: Unbefugter Zugriff auf das geschützte System

- Abschnitt 71: Strafe für Falschdarstellung

- Abschnitt 72: Verletzung der Vertraulichkeit und der Privatsphäre

- Abschnitt 73: Veröffentlichung falscher digitaler Signaturzertifikate

Hinweis: Abschnitt 66 A wurde entfernt.

Es gibt einen solchen Vorfall im Zusammenhang mit diesem Abschnitt, der kürzlich aufgetreten ist. Ein 21-jähriges Mädchen aus Palghar (Bezirk in Maharashtra, in der Nähe von Virar) wurde am 19. November 2012 verhaftet, weil es auf Facebook eine Nachricht gepostet hatte, in der es die Abschaltung in Mumbai wegen der Beerdigung von Bal Thackeray (ehemaliger politischer Chef von Shiv Sena) kritisierte Party in Maharashtra).

Auch ihre Freundin wurde verhaftet, weil sie den Posten „gemocht“ hatte. Ursprünglich wurden sie nach Section 295 A des indischen Strafgesetzbuches (IPC) verhaftet, das für die Verletzung religiöser Gefühle steht, sowie nach Section 66 A des Information Technology Act von 2000. Später ließ ein örtliches Gericht jedoch alle Anklagen gegen die Mädchen fallen.

-

Cyber-Verbrechen nach IPC und Sondergesetzen:

- Abschnitt 503 IPC: Versenden von Drohnachrichten per E-Mail

- Abschnitt 499 IPC: Versenden diffamierender Nachrichten per E-Mail

- § 463 IPC: Fälschung elektronischer Aufzeichnungen

- Abschnitt 420 IPC: Gefälschte Websites, Cyberbetrug

- Abschnitt 463 IPC: E-Mail-Spoofing

- § 383 IPC: Web-Jacking

- Section 500 IPC: Senden einer missbräuchlichen Nachricht per E-Mail

-

Cyber-Verbrechen im Rahmen der Sondergesetze:

- NDPS-Gesetz (Betäubungsmittel und psychotrope Substanzen): Online-Verkauf von Arzneimitteln

- Waffengesetz: Online-Verkauf von Waffen und Munition

Was tun, wenn Sie Opfer von Internetkriminalität werden?

Es kommt vor, dass Menschen, die Opfer von Cyber-Kriminalität werden , nicht wissen, was sie tun sollen, und dass selbst einige Menschen das Verbrechen nicht melden, so dass Hacker das nächste Opfer angreifen können. Wenn Sie Opfer von Cyber-Kriminalität werden, können Sie sich an die zuständige Behörde für Cyber-Kriminalität wenden, die der Gerichtsbarkeit unterliegt, in der die Kriminalität stattgefunden hat. Cyber Crime Cell ist in fast allen Städten der Welt präsent.

Sie können Cyber-Kriminalitätsbeschwerde wegen Cyber-Kriminalität mit folgenden obligatorischen Dokumenten einreichen:

1. Cyberkriminalität, die E-Mail-Missbrauch, E-Mail-Bombardierung usw. beinhaltet, sollte mit folgenden Dokumenten versehen werden:

- Extrahieren Sie die erweiterten Header von missbräuchlichen E-Mails und senden Sie Soft- und Hardcopy-E-Mails.

Bitte beachten Sie, dass die eingereichte Hardcopy genau mit der Softcopy übereinstimmen und Datum und Uhrzeit der E-Mail korrekt angeben muss. Löschen Sie solche E-Mails niemals, bevor die Untersuchung der Internetkriminalität abgeschlossen oder der Angeklagte angeklagt ist.

2. Cyberkriminalität, bei der das System gehackt wird, sollte mit folgenden Dokumenten versehen werden:

- Server-Protokolle (sowohl Softcopy als auch Hardcopy)

- Duplizieren Sie eine Kopie der unleserlichen Webseite (sowohl Softcopy als auch Hardcopy), falls Ihre Website unleserlich ist

- Wenn Ihre Daten kompromittiert sind, senden Sie möglicherweise eine Kopie der Originaldaten und der kompromittierten Daten auf dem Server oder Computer oder in einem Netzwerk

Erste Bildquelle: pixabay.com

Empfohlene Artikel

Hier sind einige Artikel, die Ihnen helfen, mehr Details über die schädlichen Arten von Cyber-Kriminalität in Indien zu erfahren. Gehen Sie also einfach über den Link.

- 13 Arten von E-Mail-Etikette (Grundlegende wichtige Regeln)

- 32 Wichtige Tools für die Cybersicherheit Sie müssen sich dessen bewusst sein

- Neue Best Smart 17-Zeichen, die Sie brauchen, um in Cybersicherheit zu investieren

- 6 Arten von Cybersicherheit | Grundlagen | Bedeutung

- Die wichtige Rolle der Cybersicherheit in unserem Leben