Was ist Malware?

Malware ist eine Parabel, die verwendet wird, um sich auf mehrere aggressive oder invasive Codetypen zu beziehen, und sie ist die Kurzbezeichnung für schädliche Software. Cyberkriminelle entwickeln Malware, die sich negativ auf die Systemsicherheit auswirkt, Daten stiehlt, Kontrollen umgeht und den Host-Computer, seine Software und Informationen beschädigt.

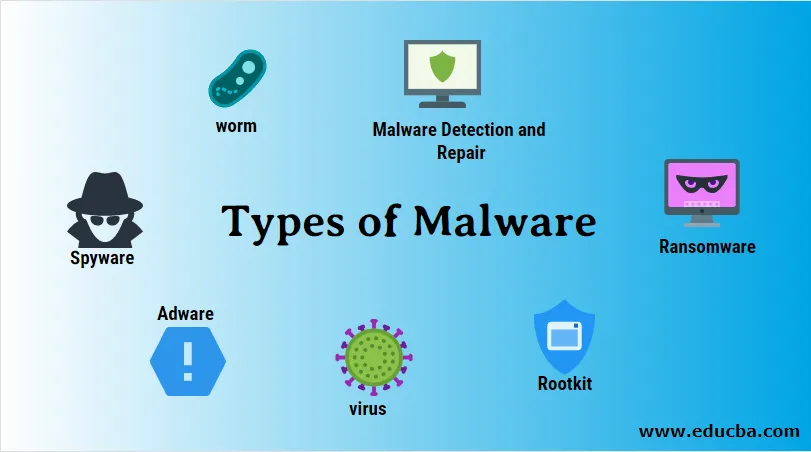

Arten von Malware

Die wichtigsten und beliebtesten Formen von Malware werden wie folgt angegeben:

1. Spyware

- Spyware wird häufig von Personen verwendet, die die Computeraktivitäten ihrer Angehörigen testen möchten. Natürlich können Hacker bei gezielten Angriffen Spyware einsetzen, um die Tastenanschläge der Opfer aufzuzeichnen und auf Passwörter oder geistiges Eigentum zuzugreifen. Adware und Spyware lassen sich in der Regel am einfachsten deinstallieren, da sie nicht annähernd so unangenehm sind wie andere Malware-Programme. Überprüfen und stoppen Sie die böswillige ausführbare Datei - Sie sind fertig.

- Die Methode, mit der das Gerät oder der Client verwendet wird, sei es Social Engineering, ungepatchter Code oder ein Dutzend anderer Ursachen, ist viel wichtiger als die eigentliche Adware oder Spyware. Dies liegt daran, dass die Zwecke eines Spyware- oder Adware-Programms zwar nicht so böswillig sind, als Trojaner mit Remote-Backdoor-Zugriff jedoch alle dieselben Aufschlüsselungsmethoden verwenden. Das Vorhandensein eines Spyware-Programms sollte eine Warnung vor einer Art Sicherheitslücke im System oder Client sein, bevor wirklich schlimme Dinge auftreten.

2. Adware

- Adware ist eine Art von Software zum Anzeigen von Werbung auf Ihrem Computer, Weiterleiten von Suchanfragen an Websites für Anzeigen und Sammeln von Marketingdaten auf Ihrem Computer. Zum Beispiel sammelt Adware normalerweise die Informationen über die Arten von Websites, die Sie besuchen, um benutzerdefinierte Anzeigen zu schalten.

- Einige glauben, dass Adware, die Informationen sammelt, ohne Ihre Erlaubnis bösartige Adware ist. Ein weiteres Beispiel für schädliche Adware ist aufdringliche Popup-Werbung für vorgetäuschte Updates für Computerviren oder schlechte Ergebnisse.

3. Computervirus

- Ein Computervirus ist hauptsächlich durch bösartige Software gekennzeichnet, die von Cyberkriminellen repliziert wird. In der Regel werden vorhandene Dateien auf dem Zielsystem anvisiert und infiziert. Zur Ausführung böswilliger Aktivitäten auf dem Zielsystem sollten Viren ausgeführt werden, um auf jede Datei abzuzielen, die das Programm ausführen kann. Seit dem Aufkommen der Computer gibt es zumindest theoretisch Viren.

- John von Neumann machte 1949 seine erste akademische Studie zur Maschinentheorie. In den 70er Jahren sind die ersten Beispiele lebende Viren. Wir verwenden neben dem Rauben und Verfälschen von Daten auch Systemressourcen, um das Host-Netzwerk unbrauchbar oder ineffizient zu machen. Ein weiteres gemeinsames Merkmal von Viren ist ihre Freisetzung, die eine Identifizierung erschwert. Viren sind nicht eingeladen, verbergen sich in Anonymität, replizieren sich, wenn sie ausgeführt werden, und arbeiten im Allgemeinen im Dunkeln, indem sie andere Dokumente infizieren.

4. Wurm

- Würmer waren vor den Mainframe-Tagen sogar noch länger als Computerviren. E-Mails haben sie Ende der neunziger Jahre in das Modell aufgenommen, und Praktiker der Computersicherheit wurden von böswilligen Würmern heimgesucht, die fast ein Jahrzehnt lang als E-Mail-Anhänge dienten. Eine Person würde eine verschlüsselte E-Mail öffnen und das gesamte Unternehmen könnte leicht kontaminiert werden. Das merkwürdige Merkmal des Wurms ist, dass er sich selbst repliziert.

- Man nehme den berüchtigten Wurm von Iloveyou: Als er ging, wurde fast jeder E-Mail-Client der Welt getroffen, die Telefonsysteme waren überlastet (der Text wurde betrügerisch versendet), die Fernsehsender fielen aus und sogar die Tageszeitung, die ich für einen halben Tag hatte, wurde verschoben. Mehrere andere Würmer, darunter SQL Slammer und MS Blaster, haben dem Wurm seinen Platz in der Geschichte der Software-Sicherheit verschafft. Der erfolgreiche Wurm macht seine Fähigkeit, sich ohne Eingriffe des Endbenutzers zu verbreiten, so verheerend. Im Vergleich dazu benötigen Viren mindestens einen Endbenutzer, um damit zu beginnen, bevor sie versuchen, andere unschuldige Dateien und Benutzer zu infizieren. Würmer verwenden andere Dirty-Work-Dateien und -Software.

5. Trojaner

- Ein Trojaner ist ein bösartiges Programm, das sich selbst nützlich erscheint. Cyberkriminelle versorgen Trojaner mit regulärem Code, der ein Opfer zum Herunterladen verleitet. Das Wort stammt aus der antiken griechischen Geschichte des hölzernen Pferdes, mit dem der Hinterhalt die Stadt Troja eroberte. Trojanische Pferde auf Maschinen greifen genauso an. Die Nutzlast kann eine andere sein als eine Hintertür, durch die Angreifer unbefugt auf das betroffene Gerät zugreifen können. Trojaner ermöglichen Cyberkriminellen häufig den Zugriff auf IP-Adressen, Kennwörter und Bankdaten, um auf persönliche Informationen eines Kunden zuzugreifen. Es wird häufig von Keyloggern verwendet, um schnell Konto- und Kennwortnamen oder Kreditkarteninformationen zu erfassen und die Details an den Malware-Akteur weiterzugeben.

- Viele Ransomware-Angriffe werden mit einem Trojanischen Pferd ausgeführt, indem die Schadsoftware in einem scheinbar harmlosen Datenbestand gespeichert wird. Sicherheitsexperten sind der Ansicht, dass Trojaner heute zu den gefährlichsten Malware-Typen gehören, insbesondere Trojaner, die die Benutzer von Finanzdaten berauben sollen. Einige heimtückische Trojaner geben vor, Viren abzutöten, fügen jedoch stattdessen Viren hinzu.

6. Ransomware

- Malware-Programme, die die Informationen verschlüsseln und als Wiederherstellung aufbewahren und auf eine Auszahlung in der Kryptowährung warten, haben in den letzten Jahren einen großen Anteil an Malware. Darüber hinaus hat Ransomware Unternehmen, Krankenhäuser, Polizei und sogar ganze Städte in Mitleidenschaft gezogen. Die freiberuflichsten Systeme sind Trojaner, was bedeutet, dass sie durch irgendeine Art von Social Engineering erweitert werden müssen. Nach der Ausführung überprüfen und verschlüsseln die meisten Benutzer Dateien innerhalb weniger Minuten.

- Wenn der Client einige Stunden sucht, bevor die Verschlüsselungsroutine eingerichtet ist, ermittelt der Malware-Manager genau, wie viel sich das Opfer leisten kann, und stellt außerdem sicher, dass andere vermeintlich sichere Sicherungen entfernt oder verschlüsselt werden. Ransomware kann wie jeder andere Malware-Typ vermieden werden. Ist sie jedoch einmal ausgeführt, kann es schwierig sein, den Schaden ohne ein starkes, geprüftes Backup rückgängig zu machen. Mehrere Berichte haben gezeigt, dass rund ein Drittel der Opfer immer noch ihr Lösegeld zahlt und rund 30% der Opfer ihre Aufzeichnungen immer noch nicht preisgeben. In jedem Fall sind andere Geräte, Entschlüsselungsschlüssel und mehr als eine kleine Chance erforderlich, um die verschlüsselten Dateien zu öffnen, sofern dies möglich ist.

7. Rootkit

- Ein Rootkit ist eine in der Regel böswillige Sammlung von Softwaretools, die nicht autorisierten Benutzern den Zugriff auf einen Computer ermöglicht. Nach der Installation des Rootkits kann der Rootkit-Controller Dateien remote ausführen und die Systemeinstellungen auf dem Hostcomputer ändern.

- Die meisten Malware-Programme werden heute als Rootkits oder Rootkits bezeichnet. Malware-Programme versuchen lediglich, das zugrunde liegende Betriebssystem zu ändern, um die Software effektiv zu überwachen und vor Malware zu schützen.

8. Phishing und Spear Phishing

- Phishing ist eine der Internetkriminalitäten, die begangen werden, wenn eine E-Mail, ein Telefon oder eine Textnachricht von einer Person, die sich als legitime Person ausgibt, an ein Opfer weitergegeben wird, um vertrauliche Daten, wie z. B. persönlichen Ausweis, Bank- und Kreditkartendaten sowie Passwörter, bereitzustellen. Phishing ist technisch gesehen kein Malware-Typ, sondern eine Übermittlungsmethode, mit der Kriminelle andere Malware-Formen verbreiten. Aufgrund seiner Bedeutung und Funktionsweise haben wir es hier in Malware-Formulare aufgenommen.

- Ein Angriff lockt eine Person manchmal dazu, auf eine böswillige URL zu klicken, um den Benutzer zu täuschen, dass er ein Online-Zahlungsportal oder einen anderen Onlinedienst besucht. Die böswillige Site zeichnet dann den Namen und das Kennwort des Benutzers sowie andere persönliche oder finanzielle Informationen auf. Spear Phishing ist eine Art Angriff, der auf eine bestimmte Person oder Gruppe von Personen wie den CFO eines Unternehmens gerichtet ist, um auf vertrauliche Finanzinformationen zuzugreifen.

9. Malware-Erkennung und Reparatur

- Leider kann es ein Irrtum sein, einzelne Malware-Komponenten zu finden und zu deinstallieren. Es ist leicht, einen Fehler zu machen und ein Teil zu überspringen. Daher wissen Sie nicht, ob die Malware das System so verändert hat, dass es nicht mehr vollständig zuverlässig ist.

- Wenn das Entfernen von Malware und die Forensik nicht ordnungsgemäß trainiert wurden, sichern Sie die Daten (falls erforderlich, ohne diese), formatieren Sie das Laufwerk und installieren Sie die Programme und Daten neu, wenn die Malware erkannt wird.

Symptome von Malware

Im Folgenden sind einige der häufigsten Symptome und Anzeichen einer Malware-Infektion aufgeführt:

- Reduzieren Sie Ihren Computer, Ihre Programme und Ihren Internetzugang.

- Der Webbrowser funktioniert ebenfalls nicht mehr.

- Sofort werden die Popups von aufdringlichen Anzeigen Ihren Bildschirm überfluten.

- Häufige Maschinen- oder Software-Abstürze sind nicht zu erwarten.

- Unaufmerksamer Festplattenspeicher nimmt ab.

- Die Homepage des Webbrowsers wurde geändert.

- Leute, die sich darüber beschweren, seltsame und bedeutungslose E-Mails zu erhalten

Schlussfolgerung - Arten von Malware

In diesem Artikel haben wir verschiedene Arten von Malwares gesehen, wie sie erkannt werden und wie Sie feststellen können, ob Ihr System von Malware betroffen ist oder nicht. Ich hoffe, dieser Artikel hilft Ihnen beim Verständnis der Malware und ihrer Typen.

Empfohlener Artikel

Dies ist eine Anleitung zu Arten von Malware. Hier diskutieren wir Malware und die wichtigsten Arten von Malware zusammen mit Symptomen. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Einführung in Was ist Cybersicherheit?

- Cyber-Sicherheitsgrundsätze | Top 10 Prinzipien

- Cybersecurity Framework mit Komponenten

- Fragen im Vorstellungsgespräch für Cyber Security

- Top 12 Vergleich von Mac- und IP-Adressen