Tools für die Cybersicherheit - Der Schutz Ihrer IT-Umgebung ist von entscheidender Bedeutung. Größe spielt keine Rolle, wenn es darum geht, Ihr Startup oder Unternehmen zu schützen. Hacker, Viren, Malware … dies sind nur einige der realen Sicherheitsbedrohungen in der virtuellen Welt. Sicherheitsmaßnahmen müssen vorhanden sein. Die Leute haben von SaaS oder Software As A Service gehört. Aber haben Sie Security As A Service schon einmal in Betracht gezogen? Jede einzelne Computersicherheit in Ihrem Netzwerk muss ihre Rüstung haben, da sich sonst Hacker und Cyberkriminelle bemerkbar machen. Von älteren Netzwerksicherheitstools, die installiert werden müssen, um die Sicherheitsressourcen „Plug-and-Play“ zu aktivieren, gibt es Tools, die unterschiedliche Anforderungen erfüllen.

Mehrschichtiger Sicherheitsansatz: Viele Verteidigungslinien

Bildquelle: pixabay.com

Eine Verteidigungslinie schützt Sie nicht, viele werden es tun. Auf verschiedenen Ebenen des IT-Sicherheits-Ökosystems - Daten, Anwendungen, Netzwerke, Hosts und Perimeter - ist eine umfassende Sicherheit wichtig, und es stehen zahlreiche Tools zur Auswahl. Bewaffnen Sie sich also vor den vielen Waffen in Ihrem Arsenal und seien Sie sicher, anstatt sich zu entschuldigen. Entscheiden Sie sich für diese erstaunlichen Cybersicherheits-Tools und holen Sie sich Ihren eigenen Ritter in glänzender Rüstung, um Sie vor kriminellen Masterminds in der Cyberwelt zu schützen.

Entwerfen Sie Ihre Rüstung: 10 Open Source Software Cyber Security Tools

Die besten Dinge im Leben sind kostenlos und Open-Source-Software ist eine davon. Die Sicherheit auf Daten- und Netzwerkebene wird durch diese Softwaretools erheblich verbessert, die die Tür zu einer sichereren Cyberwelt öffnen.

# 1 Gnu PG: Schutz Ihrer Privatsphäre

Der GNU Privacy Guard / GPG ist ein Tool, das zur Datei- und E-Mail-Verschlüsselung verwendet wird. Eine starke Verschlüsselungsmaßnahme bietet immense Sicherheit auf Datenebene. Dies ist eine praktikable Open Source-Alternative zu PGP oder Pretty Good Privacy. Es entspricht den OpenPGP-Standards.

Bildquelle: pixabay.com

Dies ist ein Kommandozeilen-Tool, das Bestandteil wichtiger Linux-Angebote wie Ubuntu, openSUSE, CentOS und Fedora ist. Werfen Sie noch heute Ihren Hut in den Ring und verwenden Sie dieses erstaunliche Tool, um Daten zu schützen, indem Sie mit GPG öffentliche und private Schlüssel auf dem Sicherungsserver generieren und den Portschlüssel auf alle Datenserver importieren, von denen die Sicherung erstellt und verschlüsselt werden muss .

# 2 Truecrypt: Eine echte Lösung

Es gibt viele Open Source-Dienstprogramme für die Verschlüsselung auf Festplattenebene. Truecrypt eignet sich perfekt für die Verschlüsselung auf Festplattenebene. Dieses Open-Source-Sicherheitstool wird für die spontane Festplattenverschlüsselung verwendet. Dieses praktische Tool ist die richtige Wahl, da Truecrypt die Daten automatisch verschlüsselt, bevor sie auf der Festplatte gespeichert werden, und vollständig entschlüsselt, nachdem sie ohne Benutzereingriff von der Festplatte geladen wurden.

# 3 Öffnen Sie das Web Application Security Project: Bekämpfung von Web-Sicherheitslücken

Die Anwendungssicherheit ist genauso wichtig wie andere Sicherheitsstufen, da Web-Präsenz und -Entwicklung zunehmen und auch die Sicherheitslücken im Web zunehmen. Anwendungssicherheit ist wichtig. OWASP ist ein Open-Source-Web-App-Sicherheitsprojekt, das neben Best Practices und Code-Überprüfungsschritten auch Richtlinien enthält, anhand derer Entwickler, Architekten und Designer sichere Software entwickeln können.

Empfohlene Kurse

- R Studio Anova Techniques-Schulung

- Zertifizierungstraining in AngularJS

- Professionelles ISTQB Level 1 Training

- Software Testing Fundamentals-Schulungspaket

# 4 ClamAV: Das perfekte Antivirus-Tool

Bildquelle: pixabay.com

Sicherheit auf Hostebene bietet Schutz für einzelne Geräte wie Server-PCs und Laptops. ClamAV ist das perfekte Antivirensystem zum Scannen von Daten, die aus verschiedenen Quellen stammen. Dies ist ein Open-Source-Antivirus, der zum Abfangen von Malware, Viren und tödlichen Trojanern entwickelt wurde, die versuchen, Informationen zu stehlen.

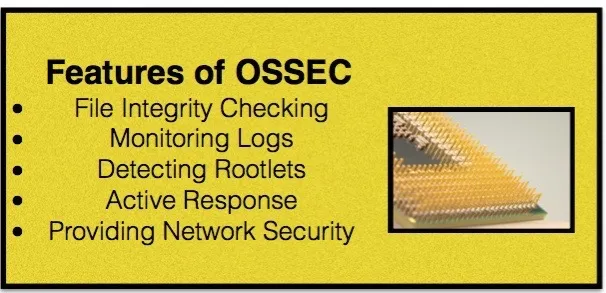

# 5 OSSEC: Integration von Sicherheitsanforderungen

Open Source SECurity ist ein Open Source-Tool, das SIM- und SEM-Lösungen sowie Protokollüberwachung bietet. Dies ist ein Open Source HIDS oder Home Based Intrusion Detection System. OSSEC unterstützt Kunden bei der Einhaltung von Standards und der Integration von Security Incident Management und Security Event Management.

# 6 Snort: Das etwas andere IDS / IPS-Tool

Snort ist ein Open-Source-Netzwerk-IDS / IPS (Intrusion Detection and Prevention System), das die Erkennung und Analyse des Netzwerkverkehrs ausführlicher als eine durchschnittliche Firewall durchführt. IDS- und IPS-Tools sind dafür bekannt, den Datenverkehr zu analysieren und das Paket mit der Datenbank früherer oder bekannter Angriffsprofile zu vergleichen. IDS-Tools warnen IT-Mitarbeiter vor Angriffen, IPS-Systeme gehen jedoch noch einen Schritt weiter und blockieren schädlichen Datenverkehr. Eine Mischung aus beidem ist ein wesentlicher Bestandteil einer umfassenden Sicherheitsarchitektur.

# 7 OpenVAS: Umfassendes Scannen von Sicherheitslücken

OpenVAS ist ein Framework von Diensten und Tools, das ein intensives Scannen von Sicherheitslücken sowie Verwaltungssysteme bietet. Es ist die Open-Source-Version von Nessus. Das Patch- und Konfigurationsmanagement sowie die Antivirensoftware zur Blockierung / Zerstörung von Malware können um das Schwachstellenmanagement erweitert werden.

# 8 BackTrack: Auf dem richtigen Weg

Bildquelle: pixabay.com

Diese bekannte Linux-basierte Sicherheitsdistribution wird für Penetrationstests verwendet. Dies bietet eine One-Stop-Lösung für Sicherheitsanforderungen und umfasst mehr als 300 OSS-Tools, die in verschiedene Bereiche unterteilt sind.

# 9 OSSIM: Alles in einer Sicherheitslösung

Open Source Security Information Management bietet eine Lösung für das Sicherheitsinformations- und Ereignismanagement, die die Open Source-Software Snort, OpenVAS, Mrtg, NTOP und Nmap integriert. Dies ist eine kostengünstige Lösung zur Überwachung des Zustands und der Sicherheit von Netzwerken / Hosts.

# 10 IPCop: Schutz des Perimeters

Perimeter… es ist die letzte Grenze, an der das Netzwerk endet und die Internetsicherheit beginnt. Perimeter umfasst eine oder mehrere Firewalls zum Schutz des Netzwerks. IPCop ist eine Linux-basierte Firewall-Distribution, die zum Schutz des Netzwerks konfiguriert und erstellt wurde. Es kann auf einzelnen Computern oder hinter dem ISP-Netzwerk ausgeführt werden. Weitere von IPCop angebotene Funktionen sind DNS-Server, Proxy-Server und DHCP-Server.

Push and Play-Sicherheit: Automatisierte Cloud-Sicherheitslösungen

Bildquelle: pixabay.com

# 1 Qualys: Cloud-Tool zum Sichern von Geräten und Web-Apps

Qualys sichert Geräte und Anwendungen über eine reine Cloud-Lösung. Es ist keine Hardware und / oder Software erforderlich. Dieses Tool identifiziert nicht nur Malware, sondern bietet auch Schritte zum Schutz Ihrer Daten in der Welt von SaaS, PaaS und IaaS. Darüber hinaus soll eine reine Cloud-Firewall erstellt werden.

# 2 White Hat Security: Von Grund auf schützen

White Hat Security bietet umfassende Sicherheitslösungen von der Codierung bis zur Vorproduktion und zum Testen. Es hilft auch, Web-Apps auf Sicherheitslücken zu untersuchen, fungiert als Firewall und aktualisiert Informationen zu gefundenen Bedrohungen.

# 3 Okta: Das perfekte Tracking-Tool

Okta konzentriert sich auf das Identitätsmanagement - Wissen über Benutzer und deren Standort, einschließlich Kunden, Mitarbeitern und Partnern. Es war noch nie so einfach, Anmeldungen für alle Ihre Anwendungen von Google Apps über SAP bis hin zu Oracle zu hängen.

Okta verfolgt all dies auch von jedem Gerät aus. Es verfügt über einzigartige Funktionen wie die Positionierung von Berechtigungen über ein einziges Dashboard, die Implementierung von Richtlinien über Geräte hinweg und Optionen für die einmalige Anmeldung.

# 4 Beweispunkt: Identifizierung des schwächsten Glieds in der Kette

Proofpoint ist das beste Sicherheitstool zum Erkennen von Angriffsvektoren oder Sicherheitslücken, in die Cyberkriminelle eindringen können. Es konzentriert sich auf E-Mail mit Cloud-Services für alle Unternehmen, unabhängig von ihrer Größe. Dieses Sicherheitstool schützt auch ausgehende Daten und speichert Daten, um deren Verlust zu verhindern. Es werden keine Schlüssel zum Entschlüsseln der Daten verwendet.

# 5 Zscalar: Direkt zum Cloud-Netzwerk

Das von Zscaler entwickelte Direct-to-Cloud-Netzwerk ist sehr einfach bereitzustellen und eine weitaus einfachere Lösung als die herkömmliche Sicherheit von Appliance-Systemen. Dieser Checkpoint in der Cloud überwacht den vom Netzwerk kommenden und kommenden Datenverkehr. Bestimmte lokale Netzwerke können ebenfalls überwacht werden. Dieses Sicherheitstool eignet sich sowohl für Android- als auch für iOS-Geräte.

# 6 CipherCloud: Entschlüsselung Ihrer Sicherheitsanforderungen

CipherCloud schützt Unternehmensdaten, Kommunikation und vieles mehr. Dies umfasst neben der mobilen Sicherheitsunterstützung für unterwegs auch Virenscans, Verschlüsselung und Datenverkehrsüberwachung. Dies ist die perfekte Sicherheitslösung für Produkte wie Chatter, Box, Office 365 und Salesforce.

# 7 DocTrackr: Die Uhr rechtzeitig zurückdrehen

Mit diesem erstaunlichen Sicherheitstool können Sie Dokumente zurückziehen, freigeben und jeden, der die Dateien öffnet, weiter verfolgen. Dieses großartige Sicherheitstool geht davon aus, dass Sie 100% Kontrolle über alle Dokumente haben, sobald ein Dokument aus Ihrem System entfernt wurde.

# 8 Centrify: 100% iger Schutz überall und jederzeit

Centrify zielt auch auf das Identitätsmanagement auf zahlreichen Geräten und Apps ab. Benutzer und Kunden werden in einem zentralen Bereich zusammengefasst, um durch Unternehmensrichtlinien und (natürlich) Centrify überwacht und gesteuert zu werden.

# 9 Vaultive: Transparency Network Proxy

Das Niemandsland zwischen Netzwerk und Internet wird durch Vaultive geschützt, das als transparenter Netzwerk-Proxy fungiert. Dieses cloudbasierte Sicherheitstool verschlüsselt Daten, sodass das Netzwerk in Richtung Apps geleitet wird. Wenn Sie Informationen verschlüsseln möchten, bevor sie Sie verlassen, und sie weiterhin in der Cloud verwenden möchten, ist Vaultive die perfekte Lösung. Es wird sich auch auf CRM-Software, Filesharing-Apps und Kommunikationsdienste erstrecken, um nur einige Bereiche zu nennen.

# 10 SilverSky: Tippen Sie auf den Big Data Store

Ob bewölkt oder klar, SilverSky ist das perfekte Sicherheitstool in der virtuellen Welt. Dieses cloudbasierte Sicherheitstool bietet E-Mail-Überwachung sowie Schutz, Netzwerkschutz und hilft Systemen, HIPAA- und PCI-kompatibel zu werden. Der Big-Data-Speicher mit Bedrohungsinformationen wird ebenfalls genutzt, damit SilverSky die Luft frei macht und verhindert, dass Malware Ihr System angreift.

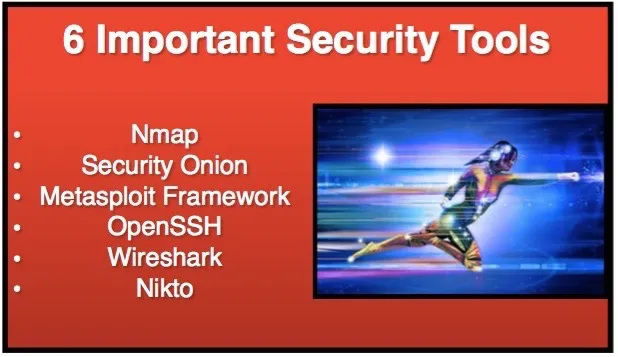

Grundlegende Sicherheitstools: 6 müssen dem Kit hinzugefügt werden

Diese Open-Source-Sicherheitstools bilden den goldenen Standard für Sicherheitsnetzwerk-Tools und sind effektiv, gut unterstützt und einfach zu handhaben. Die Liste der 6 erforderlichen Cyber-Sicherheitstools lautet wie folgt:

# 1 NMap: Nummer Eins Port Scanning Tool

Dies wird zum Zuordnen von Netzwerken und Ports mit einem Scan-Tool verwendet. Es enthält leistungsstarke NSE-Skripts, mit denen sich Fehlkonfigurationen erkennen und Informationen zur Netzwerksicherheit erfassen lassen.

# 2 Sicherheitszwiebel: Layered Security

Diese Distribution für die Überwachung der Netzwerksicherheit ist ideal für diejenigen, die ein Sicherheitstool suchen, das einfach einzurichten und zu konfigurieren ist. Minimaler Aufwand und maximale Belohnungen - das ist das Alleinstellungsmerkmal der Security Onion. Es entfernt alles von zerstörerischen APTs bis hin zu Brute-Force-Scans.

# 3 Metasploit Framework: Testen aller Sicherheitsaspekte

Dies ist ein Tool, das durch Überwachen von Exploits sowie durch Scannen und Überwachen vor Einbrüchen schützt.

# 4 OpenSSH: Einfacher Zugriff

Ein SSH-Tunnel diente zur Sicherung des Datenverkehrs zwischen zwei Punkten, einschließlich des einfachen Zugriffs auf das sichere Kopieren von Dateien. Mit SSH-Tunneln, die als das VPN eines gewöhnlichen Mannes gelten, können Sie über nur einen Zugriffspunkt auf interne Netzwerkdienste zugreifen.

# 5 Wireshark: Netzwerke verfolgen, Probleme finden

Wiretraffic zeigt so viele Details wie nötig an und verfolgt Netzwerkströme, um Probleme zu finden. Wireshark läuft unter Linux, Free BSD, Windows, Linux und OS X.

# 6 Nikto: Umfassende Sicherheitslösung

Dieses Webserver-Testtool gibt es aus guten Gründen seit mehr als einem Jahrzehnt. Mit diesem Sicherheitstool kann der Web-Server nach anfälligen Skripten, Konfigurationsfehlern und damit verbundenen Sicherheitsproblemen suchen.

Einen Schritt weiter gehen: Die Top 6 der kostenlosen Tools zur Bewertung der Netzwerksicherheit

# 1: NStealth: Versteckte Vorteile

Der Countdown beginnt mit N-Stealth. Es bewertet Schwachstellen, indem ermittelt wird, welche Hosts aktiv sind, welche Dienste ausgeführt werden und welche Dienste anfällig sind. Der N-Stealth-Sicherheitsscanner von N-Stalker ist der umfassendere Avatar. Wenn Sie sich jedoch für die kostenlose Testversion entscheiden, führt er Sie nicht den Garten entlang, wenn Sie nach einer grundlegenden Bewertung suchen. Die kostenlose Version bietet mehr als 16.000 spezifische Schwachstellenprüfungen, während die Gebührenversion knapp 30.000 davon umfasst.

Bildquelle: pixabay.com

# 2: Im Gespräch: SNMP Superhit

SNMPWalk ist eines der am häufigsten verwendeten Netzwerke, das mithilfe einer einfachen SNMP-Abfrage überprüft, ob SNMP-Geräte Schlüssel an das Königreich weitergeben. Mit diesem Gerät können Sie Netzwerkgeräte, auf denen SNMP ausgeführt wird, nach wichtigen Informationen abfragen.

Bildquelle: pixabay.com

Ein weiterer Vorteil ist, dass dies ein Open-Source-Tool ist. Es wurde aus dem Net-SNMP-Projekt bei Carnegie Mellon in den 1990er Jahren geboren. Dieses Sicherheitstool kann sowohl für Open Source- als auch für Windows-Plattformen verwendet werden.

# 3: Komplexe Netzwerksicherheitstest-Fpipe

Dies ist einer der komplexesten Netzwerksicherheitstests zur Erkennung von Hacker-Bedrohungen. Außerdem wird geprüft, ob es Möglichkeiten gibt, Ihr Verteidigungssystem zu umgehen. Fpipe von Foundstone, einer McAfee-Einheit, ist ein großartiges kostenloses Tool zum Überprüfen der Sicherheitsstufen in Router-ACLs, Firewall-Regeln oder anderen Sicherheitsmechanismen durch Bewertung und Portweiterleitung oder -umleitung. Andere wie Secure Shell oder Netcat sind nicht so gut dokumentiert oder einfach auszuprobieren.

# 4: Aufklärungsexperte SQLRECON

SQL Server-Schwachstellen in Produkten wie Oracle App Server und Oracle Database sind mittlerweile weit verbreitet. Wenn Sie SQL Server auf Viren und Schwachstellen untersuchen möchten, sollte SQLRECON die Waffe der Wahl sein. Es kombiniert mehrere Methoden der MSDE / SQL Server-Aufzählung zu einem One-Stop-Shop, um potenzielle Fehler zu ermitteln.

# 5: Aufzählung: Command Line Console Based Utility

Bildquelle: pixabay.com

Dies ist ideal für Windows-Benutzer, da hier verschiedene Arten von Informationen zu Windows-Systemen aufgelistet werden, darunter das Abrufen von Benutzerlisten, Computer- und Freigabelisten, Gruppen- und Mitgliederlisten sowie Kennwort- und LSA-Informationen.

# 6 PsTools: Befehlszeilentool zum Auflisten von Prozessen

Die PsTools-Suite ist nach dem UNIX-Befehlszeilentool ps benannt und schließt die Lücke zwischen dem Standard-Windows-Betriebssystem für die Remote- und lokale Systembewertung und -ausnutzung. Mit diesem Toolkit können Sie das System fernsteuern und die Eskalation von Berechtigungen sicherstellen. Zu diesen Tools gehören PsList, mit dem Sie einzelne auf dem Remote-System ausgeführte Prozesse auflisten können, und PsKill, mit dem Sie sie zerstören können. Diese Suite eignet sich auch zur Ausführung von Administratorfunktionen.

Fazit

Diese kostenlosen oder kostenpflichtigen, kommerziellen oder Open Source-Sicherheitstools bilden die Grundlage für eine stabile IT-Umgebung. Es lohnt sich, in diese Sicherheitstest-Tools zu investieren, und die Kosten dafür sind sehr hoch. Natürlich zahlt es sich noch mehr aus, wenn kostenlose Sicherheitstools auf Ihrem System gut funktionieren. Aber auch wenn die bezahlten Gegenstücke besser auf Ihre Bedürfnisse zugeschnitten sind, lohnt sich die Investition. Sicherheit kann man ja nicht teuer machen … sie bleibt einer der wichtigsten Aspekte bei der Führung eines Unternehmens. Ein sicheres Geschäft ist ein erfolgreiches Geschäft. Diese Open Source- und kommerziellen Cyber-Tools sind der Schlüssel zu besseren Geschäftsaussichten, die den Erfolg sichern.

Bildquelle: pixabay.com

In Verbindung stehende Artikel

In den folgenden Artikeln erfahren Sie mehr über die Cyber-Sicherheitstools. Klicken Sie einfach auf den Link.

- CentOS vs Ubuntu - Top 5 Nützlicher Vergleich, den Sie lernen müssen

- Neue Best Smart 17-Zeichen, die Sie brauchen, um in Cybersicherheit zu investieren

- 10 Arten von Webleistungstests

- 6 Arten von Cybersicherheit | Grundlagen | Bedeutung

- Die wichtige Rolle der Cybersicherheit in unserem Leben

- Hast Du gewusst? 4 Schädliche Arten von Cyber-Kriminalität in Indien

- CentOS vs Fedora: Funktionen

- 9 Arten von Incident Management Plan - 9 innovative Schritte (Programm, System)