Was sind die Grundlagen der Cybersicherheit?

Grundbegriffe der Cybersicherheit Das Wort "Cybersicherheit" kann in zwei verschiedene Begriffe unterteilt werden. Cyber bedeutet "Dinge, die direkt oder indirekt mit Computern zusammenhängen", und Sicherheit bedeutet "Arten von Dingen vor Missbrauch schützen". Die Terminologien wie Computersicherheit oder IT-Sicherheit sind ein Alias für die Cybersecurity-Grundlagen.

Grundlegende Informationen zur Cybersicherheit sind Maßnahmen zum Schutz wichtiger Informationen vor Diebstahl oder Beschädigung von Hardware, Software sowie der darin enthaltenen Informationen. Die wichtigen Informationen können von Hackern (dh Personen, die Hacking ausführen) gehackt werden (dh sie erhalten keinen Zugriff). Dieser Hacker kann Ihnen bekannt sein oder es kann jemand anonym sein. Es gibt zwei verschiedene Arten von Hackern, nämlich White-Hat- und Black-Hat-Hacker.

White-Hat-Hacker sind in der Regel Personen, die Ihnen bekannt sind und Sie über Lücken und Schwachstellen in Ihrem System informieren. Sie werden auch als ethische Hacker bezeichnet. Diese werden in der Regel von einem Unternehmen angeheuert, um Sicherheitslücken in ihrem System zu finden.

Im Gegensatz dazu handelt es sich bei einem Black-Hat-Hacker um Personen, die Hacking ausführen, um aus Spaß oder Rache an wichtigen Informationen Profit zu ziehen. Diese wichtigen Informationen können einzelne vertrauliche Details wie Bankdaten, E-Mail-Zugriff usw. oder vertrauliche Unternehmensdaten wie der Zugriff auf einen sicheren Server usw. sein.

Das durchgeführte Hacking kann in verschiedene Arten eingeteilt werden:

- Soziale Entwicklung

- Hintertüren

- DoS-Angriff (Denial-Of-Service)

- Lauschen

- Spoofing

- Phishing

Social Engineering ist eine Fähigkeit, mit der Hacker wichtige Informationen durch eine gute Kommunikation mit dem Opfer erhalten. Beispielsweise legen Sie während der Kommunikation mit einem Freund E-Mail-Anmeldeinformationen offen, die von einer unbekannten Person direkt hinter Ihnen gehört werden (siehe Abbildung 1).

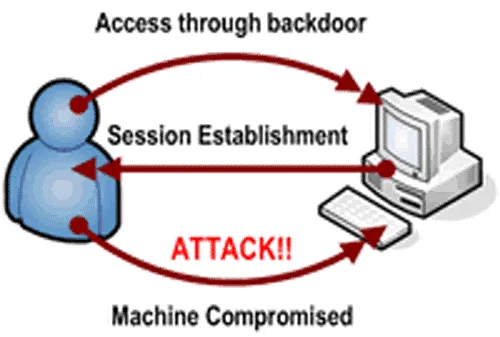

In einem realen Szenario bedeutet Hintertüren, dass ein geheimer Ein- und Ausstiegspunkt für eine wichtige Ressource zugelassen wird. In Bezug auf Computersysteme ist eine Hintertür eine geheime Methode, um normale Authentifizierungs- oder Cybersicherheitsgrundlagen zu umgehen. Diese Hintertüren können aus mehreren Gründen vorhanden sein, z. B. aufgrund des schlechten Designs eines Systems oder absichtlichen Hinzufügens durch einen Designer, der geheim gehalten wird oder der später von einer autorisierten Partei hinzugefügt wurde, um berechtigten Zugriff auf das System zu ermöglichen.

DoS-Angriffe (Denial-Of-Service) sind Angriffe, bei denen autorisierten Benutzern kein Zugriff auf Computer oder Netzwerkressourcen gewährt wird. Zum Beispiel kann ein Hacking mehrmals das falsche Passwort eingeben, so dass das Konto gesperrt wird oder der Computer / das Netzwerk so überlastet wird, dass nicht alle autorisierten Benutzer auf Ressourcen zugreifen können. In diesem Fall wird ein Angriff von einem Hacker von einem Computer aus ausgeführt, dh von einer einzelnen IP-Adresse. Dies kann durch Sperren bestimmter IP-Adressen mithilfe einer Firewall behoben werden. Es kann jedoch vorkommen, dass ein Hacker von mehreren Computern aus angreift. Dies wird als DDoS-Angriff (Distributed-Denial-Of-Service) bezeichnet.

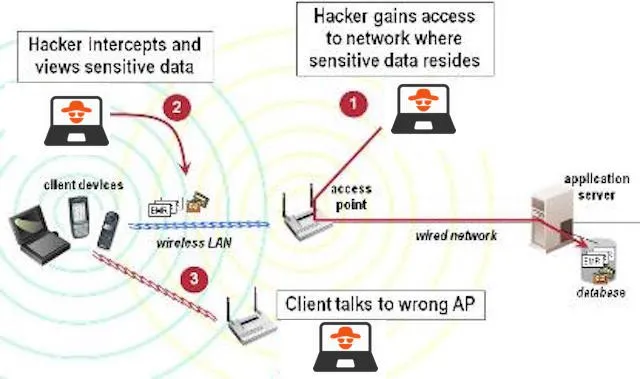

Der Begriff Lauschen bedeutet, einem Gespräch heimlich zuzuhören. In Bezug auf die Computersicherheit wird dies normalerweise zwischen Cybersecurity-Basishosts in einem Netzwerk durchgeführt (siehe Abbildung 4). Zum Beispiel gibt es ein Programm namens Carnivore, das vom FBI (Federal Bureau of Investigation) verwendet wird, um das System von ISP (Internet Service Providers) zu belauschen.

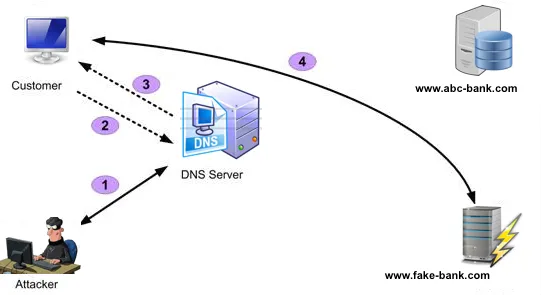

Der Begriff Spoofing bedeutet, etwas zu imitieren und dabei seine charakteristischen Merkmale mit persönlichem Gewinn oder Gewinn zu übertreiben. Die Fälschung der Benutzeridentität kann als eine Situation beschrieben werden, in der sich eine Person oder ein Programm erfolgreich als eine andere ausgibt (dh vorgibt, eine andere Person zu sein), indem Daten gefälscht werden. Zum Beispiel einen Anruf eines Hackers (der behauptet, ein Originalbenutzer zu sein) bei einem Bankangestellten für die Ausführung von Bankgeschäften.

Empfohlene Kurse

- JIRA-Schulung

- Online-Kurs zu Java EE / J2EE

- Professionelle Montage- und Verkabelungsschulung

- Allgemeines Netzwerkprogramm

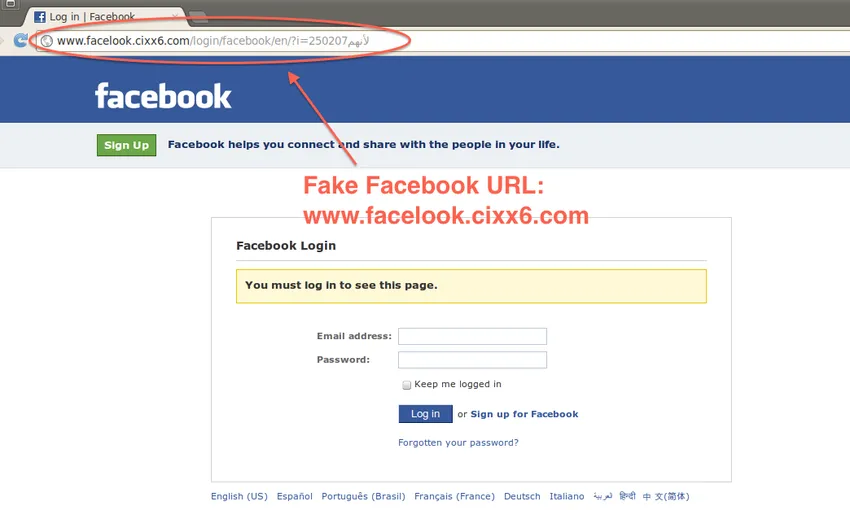

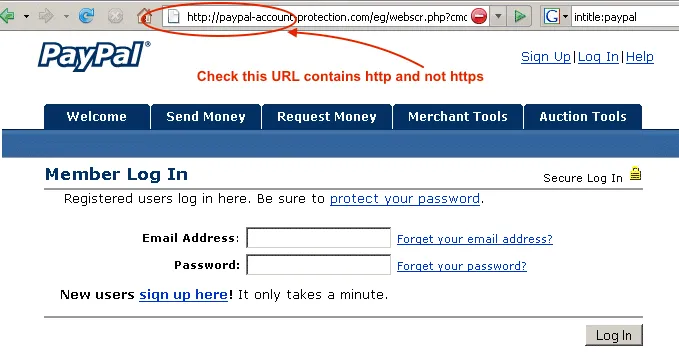

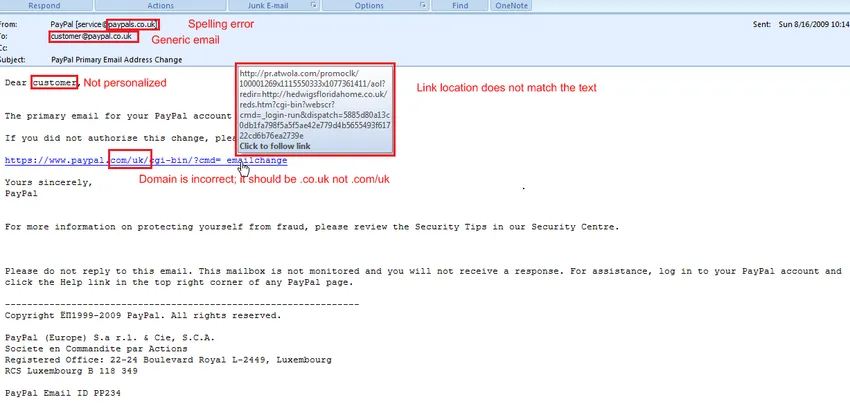

Phishing ist die betrügerische Praxis des Versendens von E-Mails, die angeblich von seriösen Unternehmen stammen, um Einzelpersonen dazu zu bewegen, persönliche Informationen wie Benutzername, Passwort und Kreditkartendetails usw. online offenzulegen. Dies erfolgt in der Regel per E-Mail-Spoofing oder Instant Messaging. In der Regel werden Benutzer auf eine Website geleitet, die legitim zu sein scheint, tatsächlich aber gefälscht ist und von einem Hacker kontrolliert wird. Der Benutzer gibt vertrauliche Daten auf einer gefälschten Website ein und wird dadurch Opfer von Phishing. Screenshot 6 zeigt, wie die Phishing-Website von Facebook erstellt wird.

Der beste Weg, um vor Hackerangriffen geschützt zu sein, ist, keine Computer zu verwenden! Dies bedeutet, dass Sie von Autobahninformationen isoliert sind, die als "Internet" bezeichnet werden. Dies scheint ein unmöglicher Ansatz zu sein, um sicher zu bleiben. Es gibt einen anderen Ansatz, um sicher zu bleiben, indem Vorsichtsmaßnahmen beim Arbeiten mit Computern getroffen werden.

Persönliche Sicherheitstipps

Im Folgenden finden Sie einige Tipps und Tricks zur persönlichen Sicherheit, die Ihnen dabei helfen können, nicht gehackt zu werden.

1. Wichtigkeit der drahtlosen Heim-Cybersicherheit:

- Wi-Fi hat zu Beginn der Installation immer ein Standardkennwort. Ändern Sie das Standardkennwort von Wi-Fi. Ein Passwort sollte aus einem Alphabet (Groß- und Kleinbuchstaben), Ziffern und Sonderzeichen bestehen und aus mindestens acht Zeichen bestehen.

- Aktivieren Sie für Wi-Fi immer die kompatible Verschlüsselung WPA2 (Wireless Protected Access) / WEP (Wired Equivalent Privacy). Es ist besser, etwas Verschlüsselung zu verwenden, als keine zu verwenden.

- Ändern Sie den Standard-Netzwerknamen. Dies liegt daran, dass Standardnetzwerke häufiger gehackt werden.

- Aktivieren Sie die MAC-Adressfilterung. Dieser Mechanismus ermöglicht, dass Wi-Fi nur mit registrierten MAC-Adressen funktioniert.

- Stellen Sie keine automatische Verbindung zum offenen Wi-Fi-Netzwerk her, da solche Netzwerke anfälliger für Hacker sind.

- Schalten Sie das Netzwerk bei längerer Nichtbenutzung aus.

2. Bedeutung der Cybersicherheit für soziale Medien:

- Seien Sie vorsichtig, wenn Sie auf Links klicken, die Sie in Nachrichten des unbekannten Absenders erhalten. Dies liegt daran, dass Links möglicherweise auf eine Phishing-Website umgeleitet werden.

- Wissen Sie, was Sie über sich gepostet haben. Einige Personen veröffentlichen vertrauliche Daten wie die persönliche Kontaktnummer oder Adresse in sozialen Netzwerken wie Facebook, Twitter usw., die gefährlich sein können.

- Vertraue nicht darauf, dass eine Nachricht wirklich von dem stammt, von dem sie sagt, dass sie stammt. Es kann sich um gefälschten Inhalt handeln, der behauptet, der ursprüngliche Absender zu sein.

- Erlauben Sie sozialen Netzwerken wie Facebook, Twitter, LinkedIn usw. nicht, Ihr E-Mail-Adressbuch zu scannen. Dies kann dazu führen, dass auch E-Mail-Inhalte gelesen werden können.

- Geben Sie die Adresse Ihrer Social-Networking-Site direkt in Ihren Browser ein, anstatt auf den Link zu klicken, da es sich möglicherweise um eine Phishing-Site handelt, die darauf wartet, Ihre vertraulichen Daten zu erhalten.

- Seien Sie wählerisch, wen Sie als Freund in einem sozialen Netzwerk akzeptieren. Wenn Sie eine unbekannte Person in einem sozialen Netzwerk hinzufügen, kann dies der Einstiegspunkt für das Hacken sein.

- Wähle deine sozialen Netzwerke sorgfältig aus. Verstehen Sie die Datenschutzrichtlinien.

- Seien Sie vorsichtig beim Installieren von Add-On-Anwendungen auf Ihren Sites, da es sich bei diesem Add-On möglicherweise um Trojaner handelt, die Zugriff auf Ihr System erhalten.

3. Bedeutung der Cybersicherheit im Online-Banking:

- Überwachen Sie Ihr Konto regelmäßig.

- Vermeiden Sie es, durch E-Mails zu klicken. Solche E-Mails können eine Phishingfalle sein und Sie in große Schwierigkeiten bringen.

- Ändern Sie Ihre Passwörter regelmäßig und achten Sie darauf, immer ein sicheres Passwort zu verwenden.

- Greifen Sie auf Ihre Konten von einem sicheren Ort aus zu, z. B. mit Firefox anstelle des Internet Explorers.

- Lassen Sie sich nicht verleiten, wenn Sie eine E-Mail, eine SMS oder einen Anruf erhalten, der eine Belohnung für die Bereitstellung Ihrer persönlichen Daten verspricht, da dies ein sozialtechnischer Ansatz für das Hacken sein kann.

- Stellen Sie sicher, dass Sie nur von der Bank genehmigte Apps verwenden.)

4. Bedeutung der Cybersicherheit für Mobiltelefone:

- Verwenden Sie immer ein Muster, eine PIN oder einen Passcode, um Ihr Gerät zu sperren. Wenn das Gerät gestohlen und nicht durch einen Passcode geschützt ist, kann ein Hacker das Gerät missbrauchen.

Screenshot 11

Screenshot 11

- Sperren Sie Ihr Telefon automatisch, um es sicher zu halten.

- Für den Gerätedatenschutz sollte Datenschutzsoftware verwendet werden.

- Halten Sie Ihre Apps und Gerätesoftware auf dem neuesten Stand und aktualisieren Sie sie immer von der Original-Website / -Quelle.

5. Kids Care für Cybersecurity Basics:

- Sprechen Sie mit Ihren Kindern darüber, wie sie ihre persönlichen Daten schützen, nach „kostenlosen“ Dingen Ausschau halten und sichere E-Mail-Passwörter verwenden.

- Raten Sie Ihren Kindern, Sicherheitssoftware zu verwenden, um heruntergeladene Programme zu scannen.

- Überwachen Sie die P2P (Peer-2-Peer) -Aktivitäten Ihrer Kinder oder das Filesharing-Verhalten.

- Bringen Sie ihnen anhand einer Demonstration Phishing-Betrug bei.

- Unterrichten Sie Kinder über Apps, die sie installieren.

Erste Bildquelle: pixabay.com

Empfohlene Artikel

In den folgenden Artikeln erfahren Sie mehr über die Arten der Cybersicherheit. Gehen Sie also einfach über den Link.

- 13 Wussten Sie, dass es 13 nützliche Arten von E-Mail-Etikette-Regeln gibt?

- 32 Wichtige Tools für die Cybersicherheit Sie müssen sich dessen bewusst sein

- Die wichtige Rolle der Cybersicherheit in unserem Leben

- Hast Du gewusst? 4 Schädliche Arten von Cyber-Kriminalität in Indien

- Cyber-Marketing