Was ist Kryptosysteme?

Ein Kryptosystem ist ein System, das kryptografische Techniken verwendet, um Benutzern Sicherheitsdienste bereitzustellen. Das Kryptosystem ist auch als Chiffriersystem bekannt, dh es wird ein lesbares Nachrichtenformat in ein nicht lesbares Format konvertiert. Um das Kryptosystem im Detail zu verstehen, wollen wir ein Kryptosystemmodell diskutieren, das zeigt, wie der Sender und der Empfänger heimlich miteinander kommunizieren.

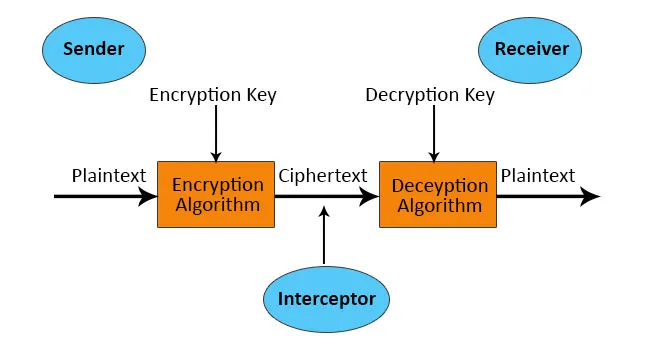

In der obigen Abbildung sehen Sie, wie der Absender eine Nachricht an einen Empfänger senden möchte, ohne diese an Dritte weiterzugeben. Um dies zu erreichen, kommt das Kryptosystem ins Spiel. Beim Absendersystem nimmt das Kryptosystem die Absendernachricht i entgegen. Klartext und unter Verwendung eines geheimen Schlüssels (Chiffrierschlüssel) führt er einen Verschlüsselungsalgorithmus aus und bildet einen Chiffriertext und sendet ihn dann an den Empfänger. Nach dem Empfang von Chiffretext auf der Empfängerseite führt das Kryptosystem Entschlüsselungsalgorithmen mit dem geheimen Schlüssel (Entschlüsselungsschlüssel) durch und wandelt den Chiffretext in Klartext um. Das Ziel des Kryptosystems ist es, private Daten vom Absender zum Empfänger zu senden, ohne dass Dritte sie interpretieren.

Komponenten des Kryptosystems

Nachfolgend finden Sie eine Liste der Cryptosystem-Komponenten:

- Klartext.

- Geheimtext.

- Verschlüsselungsalgorithmus.

- Entschlüsselungsalgorithmus.

- Verschlüsselungsschlüssel.

- Entschlüsselungsschlüssel.

1) Klartext

Der Klartext ist eine Nachricht oder Daten, die jeder verstehen kann.

2) Chiffretext

Der Chiffretext ist eine Nachricht oder Daten, die nicht in einem lesbaren Format vorliegen. Dies wird erreicht, indem der Verschlüsselungsalgorithmus für einfachen Text unter Verwendung eines Verschlüsselungsschlüssels ausgeführt wird.

3) Verschlüsselungsalgorithmus

Hierbei handelt es sich um einen Prozess zum Konvertieren von einfachem Text in Chiffretext mithilfe eines Verschlüsselungsschlüssels. Es sind zwei Eingaben erforderlich, dh Klartext und Verschlüsselungsschlüssel, um Chiffretext zu erzeugen.

4) Entschlüsselungsalgorithmus

Es ist ein entgegengesetzter Prozess eines Verschlüsselungsalgorithmus, der Chiffretext mithilfe eines Entschlüsselungsschlüssels in einfachen Text konvertiert. Für die Erzeugung von Klartext sind zwei Eingaben erforderlich, nämlich Chiffretext und Entschlüsselungsschlüssel.

5) Verschlüsselungsschlüssel

Es ist ein Schlüssel, mit dem der Absender einfachen Text in Chiffretext konvertiert.

6) Entschlüsselungsschlüssel

Es ist ein Schlüssel, mit dem der Empfänger Chiffretext in Klartext umwandelt.

Arten von Kryptosystemen

Es gibt zwei Arten von Kryptosystemen - symmetrische Schlüsselverschlüsselung und asymmetrische Schlüsselverschlüsselung. Lassen Sie uns diese beiden Typen im Detail besprechen.

1) Symmetrische Schlüsselverschlüsselung

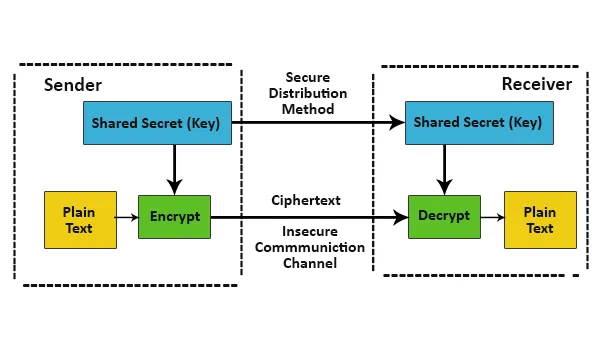

- Bei der symmetrischen Schlüsselverschlüsselung verwenden sowohl der Absender als auch der Empfänger denselben geheimen Schlüssel, dh den Verschlüsselungsschlüssel, um die Ver- und Entschlüsselung durchzuführen. Die symmetrische Schlüsselverschlüsselung wird auch als symmetrische Kryptographie bezeichnet.

- Es gibt einige Algorithmen, die symmetrische Schlüsselkonzepte verwenden, um Sicherheit zu erzielen. Zum Beispiel DES (Datenverschlüsselungsstandard), IDEA (Internationaler Datenverschlüsselungsalgorithmus), 3DES (Triple Data Encryption Standard), Blowfish.

- Die symmetrische Schlüsselverschlüsselung wird hauptsächlich von allen Kryptosystemen verwendet

- Bei der Verschlüsselung mit symmetrischen Schlüsseln stimmen Absender und Empfänger mit demselben geheimen Schlüssel überein. Der Absender verschlüsselt die privaten Daten, dh den Klartext, mit einem geheimen Schlüssel und sendet sie an den Empfänger. Nach dem Empfang der Daten verwendet der Empfänger denselben geheimen Schlüssel, mit dem der Absender die Daten verschlüsselt. Mit diesem geheimen Schlüssel wandelt es Chiffretext in einfachen Text um.

In der folgenden Abbildung sehen Sie die Funktionsweise der symmetrischen Schlüsselverschlüsselung.

Merkmale des Kryptosystems bei symmetrischer Schlüsselverschlüsselung: -

Merkmale des Kryptosystems bei symmetrischer Schlüsselverschlüsselung: -

- Da sie denselben Schlüssel für die Ver- und Entschlüsselung verwenden, müssen sie diesen geheimen Schlüssel gemeinsam nutzen

- Um Angriffe jeglicher Art zu verhindern, müssen geheime Schlüssel in regelmäßigen Abständen aktualisiert werden.

- Die Länge des geheimen Schlüssels bei der symmetrischen Schlüsselverschlüsselung ist gering, daher ist der Ver- und Entschlüsselungsprozess schneller.

- Es muss einen Mechanismus geben, mit dem Sender und Empfänger einen geheimen Schlüssel gemeinsam nutzen können.

Herausforderungen für die symmetrische Schlüsselverschlüsselung

Generierung des geheimen Schlüssels: Um den geheimen Schlüssel gemeinsam zu nutzen, müssen sich sowohl der Sender als auch der Empfänger auf den symmetrischen Schlüssel einigen, für den ein Schlüsselgenerierungsmechanismus vorhanden sein muss.

Vertrauensproblem: Es muss Vertrauen zwischen dem Absender und dem Empfänger bestehen, da diese den symmetrischen Schlüssel gemeinsam nutzen. Angenommen, der Empfänger hat seinen geheimen Schlüssel an Angreifer verloren und teilt dies dem Absender nicht mit.

2) Asymmetrische Schlüsselverschlüsselung

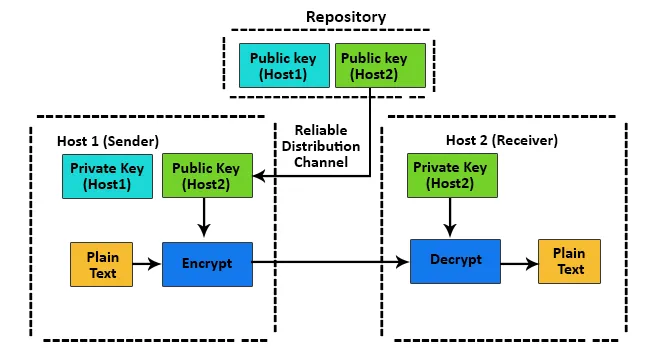

Bei der Verschlüsselung mit asymmetrischen Schlüsseln werden vom Absender und vom Empfänger zwei verschiedene Schlüssel für die Ver- und Entschlüsselung verwendet. Die Verschlüsselung mit asymmetrischen Schlüsseln wird auch als Verschlüsselung mit öffentlichen Schlüsseln bezeichnet.

Im obigen Bild können wir sehen, wie die Verschlüsselung mit asymmetrischen Schlüsseln funktioniert.

- Bei der asymmetrischen Schlüsselverschlüsselung werden zwei Schlüssel verwendet. dh öffentlicher Schlüssel und privater Schlüssel. Diese beiden Schlüssel sind mathematisch miteinander verwandt. Ein öffentlicher Schlüssel wird in einem öffentlichen Repository und private Schlüssel in einem privaten Repository gespeichert.

- Verwenden Sie den öffentlichen Schlüssel des Empfängers, um die privaten Daten zu verschlüsseln und an den Empfänger zu senden. Nach dem Empfang privater Daten entschlüsselt der Empfänger mit seinen privaten Daten private Daten.

- Die Länge von Schlüsseln bei der Verschlüsselung mit asymmetrischen Schlüsseln ist groß, weshalb Ver- und Entschlüsselungsprozesse bei der Verschlüsselung mit asymmetrischen Schlüsseln im Vergleich zur Verschlüsselung mit symmetrischen Schlüsseln langsam werden.

- Das Berechnen des privaten Schlüssels auf der Basis des öffentlichen Schlüssels ist rechnerisch nicht so einfach. Infolgedessen können öffentliche Schlüssel frei gemeinsam genutzt werden, sodass Benutzer Inhalte einfach und bequem verschlüsseln und digitale Signaturen überprüfen können. Private Schlüssel können geheim gehalten werden. So wird sichergestellt, dass Inhalte entschlüsselt und digitale Signaturen nur mit privaten Schlüsseln erstellt werden können Besitzer. Kryptosysteme mit asymmetrischen Schlüsseln stehen vor der Herausforderung, dh der Benutzer muss sicher sein, dass der öffentliche Schlüssel, den er für die Übertragung mit einer Person verwendet, tatsächlich der öffentliche Schlüssel dieser Person ist und nicht von einem Angreifer gehandhabt wurde.

- Auch weil öffentliche Schlüssel gemeinsam genutzt werden müssen, diese öffentlichen Schlüssel jedoch groß sind, ist es schwierig, sich daran zu erinnern, sodass sie für eine sichere Übertragung und gemeinsame Nutzung auf digitalen Zertifikaten gespeichert werden. Private Schlüssel können zwar nicht freigegeben werden, sie werden jedoch einfach in der von Ihnen verwendeten Cloud-Software oder dem von Ihnen verwendeten Betriebssystem oder auf Hardwaregeräten gespeichert. Viele Internetprotokolle wie SSH, OpenPGP, SSL / TLS werden in der asymmetrischen Kryptografie für Verschlüsselungs- und digitale Signaturfunktionen verwendet.

Fazit

In diesem Artikel haben wir gesehen, wie das Kryptosystem dazu beiträgt, Nachrichten sicher und bequem zu verschlüsseln und zu entschlüsseln.

Empfohlene Artikel

Dies war ein Leitfaden für Cryptosystems. Hier haben wir besprochen, was Kryptosysteme sind. seine Komponenten und Typen, jeweils mit dem richtigen Blockdiagramm. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Algorithmus für digitale Signaturen

- Was ist Kryptographie?

- Kryptographie vs. Verschlüsselung

- Fragen im Vorstellungsgespräch zur IT-Sicherheit

- Arten der Chiffre