Einführung in die asymmetrische Verschlüsselung

In der heutigen digitalen Welt ist Datensicherheit ein zentrales Thema, und die Überprüfung der Cybersicherheit steht bei jeder Vorstandssitzung auf der Tagesordnung. Dies zeigt nur, wie wichtig die Datensicherheit ist. Die Akzeptanz des E-Commerce und die Implementierung neuer Technologien stellen der Cyberwelt wichtige Daten in Bezug auf Geld, Produkte und Patente zur Verfügung. Die Verschlüsselung bietet einen ausreichenden Schutz für den Datenaustausch zwischen den Beteiligten, indem sie die Daten von der sendenden Seite verschlüsselt und die Daten auf der empfangenden Seite entschlüsselt, um sicherzustellen, dass keine Daten dazwischen gehackt werden und Daten nur von den richtigen Personen verwendet werden. In diesem Artikel untersuchen wir verschiedene Verschlüsselungsmethoden, insbesondere die asymmetrische Verschlüsselung und ihre Vorteile.

Was ist asymmetrische Verschlüsselung?

Verschlüsselung ist die Methode zum Konvertieren der Daten in ein Verschlüsselungsformat unter Verwendung eines Schlüssels. Die verschlüsselten Daten können sicher mit anderen geteilt werden. Es wird schwierig sein, das Verschlüsselungsformat aufzubrechen, wenn der verwendete Algorithmus / Schlüssel stark und richtig implementiert ist. Der Empfänger entschlüsselt die Daten mit dem zuvor zur Verschlüsselung verwendeten Schlüssel in das ursprüngliche Format.

Das obige Verfahren wird bei der symmetrischen Verschlüsselung befolgt, bei der die verschlüsselten Daten zusammen mit dem Schlüssel zum Verbrauch nach der Entschlüsselung an den Empfänger gesendet werden. Herausforderungen in diesem Modus sind die Verwaltbarkeit einer großen Anzahl von Teilnehmern und der sichere Austausch von Schlüsseln.

Asymmetric Encryption begegnet diesen Herausforderungen auf robuste Weise mit einem Schlüsselpaar: einem öffentlichen und einem privaten Schlüssel. Während die Daten beim Absender mit dem öffentlichen Schlüssel des Empfängers verschlüsselt werden und die ausgetauschten Daten vom Empfänger mit seinem privaten Schlüssel entschlüsselt werden. Obwohl der öffentliche Schlüssel jedem zur Verfügung gestellt wird, verbleibt ein privater Schlüssel, der für die Entschlüsselung der Daten unerlässlich ist, beim Eigentümer.

Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung

| Symmetrisch | Asymmetrisch |

| Verwendet einen Schlüssel zum Ver- und Entschlüsseln. | Verwendet zwei Schlüssel, einen zur Verschlüsselung und einen zur Entschlüsselung. |

| Verschlüsselte Daten und Schlüssel werden ausgetauscht. | Es werden nur die verschlüsselten Daten ausgetauscht und der öffentliche Schlüssel ist für jedermann verfügbar. |

| Schneller | Schleppend |

| Unüberschaubar, wenn keiner der Teilnehmer höher wird. | Operationen können mit Paaren von öffentlichen und privaten Schlüsseln optimiert werden. |

| Risiko beim Austausch des Schlüssels im Netzwerkkanal. | Privater Schlüssel wird nicht ausgetauscht. |

Wie funktioniert die asymmetrische Verschlüsselung?

Ein öffentlicher Schlüssel und ein privater Schlüssel werden paarweise zufällig unter Verwendung eines Algorithmus generiert, und die Schlüssel haben eine mathematische Beziehung zueinander. Der Schlüssel sollte länger sein (128 Bit, 256 Bit), um ihn stärker zu machen und das Aufbrechen des Schlüssels zu verhindern, selbst wenn andere Schlüsselpaare bekannt sind. Die Anzahl der möglichen Schlüssel steigt proportional mit der Schlüssellänge und das Knacken wird daher auch härter.

Die Daten werden mit einem der Schlüssel verschlüsselt und mit dem anderen entschlüsselt. Die bei der asymmetrischen Verschlüsselung verwendeten Algorithmen sind:

| Name | Beschreibung |

| Diffie-Hellman-Schlüsselvereinbarung | Freigabe des Schlüssels zum sicheren Informationsaustausch |

| RSA (Rivest Shamir Adleman) | Verschlüsselung und digitale Signatur |

| ECC (Elliptic Curve Cryptography) | Die Funktionen sind ähnlich wie bei RSA und richten sich an Mobilfunkgeräte. |

| El Gamel | Digitale Signaturen und Schlüssel werden über diese Logik ausgetauscht. |

| DSA (Digital Signature Algorithm) | Wird nur beim digitalen Signieren verwendet. |

Szenarien

Analysieren wir ein hypothetisches Szenario, um zu verstehen, wie die asymmetrische Verschlüsselung funktioniert.

Vertriebsmitarbeiter aus verschiedenen Regionen müssen zum Monatsende auf sichere Weise Verkaufsdaten an die Zentrale senden, damit die Informationen nicht in die Hände von Wettbewerbern gelangen.

Die Zentrale generiert für jeden Agenten private / öffentliche Schlüssel und teilt den Agenten den öffentlichen Schlüssel mit. Ein Agent verwendet den öffentlichen Schlüssel zum Verschlüsseln der Verkaufsdaten und sendet diese an HO. HO entschlüsselt es mit dem privaten Schlüssel des Agenten und erhält die Daten in der ursprünglichen Form. Der gesamte Informationsaustausch fand auf sichere Weise statt, und selbst wenn ein öffentlicher Schlüssel durchgesickert ist, geht die Geheimhaltung nicht verloren, da der einzige private Schlüssel zum Entschlüsseln verwendet wird und er sicher in HO liegt.

Ein weiteres Szenario auf der https-Site einer Bank, bei der es um Zahlung geht. Ein Kunde erhält den öffentlichen Schlüssel von der Bank-Website und sendet Kennwörter und andere vertrauliche Daten an die Bank, nachdem diese mit einem öffentlichen Schlüssel verschlüsselt wurden. Die Bank entschlüsselt die Daten mit einem privaten Schlüssel des Kunden.

Anwendungen der asymmetrischen Verschlüsselung

Nachfolgend sind die verschiedenen Anwendungen der asymmetrischen Verschlüsselung aufgeführt:

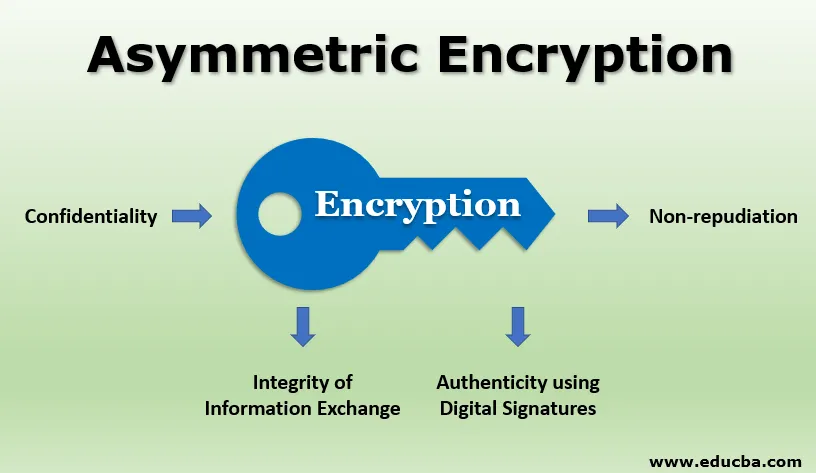

1. Vertraulichkeit

Die häufigste Anwendung der asymmetrischen Verschlüsselung ist die Vertraulichkeit. Dies wird erreicht, indem kritische Informationen gesendet werden, indem sie mit dem öffentlichen Schlüssel des Empfängers verschlüsselt werden und der Empfänger sie mit seinem eigenen privaten Schlüssel entschlüsselt.

2. Authentizität mit digitalen Signaturen

Ein Absender hängt seinen privaten Schlüssel als digitale Signatur an die Nachricht an und tauscht ihn mit dem Empfänger aus. Der Empfänger verwendet den öffentlichen Schlüssel des Absenders und prüft, ob der gesendete private Schlüssel dem Absender gehört, um die Echtheit des Absenders festzustellen.

3. Integrität des Informationsaustauschs

Ein Way-Hash der auszutauschenden Daten wird mit dem privaten Schlüssel des Absenders erstellt und verschlüsselt. Verschlüsselter Hash und Daten werden mit dem Empfänger ausgetauscht. Mit dem öffentlichen Schlüssel des Absenders entschlüsselt der Empfänger den Hash und erstellt den Hash neu. Jeder Unterschied zwischen den beiden Hashes zeigt an, dass der Inhalt geändert wird, nachdem Signatur und Integrität verloren gegangen sind. Diese Art der Integritätsprüfung wird bei Transaktionen mit digitalem Bargeld und Bitcoin durchgeführt.

4. Nichtleugnung

Mit dem Verschlüsselungstool für digitale Signaturen kann der Eigentümer eines Dokuments oder von Informationen, der es mit anderen ausgetauscht hat, den Inhalt nicht ablehnen, und eine online durchgeführte Transaktion kann vom Urheber nicht abgelehnt werden.

Vorteile der asymmetrischen Verschlüsselung

Die asymmetrische Verschlüsselung bietet eine Plattform für den sicheren Informationsaustausch, ohne die privaten Schlüssel gemeinsam nutzen zu müssen. Nichtleugnung, Authentifizierung mit digitalen Signaturen und Integrität sind weitere einzigartige Merkmale dieser Verschlüsselung.

Diese Methode überwindet auch die Lücke der symmetrischen Verschlüsselung (das Erfordernis, den für die Verschlüsselung / Entschlüsselung verwendeten geheimen Schlüssel auszutauschen), indem der Schlüssel allein auf asymmetrische Weise durch einen öffentlichen Schlüssel / privaten Schlüssel ausgetauscht wird und dennoch Daten mit hohem Datenvolumen im symmetrischen Modus ausgetauscht werden.

Fazit

Die asymmetrische Verschlüsselung bietet eine sichere Plattform für den Austausch vertraulicher Informationen und wird dazu beitragen, das Wachstum des E-Commerce zu beschleunigen und digitalen Initiativen eine neue Dimension zu verleihen.

Empfohlene Artikel

Dies ist eine Anleitung zur asymmetrischen Verschlüsselung. Hier diskutieren wir, was asymmetrische Verschlüsselung ist, wie sie funktioniert, welche Anwendungen es gibt und welche Vorteile asymmetrische Verschlüsselung bietet. Sie können sich auch die folgenden Artikel ansehen, um mehr zu erfahren -

- Verschiedene Arten von Verschlüsselungsalgorithmen

- Kryptographie vs Verschlüsselung | Top 6 Unterschiede

- Überblick über Kryptografietechniken

- Verschlüsselungsprozess

- Arten der Chiffre