Einführung in die Block Cipher-Modi

Es gibt zwei Arten von Algorithmen: die Stream-Verschlüsselung und die Block-Verschlüsselung. In diesem Artikel werden die Betriebsmodi der Blockverschlüsselung vorgestellt. Vorher wird die Blockverschlüsselung besprochen. Die Blockverschlüsselung ist eine Verschlüsselungstechnik, bei der die Ver- und Entschlüsselung blockweise erfolgt. Es verschlüsselt jeweils einen Textblock und entschlüsselt jeweils einen verschlüsselten Textblock. In diesem Prozess verwendete Blöcke haben 64 Bit oder mehr.

Betriebsarten für die Blockverschlüsselung

Es gibt 5 Betriebsarten in der Blockverschlüsselung.

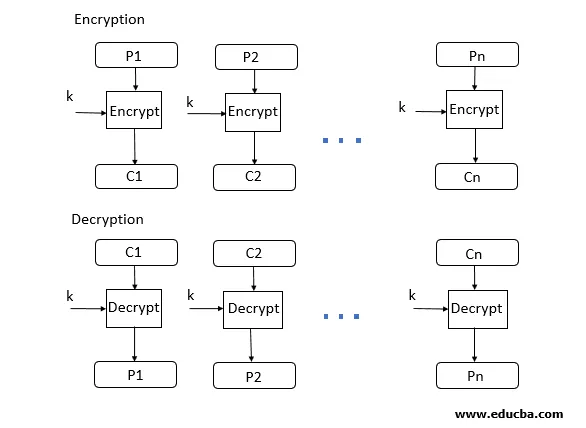

1. EZB-Modus

- Der ECB-Modus steht für Electronic Code Block Mode. Dies ist eine der einfachsten Betriebsarten. In diesem Modus wird der Klartext in einen Block mit jeweils 64 Bit aufgeteilt. Dann wird jeder Block separat verschlüsselt. Der gleiche Schlüssel wird für die Verschlüsselung aller Blöcke verwendet. Jeder Block wird mit dem Schlüssel verschlüsselt und bildet den Chiffretextblock.

- Auf der Empfängerseite werden die Daten in einen Block mit jeweils 64 Bit aufgeteilt. Der gleiche Schlüssel, der für die Verschlüsselung verwendet wird, wird für die Entschlüsselung verwendet. Es verwendet den 64-Bit-Chiffretext und konvertiert den Chiffretext mit dem Schlüssel in den Klartext.

- Da derselbe Schlüssel für die Verschlüsselung aller Blöcke verwendet wird, wird, wenn der Klartextblock in der ursprünglichen Nachricht wiederholt wird, auch der entsprechende Chiffretextblock wiederholt. Da derselbe Schlüssel für den gesamten Block verwendet wird, um die Wiederholung des Block-ECB-Modus zu vermeiden, wird der ECB-Modus für eine nur kleine Nachricht verwendet, bei der die Wiederholung des Klartextblocks geringer ist.

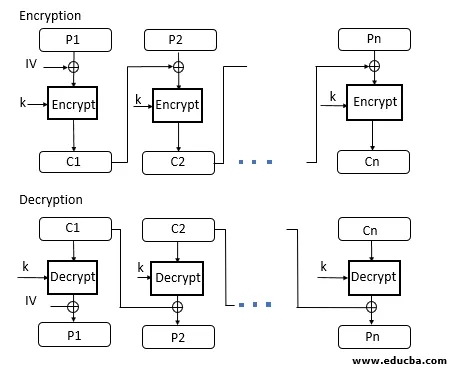

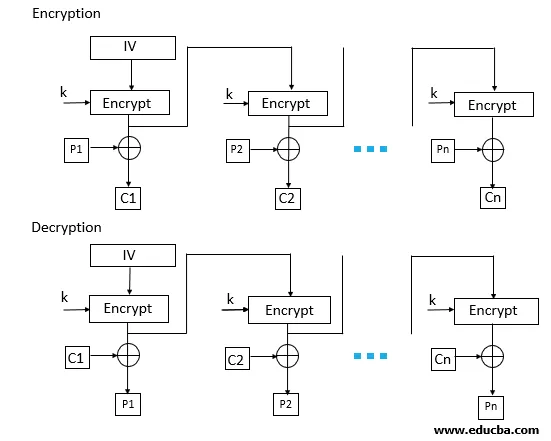

2. CBC-Modus

- CBC-Modus steht auf der Absenderseite für Cipher Block Mode, der Klartext ist in Blöcke unterteilt. In diesem Modus wird IV (Initialisierungsvektor) verwendet, bei dem es sich um einen zufälligen Textblock handeln kann. IV wird verwendet, um den Chiffretext jedes Blocks eindeutig zu machen.

- Der erste Klartextblock und IV werden mit der XOR-Operation kombiniert und dann die resultierende Nachricht mit dem Schlüssel verschlüsselt und bilden den ersten Chiffretextblock. Der erste Chiffretextblock wird als IV für den zweiten Klartextblock verwendet. Das gleiche Verfahren wird für alle Klartextblöcke angewendet.

- Auf der Empfängerseite ist der Chiffretext in Blöcke unterteilt. Der erste Block-Chiffretext wird mit demselben Schlüssel entschlüsselt, der für die Verschlüsselung verwendet wird. Das entschlüsselte Ergebnis ist XOR mit der IV und bildet den ersten Klartextblock. Der zweite Chiffretextblock wird ebenfalls mit demselben Schlüssel entschlüsselt, und das Ergebnis der Entschlüsselung ist XOR mit dem ersten Chiffretextblock und bildet den zweiten Klartextblock. Das gleiche Verfahren wird für alle Blöcke angewendet.

- Der CBC-Modus stellt sicher, dass, wenn der Klartextblock in der Originalnachricht wiederholt wird, der andere Chiffretext für die entsprechenden Blöcke erstellt wird.

Beachten Sie, dass der Schlüssel, der im CBC-Modus verwendet wird, derselbe ist, nur der IV ist unterschiedlich, der an einem Startpunkt initialisiert wird.

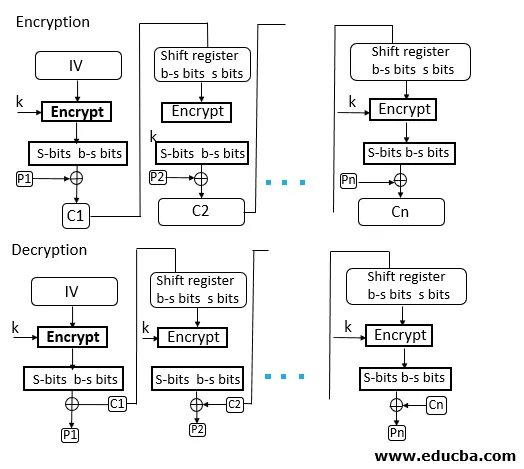

3. CFB-Modus

- Der CFB-Modus steht für Cipher Feedback Mode. In diesem Modus werden die Daten in Form von Einheiten verschlüsselt, wobei jede Einheit aus 8 Bits besteht.

- Wie der Chiffrierblock-Verkettungsmodus wird IV initialisiert. Die IV wird im Schieberegister gespeichert. Sie wird mit dem Schlüssel verschlüsselt und bildet den Chiffretext.

- Jetzt sind die am weitesten links stehenden j Bits des verschlüsselten IV XOR mit den ersten j Bits des Klartextes. Dieser Vorgang bildet den ersten Teil des Chiffretexts und dieser Chiffretext wird an den Empfänger übertragen.

- Jetzt werden die Bits von IV um j Bit nach links verschoben. Daher hat die am weitesten rechts liegende j-Position des Schieberegisters jetzt unvorhersehbare Daten. Diese j Positionen ganz rechts werden jetzt mit dem Chiffretext abgelegt. Der Vorgang wird für alle Klartext-Einheiten wiederholt.

4. OFB-Modus

- OFB Mode steht für Output Feedback Mode. Der OFB-Modus ähnelt dem CDB-Modus. Der einzige Unterschied besteht darin, dass in CFB der Chiffretext für die nächste Stufe des Verschlüsselungsprozesses verwendet wird, während in OFB die Ausgabe der IV-Verschlüsselung für die nächste Stufe des Verschlüsselungsprozesses verwendet wird.

- Die IV wird mit dem Schlüssel verschlüsselt und bildet eine verschlüsselte IV. Klartext und ganz links stehende 8 Bits verschlüsselter IV werden unter Verwendung von XOR kombiniert und ergeben den Chiffretext.

- Für die nächste Stufe wird der in der vorherigen Stufe gebildete Chiffretext als IV für die nächste Iteration verwendet. Das gleiche Verfahren wird für alle Blöcke befolgt.

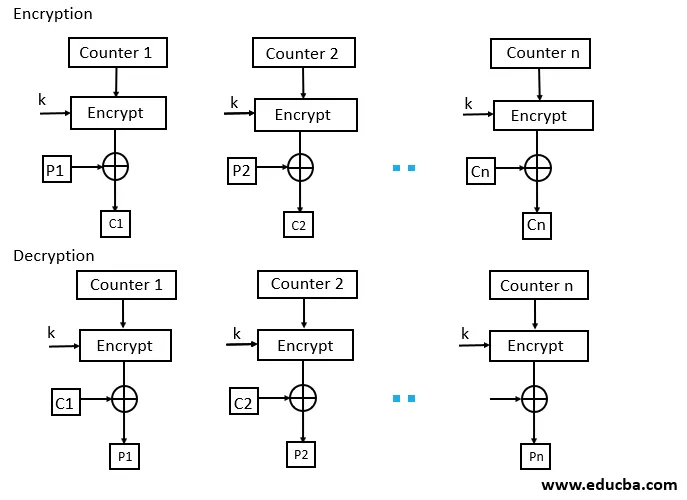

5. CTR-Modus

- CTR Mode steht für Counter Mode. Da der Name counter ist, wird die Zahlenfolge als Eingabe für den Algorithmus verwendet. Wenn der Block verschlüsselt ist, wird zum Füllen des nächsten Registers der nächste Zählerwert verwendet.

Hinweis: Der Zählerwert wird um 1 erhöht. - Bei der Verschlüsselung wird der erste Zähler mit einem Schlüssel verschlüsselt, und der Klartext wird mit dem verschlüsselten Ergebnis zu XOR verschlüsselt, um den Chiffretext zu bilden.

- Der Zähler wird für die nächste Stufe um 1 erhöht, und für alle Blöcke wird die gleiche Prozedur befolgt. Für die Entschlüsselung wird die gleiche Reihenfolge verwendet. Um den Chiffretext in Klartext umzuwandeln, ist jeder Chiffretext XOR mit dem verschlüsselten Zähler. Für die nächste Stufe wird der Zähler um eins erhöht und für alle Chiffretext-Blöcke wiederholt.

Empfohlene Artikel

Dies war eine Anleitung zu den Betriebsmodi der Blockverschlüsselung. Hier haben wir Funktionsweisen von Block Cipher mit ihrem Ver- und Entschlüsselungsprozess im Detail gesehen. Weitere Informationen finden Sie auch in den folgenden Artikeln.

- Arten der Chiffre

- Symmetrische Algorithmen

- Kryptografietechniken

- Verschlüsselungsalgorithmus