Unterschied zwischen Phishing und Pharming

Phishing sendet jemandem eine gefälschte E-Mail und bittet ihn, vertrauliche Informationen wie Benutzername, Passwort und Bankdaten weiterzugeben. Die Phishing-Website ist absolut nicht authentisch. Andererseits hacken die Apotheker in der Regel das Domain Name System (DNS) einer echten Website in Pharming. Der Benutzer öffnet eine Betrüger-Site, die eine Nachbildung der realen Website ist. Phishing ist eine häufiger begangene Straftat, während Pharming nicht sehr häufig vorkommt

Phishing

Sie müssen sich der Bedrohungen im Zusammenhang mit Internetkriminalität bewusst sein. In diesen Tagen sind die Hacker sehr schlau geworden und greifen auf neue Techniken zurück, um vertrauliche Informationen von PCs und Laptops zu stehlen. Eine der Methoden, mit denen die rechtswidrige Handlung erreicht wird, ist Phishing. Es ist ein rechtswidriges Verfahren, mit dem ein Hacker oder eine andere Person heimlich Informationen über vertrauliche / sensible Themen erhält. Es kann sich um einen Benutzernamen, ein Passwort, Kredit- / Debitkartendaten usw. handeln. Phishing wird als Teil der Internetkriminalität angesehen. Es ist zu beachten, dass die Absicht, sensible Informationen zu erfassen, bösartig ist.

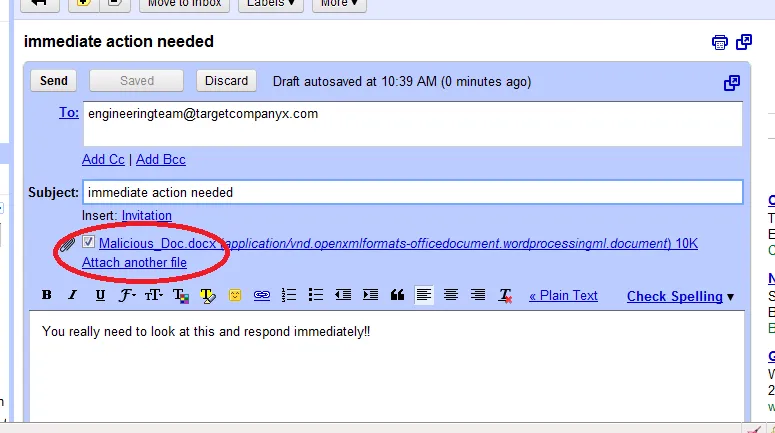

Das Ziel einer solchen Straftat besteht darin, die Verbraucher durch das Versenden von Betrugs-E-Mails, die häufig den Virus enthalten, zu schikanieren. Als solches sendet der Phisher Massen-E-Mails, die auf den ersten Blick als authentisch erscheinen. Beispielsweise erhalten Benutzer E-Mails, in denen sie über einen Lotteriepreis einer Bank oder eines anderen renommierten Unternehmens informiert werden. Der Absender fragt in der Regel nach Ihren persönlichen Daten wie Name, Adresse, Telefonnummer, E-Mail-Adresse und vor allem nach Ihren Bankdaten. In letzter Zeit ist Phishing weit verbreitet und hat eine Reihe von Betroffenen zum Opfer gefallen.

Es wurden jedoch verschiedene Maßnahmen ergriffen, um diese Bedrohung durch das Internet einzudämmen. So wurden beispielsweise die Menschen auf solche Betrugs-E-Mails aufmerksam gemacht und gewarnt, ihnen nicht blind zu vertrauen, und den Nutzern Schulungen angeboten, um solche Vorfälle zu bekämpfen, und das Sicherheitsniveau der Websites, der Gesetze und des Internet zu verbessern viel mehr. Phishing gehört zur Kategorie Social Engineering und hat als solches auch Social-Media-Websites wie Facebook, YouTube oder Twitter ins Visier genommen, um die Benutzer zu betrügen.

Aufkommen von Phishing

Das erste Hauptziel der Phisher war American Online Accounts (AOL). Sie wollten heimlich Informationen über die Konten erhalten. In diesem Sinne stellten sie sich ihren Opfern als AOL-Mitarbeiter vor und schickten Nachrichten, in denen sie später aufgefordert wurden, ihren Benutzernamen und ihr Passwort einzureichen. Sobald der Benutzer in ihre Falle geriet, wurde es leicht, seine bösen Absichten zu erfüllen. Sie wurden in eine Reihe von Cyber-Straftaten verwickelt, zum Beispiel in das Versenden von Spam-Mails in großen Mengen, in Software mit Malware und so weiter.

In diesem Prozess gingen sie noch einen Schritt weiter und griffen auf andere illegale Aktivitäten zurück, z. B. die Aufforderung an die Internetnutzer, gefälschte Websites zu durchsuchen, deren URL nicht legitim war. Tatsächlich nutzten sie auch die Grammatik- und Rechtschreibfehler übermäßig aus. Im Laufe der Zeit entwickelte sich das Phishing-Geschäft technologisch weiter und es wurde für die Behörden sehr schwierig, die Fehler zu erkennen. Es ist jedoch sehr besorgniserregend, dass mehrere Websites von Regierungen und Militärs durch Phishing gezielt werden, um die vertraulichen Informationen zu stehlen.

Verlust von Reichtum jedes Jahr

Es ist bedauerlich, dass viele Finanzinstitute wie Banken, renommierte und vertrauenswürdige Unternehmen und sogar Regierungen aufgrund der illegalen Phishing-Aktivitäten pro Jahr enorme Verluste erleiden. Der Verlust wurde auf Milliarden geschätzt.

Empfohlene Kurse

- ASP.NET Online-Kurs beherrschen

- Online Java Swing GUI Kurs

- Zertifizierungstraining in Games Unity

- Zertifizierungskurs in Java Umfassend

Detaillierte Kategorisierung von Phishing-Techniken

Jetzt ist es wichtig, dass Sie die verschiedenen Arten von Phishing-Techniken verstehen, die die Hacker normalerweise anwenden, um die Benutzer zu täuschen. Dies wird Ihnen in der Tat helfen, wachsam und aufmerksam zu bleiben, wenn Sie in naher Zukunft auf einen solchen Vorfall stoßen. Beantworten Sie auf keinen Fall solche E-Mails, von denen behauptet wird, Sie würden über Nacht zum Millionär. Einige der wichtigsten Arten von Phishing-Techniken umfassen:

-

Walfang

Wenn die Phisher oder Hacker auf die leitenden Angestellten und andere hochrangige Beamte eines renommierten Unternehmens wie z. B. Chairman, CEO oder CFO abzielen, wird diese Aktivität als Walfang bezeichnet. Dies kann an einem einfachen Beispiel erklärt werden. Es wird in der Regel mit einer falschen Behauptung in Bezug auf die Besorgnis des Unternehmens an die höheren Behörden geschrieben. Der Inhalt der E-Mail ist normalerweise eine Art Kundenbeschwerde. Die Hacker können eine URL senden und die Berechtigung zum Herunterladen und Installieren der Software anfordern, damit sie die Vorladung anzeigen können. Daher muss die Unternehmensleitung sehr vorsichtig mit solchen E-Mails umgehen, damit sie nicht im Netz hängen bleiben. Dies kann zu finanziellen Verlusten für das Unternehmen führen.

-

Ausweichen filtern

Filter Evasion ist eine neue Methode, die von den Phishern entwickelt wurde, um ihre rechtswidrige Tätigkeit aufrechtzuerhalten. Bei dieser Prozedur verwenden sie die Bilder oder Fotos und nicht den Text. Diese Technik wurde entwickelt, um die Anti-Phishing-Behörden herauszufordern, die betrügerische E-Mails oder Spam-Mails identifizieren. Durch fortschrittliche Technologien wurden jedoch Medikamente zur Bekämpfung solcher Krankheiten eingeführt. Es wurde eine modernere Version von Anti-Phishing-Filtern eingeführt, um solche Bilder mithilfe der optischen Zeichenerkennung (Optical Character Recognition, OCR) zu erkennen. Andererseits verwenden diese Behörden auch die Intelligente Worterkennung (Intelligent Word Recognition, IWR), um die kursiven und verschiedenen Handschriftstile zu identifizieren. Diese Technik ersetzt jedoch nicht die OCR.

-

Speerfischen

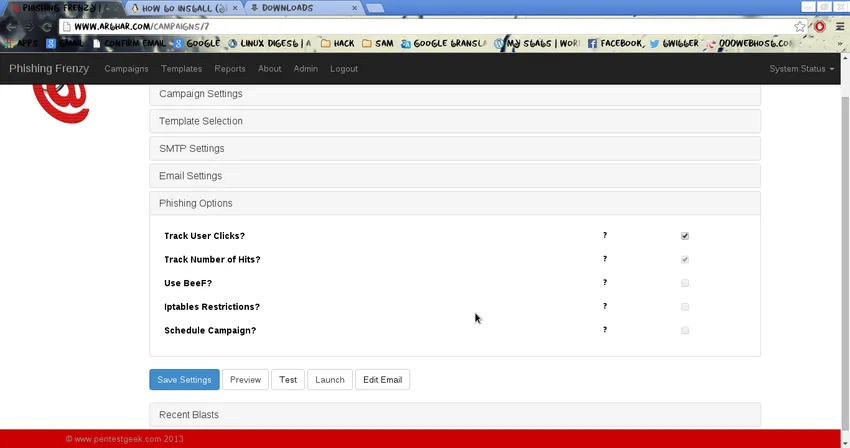

Diese Arten von Phishing-Techniken werden mit der Absicht durchgeführt, einzelne Benutzer oder sogar ein Unternehmen anzugreifen. Tatsächlich wurde es in letzter Zeit als eines der häufigsten Phishing-Verfahren anerkannt. Hacker versuchen, durch gefälschte E-Mails persönliche Informationen über die Personen zu sammeln. Achten Sie jedoch auf solche E-Mails von unbekannten Personen.

-

Link-Manipulation

Dies ist eine Art technischer Betrug, bei dem eine Betrugs-E-Mail zum Klicken auf einen Link zu einer gefälschten Website eines gefälschten Unternehmens auffordert. Wenn Sie jedoch die URL öffnen, werden Sie nicht daran zweifeln, dass es sich um eine Phishing-Website handelt. Die Hacker führen diese illegale Handlung durch, indem sie entweder falsche Schreibweisen auf dem Link verwenden oder indem sie eine falsche Unterdomäne verwenden, um ihre Beute zu fangen. Wenn Sie eine bestimmte Seite auf einer Website öffnen, scheint es, als würden Sie diese bestimmte Seite anzeigen, aber die Wahrheit ist, dass sie mit einer anderen Website verknüpft ist. Außerdem müssen Sie auf E-Mails gestoßen sein, die zeigen, wohin der Link Sie weiterbringt. Die Phisher nutzen auch einige internationale Domain-Namen, die schwer zu identifizieren sind.

-

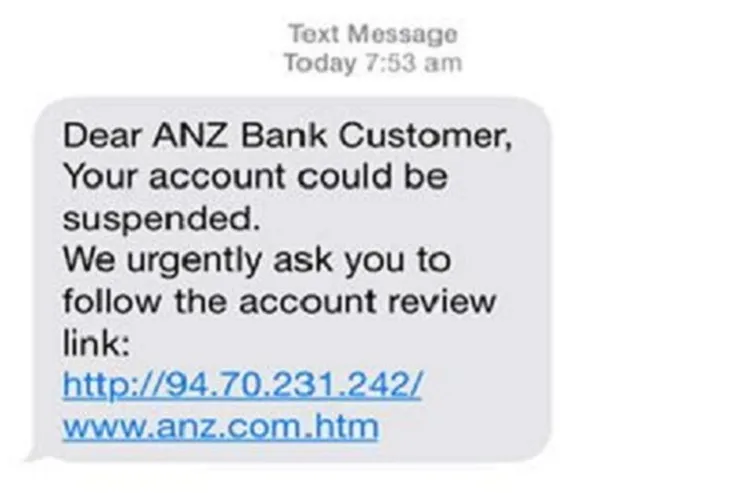

Phishing per Telefon

Telefon-Phishing-Techniken sind eine weitere verbreitete Methode, die keine Internetverbindung erfordert, um das Verbrechen zu begehen. Die Phisher identifizieren zuerst ihre Opfer und tätigen dann gefälschte Telefonanrufe, insbesondere als Bankmanager oder deren Mitarbeiter. Normalerweise täuschen sie die Leute, indem sie sagen, dass auf ihrem Bankkonto ein Problem aufgetreten ist, und sie fragen nach vollständigen Bankdaten, einschließlich der Kredit- oder Debitkartendaten und der PIN-Nummer. Sie erhalten während des Gesprächs eine IP und ziehen dann das gesamte Geld vom Konto der Person ab, wodurch sie bankrott geht. Geben Sie Ihre Bankdaten daher niemals telefonisch an eine unbekannte Person weiter.

-

Phishing klonen

Wie der Name schon sagt, handelt es sich um einen Cyberangriff auf die Website, der mithilfe einer E-Mail oder eines Links durchgeführt wird. Die Phisher zielen häufig auf eine echte E-Mail, die zuvor aktiv war. Sie entwickeln einen identischen Klon dieser E-Mail oder dieses Links und ersetzen ihn durch die Raubkopie mit Malware. Nun senden sie eine E-Mail mit der gefälschten ID an ihr Ziel und der Benutzer geht davon aus, dass es sich um eine Original-E-Mail handelt. Um ihre böswilligen Absichten zu vervollständigen, verwenden die Hacker normalerweise einen Computer oder Laptop, der mit dem Virus infiziert ist.

-

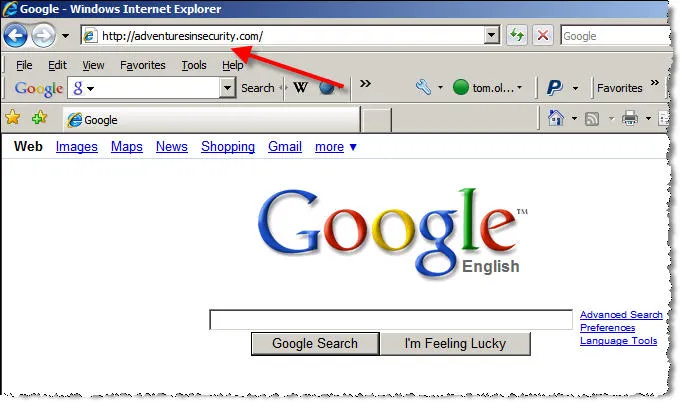

Website-Fälschung

Die Phisher setzen Hightech wie JavaScript ein, um ihr Motiv zu erreichen. Dies hilft ihnen, die Adressleiste zu ändern. Tatsächlich können sie auch die Bilder von der authentischen Website ersetzen. Sie können die Originalsite schließen und unter Verwendung derselben gültigen URL eine eigene Site entwickeln. Mit der Weiterentwicklung der Technologie haben sie neuere Methoden wie Cross Scripting übernommen, mit denen sie die ursprüngliche Website direkt angreifen. Dies stellt die Anti-Phisher vor große Schwierigkeiten, solche illegalen Aktivitäten zu kontrollieren. Das Problem ist noch größer, da die Benutzer ihre Bank- oder Service-eigene Seite anmelden müssen. PayPal hatte in der Vergangenheit viele Probleme mit Internetfälschungen.

-

Verdeckte Weiterleitung

Covert Redirect ist eine der Phishing-Techniken, mit denen diese schlauen Hacker persönliche Informationen von den Opfern abrufen, wenn sie später ihre gefälschte Website besuchen. Dies ist jedoch nur möglich, wenn der Benutzer die Autorisierung der App auf der Website zulässt. Wenn Sie dies tun, erhalten die Phisher ein Token, das den Zugriff auf vertrauliche Informationen erleichtert.

Abgesehen von diesen Phishing-Techniken können die Phisher auch andere Methoden anwenden. Dazu gehören Evil Twins, Tab Nabbing und das Abrufen von Bankdaten.

Pharming

Lassen Sie uns nun über Pharming sprechen. In einfachen Worten wird es als eine Art von Internetkriminalität beschrieben, bei der der Webverkehr einer echten Website auf eine andere schädliche Website übertragen wird. Diese Art von Cyberangriff ist eher mit technischen Aspekten verbunden. In diesem Fall kann die Hostdatei auf dem Computer des Opfers geändert werden. Die Angreifer können auch einen Nachteil der DNS-Serversoftware ausnutzen. Pharming wird einfacher, wenn die Angreifer Zugriff auf ein Computersystem erhalten, das nicht gesichert ist. Daher können Computer, die zu Hause installiert werden, im Vergleich zu Unternehmenssystemen mit einem geschützten Server leicht als Ziel ausgewählt werden.

Da Phishing in ähnlicher Weise vom Wort "Fischerei" abgeleitet wurde, wurde Pharming vom Begriff "Landwirtschaft" abgeleitet. Jüngsten Berichten zufolge ist sowohl Phishing als auch Pharming zu einer der größten Bedrohungen für das Internet und das Cyber-Wort geworden. Pharming macht im Grunde genommen das Online-Geschäft wie die E-Commerce-Websites und die Transaktion über das Internet zum Opfer. Es wurden jedoch einige Schritte eingeleitet, um diese bösartige Handlung durch die Einführung von Antiviren- oder Spyware-Entfernung einzudämmen, aber leider hat sich nichts als wirksam erwiesen.

Home Based Server sind einfache Ziele

Heim-basierte Server und PCs sind anfällig und ungeschützt, und daher sind sie für die Apotheker kein Problem. Es gibt eine Reihe von Techniken, mit denen die Hacker manipulieren können. Am häufigsten wird jedoch die DNS-Cache-Vergiftungsmethode verwendet. Der Name der Website kann in Ziffern umgewandelt werden, die mit Hilfe des Geräts dekodiert werden können. Zum Beispiel wird www.product.com eine Reihe von Zahlen wie 180.172. 1.1. Dies kann größere Bedrohungen darstellen. Einer der Hauptgründe für die Anfälligkeit von Desktops ist ihre schlechte Verwaltung.

Die Besorgnis endet jedoch nicht hier selbst, sondern es gibt einige andere entscheidende Nachteile, auf die unbedingt hingewiesen werden muss. Häufig gehen die Benutzer Kompromisse beim lokalen Netzwerkrouter ein. Sie müssen verstehen, dass Router eine wichtige Rolle in Bezug auf die Cybersicherheit spielen. Wenn es sich jedoch nicht um einen echten Router handelt, können die DNS-Informationen verfälscht werden. In einem solchen Fall übernimmt der Pharmer die Kontrolle über den DNS-Server und alle Informationen werden an diesen illegalen oder fehlerhaften Server weitergeleitet.

Ein weiteres Problem, das möglicherweise auftritt, ist die Änderung der Firmware durch die Router. In diesem Szenario werden die Behörden Schwierigkeiten haben, den Angreifer aufzuspüren. Dies liegt daran, dass die ausgetauschte Firmware einschließlich Verwaltungsseite, Einstellungen usw. fast identisch ist.

Einige Fälle von Pharming

Es wurden einige schwerwiegende Fälle von Pharming-Attacken gemeldet, die ins Rampenlicht gerieten. Einst war ein solcher Vorfall das Hacken des Domainnamens von New York ISP und es wurde mit einer Website in Australien verlinkt. Ein solcher finanzieller Verlust wurde jedoch nicht gemeldet. Es ereignete sich im Januar 2005.

In einem weiteren Vorfall wurde eine Beschwerde gegen eine Bank in Mexiko eingereicht, die sich der Pharmatätigkeit widmete. Der Beschwerdeführer war Symantec und fand im Januar 2008 statt. Dem Bericht zufolge wurden die DNS-Einstellungen auf dem Computer eines Kunden zu Hause geändert, nachdem eine E-Mail aus Spanien eingegangen war.

Unterschied zwischen Phishing und Pharming

Der primäre Vergleich zwischen Phishing und Pharming wird nachfolgend erläutert:

In diesem Artikel von Phishing vs Pharming haben wir festgestellt, dass sowohl Phishing als auch Pharming nahezu identisch sind und als ernsthafte Bedrohungen im Zusammenhang mit dem Internet gelten. Sie unterscheiden sich jedoch stark voneinander.

Fazit - Phishing vs. Pharming

In Phishing- und Pharming-Artikeln sind beide eine ernsthafte Bedrohung für das Internet und die Cybersicherheit. Obwohl die Software entwickelt wurde und neue Techniken eingeführt werden, um solche Verbrechen zu beseitigen, müssen die Menschen bewusst, aufmerksam und aufmerksam sein, wenn sie das Internet in irgendeiner Form nutzen. Lassen Sie sich von diesen Angreifern nicht so leicht in die Falle locken.

Empfohlener Artikel

Dies war eine Anleitung zu den wichtigsten Unterschieden zwischen Phishing und Pharming. Hier diskutieren wir auch die wichtigsten Unterschiede zwischen Phishing und Pharming. Sie können sich auch die folgenden Artikel ansehen, um mehr zu erfahren -

- Bester Leitfaden zur Definition ethischer Hacker | Zertifizierung | ausbildung Anfänger

- 15 Beste Business Analytics-Techniken

- Beste 13 Schritte zum Erstellen einer SEO-Techniken-optimierten Webseite

- 7 Wichtige Data Mining-Techniken für optimale Ergebnisse

- Wichtige Features von ASP.NET vs C #

- Wichtige Vorteile von ASP.NET gegenüber .NET