Datensicherheitstechniken

Wenn das Internet und die Informationstechnologie unser Leben einfacher gemacht haben, sind auch eine Reihe sicherheitsrelevanter Bedrohungen entstanden. Daher ist es ebenso wichtig geworden, Ihre wichtigen Daten und sonstigen Informationen mit geeigneten Datensicherheitstechniken und Datenschutzbestimmungen zu schützen. Ihre erste Aufgabe besteht jedoch darin, die vertraulichen Daten zu identifizieren, die Sie vor dem Durchsickern schützen möchten. Diese Identifizierung kann erst erfolgen, nachdem Sie die Prüfung sorgfältig abgeschlossen haben. Sobald Sie die Bedeutung der Datensicherheit verstanden haben, besteht Ihre nächste Aufgabe darin, ein methodisches Verständnis dafür zu erlangen, welche Teile Ihrer Daten anfällig sind und definitiven Schutz benötigen.

Die Hacker, die Phisher und die Apotheker sind heutzutage ziemlich schlau geworden, und Sie müssen schlauer sein als sie, um vorhandene Risikofaktoren zu beseitigen. Datensicherheitstechniken heben alle wichtigen Schritte umfassend hervor, die unternommen werden müssen, um Ihre Informationen sicher und intakt zu halten. Zu diesem Zeitpunkt ist es jedoch wichtig zu bedenken, dass möglicherweise nicht alle Schritte für jedes Unternehmen anwendbar und relevant sind.

Beginnen wir mit den 8 wichtigsten Beispielen für Datensicherheitstechniken und Datenschutz:

# 1. Datensicherheitstechniken - Installation von Antivirensoftware

Nachdem Sie die Bedeutung der Datensicherheit verstanden haben, beginnen wir mit verschiedenen Arten von Viren und Malware, die das Computersystem weiterhin angreifen. Daher ist es sehr wichtig, dass auf jedem Computersystem eine aktualisierte Antivirensoftware und eines der besten Beispiele für Datensicherheit installiert ist. Die bloße Installation der Software löst Ihren Zweck nicht, Sie müssen sie jedoch mindestens in einer Woche regelmäßig aktualisieren. Sie müssen über Kenntnisse in der Konfiguration der Software verfügen. Es ist jedoch auch von entscheidender Bedeutung, die verschiedenen Arten von Viren zu kennen. Natürlich sind es ungebetene Gäste, die über verschiedene Quellen in Ihren Computer eindringen, beispielsweise über externe Festplatten, einschließlich infizierter USB-Sticks, CDs oder DVDs, das Durchsuchen ungeschützter Websites, E-Mails und anderer Dateien und Dokumente. Einige Viren können mit der Antivirensoftware leicht erkannt und entfernt werden, während andere ausgeblendet werden und es schwierig wird, sie zu verfolgen. Abgesehen von den Viren kann der Computer auch durch

- Trojanische Pferde

Dies ist ein griechischer Begriff, der, wenn er in Ihren Computer eindringt, schädliche Codes enthalten kann, die sich nachteilig auf wichtige Dateien und Software auswirken können. Trojanische Pferde greifen das System grundsätzlich an, wenn Sie etwas von einer unbekannten und ungeschützten Quelle herunterladen. Daher müssen Sie die Echtheit der Website überprüfen, bevor Sie mit dem Herunterladen einer Datei beginnen.

- Würmer

Laut den Sicherheitsexperten stellen die Würmer sogar eine größere Bedrohung als der Virus dar und können leicht in Ihr System eindringen. Sie greifen normalerweise durch betrügerische E-Mails oder gefälschte Websites an, die Dateien und Dokumente infizieren. Sie breiten sich schneller aus und greifen gleichzeitig das Massensystem an.

# 2. Installation der neuesten Updates zum Entfernen von Bedrohungen durch Datensicherheitstechniken

In einer Studie wurde festgestellt, dass die meisten Microsoft-Programme, wie z. B. das Betriebssystem Windows XP, sehr sensible Codes enthalten. Es ist wahrscheinlich, dass diese Codes einige Fehler aufweisen, die manchmal schwer zu erkennen sind, aber dies ist auch eines der besten Beispiele für Datensicherheit. Diese Fehler betreffen hauptsächlich die fehlerhafte Funktion der Codes, Programmabstürze usw. Sie neigen dazu, die Sicherheit zu schwächen, die die Hacker leicht ausnutzen. Sie haben Zugriff auf die geschützten Dateien und können die Daten häufig durch verschiedene illegale Methoden beschädigen.

Es ist jedoch nicht so, dass solche Probleme nicht angegangen werden können. Sie können Updates und Patches nutzen, indem Sie sie kostenlos herunterladen. Sie werden auch als Service Packs bezeichnet. Sie sollten die Programmaktualisierungen im Auge behalten. Es ist besser, keine alten Versionen des Microsoft-Betriebssystems oder von MS Office wie 1998, 2001, 2003, XP, 0W, PowerPoint, Excel, Outlook usw. zu verwenden.

#3. Datensicherheitstechniken - Verwenden Sie keine Spyware und Adware

Als Computerbesitzer müssen Sie nicht nur auf die Bedrohung durch Viren und Würmer achten, die in das Computersystem eindringen, sondern auch auf verschiedene andere Gefahren, die für Ihre vertraulichen Dateien und Dokumente böse und gefährlich sind. Es ist besser, alleine im Internet zu surfen oder zu surfen. Sorgen Sie dafür, dass niemand Ihre Surfgewohnheiten ausspioniert und vertrauliche Informationen von Ihrem Computer sammelt. Aber vorher sollten Sie wissen, dass es sich um Adware handelt.

- Adware

Adware ist normalerweise eine Spionagesoftware, mit der eine Person feststellen kann, welche Art von Webseiten Sie im Internet besuchen. Möglicherweise sind Sie auf Popup-Anzeigen gestoßen, die beim Surfen im Internet grundsätzlich in einem anderen Fenster angezeigt werden. Wenn Sie solche unnötigen Anzeigen entfernen möchten, müssen Sie einige Teile der JavaScript- und ActiveX-Steuerelemente immobilisieren. Es gibt jedoch einige Ausnahmen für gefälschte Adware. Dies hängt in hohem Maße von der Echtheit der Software und den Lizenzvereinbarungen ab.

- Spyware

Andererseits ähnelt Spyware unerwünschten Fehlern, die Ihren Computer von sich aus verletzen. Es handelt sich im Grunde genommen um trojanische Pferde oder eine illegale Datei, die automatisch heruntergeladen wird, auch wenn Sie dies nicht möchten. Es würzt Ihre Informationen und Ihre Aktivitäten auf Ihrem Computer und zeichnet sie ohne Ihr Wissen auf einer Festplatte auf. Dies erleichtert den Hackern in der Tat die Arbeit, da sie Ihre vertraulichen Informationen wie Passwörter, Bankdaten, Geldautomaten-PIN usw. leicht erkennen können.

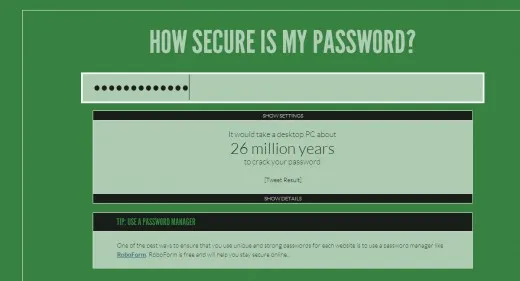

# 4. Datensicherheitstechniken - Wählen Sie immer ein ungewöhnliches und heikles Passwort

Oft müssen Sie gelesen haben, dass die Hacker einen E-Mail-Account oder eine Website hacken konnten, weil sie das Passwort leicht knacken konnten. Ein Passwort ist eines der wichtigsten Tools, mit denen Sie alle Ihre Informationen sicher aufbewahren können. Es wird empfohlen, ein Passwort zu wählen, das eine gute Zeichenstärke aufweist. Sie könnten sich darüber beschweren, dass sich komplizierte Passwörter nur schwer merken lassen und die Leute sie oft vergessen. Aber irgendwo kann man es notieren. Die folgenden erforderlichen Schritte müssen ausgeführt werden, damit Ihr Passwort geschützt bleibt.

- Notieren Sie sich Ihr Kennwort immer an einem sicheren Ort und nicht auf einem Bildschirm, auf den Sie leicht zugreifen können

- Wenn Sie sich in Ihrem Konto (E-Mail, Facebook oder Twitter) anmelden, bietet Ihnen der Administrator normalerweise zwei Optionen an. Merken Sie sich das Passwort und Nope. Wählen Sie niemals die erste Option. Auf diese Weise kann jeder, der Ihren Computer bedient, Ihr Passwort einsehen

- Geben Sie Ihr Passwort nicht an Dritte weiter, auch nicht an engste Freunde oder Verwandte, denen Sie vollkommen vertrauen

- Sie sollten Ihr Passwort alle paar Monate ändern. Behalten Sie niemals ein Passwort für ein Konto zu lange

- Versuchen Sie, verschiedene Passwörter für verschiedene Konten zu verwalten. Beispielsweise sollte das Passwort Ihrer E-Mail-ID nicht mit Facebook übereinstimmen oder umgekehrt. Angenommen, Sie müssen IDs per E-Mail senden, obwohl das Kennwort niemals identisch sein sollte

# 5. Datensicherheitstechniken - Erstellen eines sicheren Passworts

Ein sicheres Passwort ist auch in der Liste der Datensicherheitsbeispiele enthalten, da Sie sich bereits der Notwendigkeit bewusst sind, ein umfassendes und sicheres Passwort zu erstellen, das nicht ohne Weiteres auf das Radar der Hacker fällt. Die Angreifer verwenden normalerweise Tools zum Knacken von Passwörtern wie intelligentes Erraten, Automatisierung und Wörterbuch der Angriffe.

Einige wesentliche Merkmale eines sicheren Passworts

- Eine ideale Länge eines Kennworts beträgt mindestens acht Zeichen

- Es sollte immer ein Zeichen enthalten, das in Großbuchstaben, Kleinbuchstaben, Sonderzeichen wie (@, #, $), die auch als Symbole bezeichnet werden, und mindestens eine Zahl von eins bis null. Es ist ideal, Symbole an die zweite oder sechste Stelle zu setzen

- Bitte machen Sie diese als Ihre Passwörter; Ihr Name, Ihre Benutzer-ID, Ihr Geburtsdatum, Ihr Wohnort, der Name Ihrer Eltern, der Name Ihrer Schule oder Institution, Ihre Fahrzeugnummer, Ihre Handynummer oder ein ganz einfaches Wort.

Empfohlene Kurse

- Programm unter Windows 10

- Software Testing Bundle-Programm

- Python-Programm

- Online-Zertifizierungstraining in Django

# 6. Datensicherheitstechniken - Vermeiden Sie die Gefährdung von E-Mails

Wir gehen oft davon aus, dass eine E-Mail heute eines der wichtigsten und effektivsten Mittel der elektronischen Kommunikation ist. Es ist absolut richtig. Man muss jedoch auch die andere Seite der Medaille sehen. Wenn Sie nicht wachsam sind und in Ihrem E-Mail-Konto wachsam bleiben, geraten Sie in große Schwierigkeiten. Die Cyber-Experten sind der Ansicht, dass E-Mails die einfachste und schnellste Methode sind, mit der Angreifer möglicherweise Viren in den Großteil der Computersysteme eines Büros übertragen. Hier sind die Schritte, um die E-Mail-Sicherheit und den Datenschutz zu gewährleisten.

- Passwortgeschützte E-Mails

Nahezu jede E-Mail-ID ist durch ein Passwort geschützt. Sie müssen sich anmelden, indem Sie Benutzername und Passwort eingeben. Niemand kann Ihr E-Mail-Konto für irgendeinen Zweck verwenden, ohne das Passwort zu kennen.

- Überprüfen Sie alles, bevor Sie auf Senden klicken

Mit nur einem Klick auf die Schaltfläche "Senden" können Sie ganz einfach eine E-Mail an jeden senden. Sie müssen jedoch sehr vorsichtig sein, bevor Sie eine E-Mail an jemanden senden. Es sollte sichergestellt werden, dass Sie die korrekte und vollständige E-Mail-Adresse des Empfängers eingegeben haben. Als Eigentümer des Unternehmens liegt es in Ihrer Verantwortung, Ihren Mitarbeitern den Schutz vertraulicher Informationen beizubringen.

- Pflegen Sie die Datenschutzerklärungen

Die meisten großen Unternehmen haben eine Datenschutzerklärung, die in ihren E-Mails enthalten ist. Sie werden es meistens gegen Ende der Mail in Form eines Signaturtextes finden. Nun, wenn Sie einen Experten fragen, würde er mit Sicherheit sagen, dass es ein großartiges Werkzeug ist, es in Ihrem Vermögen zu haben.

- Nicht unter Phishing-Attacke geraten

Dies sind die gängigen Tricks, mit denen Hacker oder Phisher Opfer durch gefälschte oder falsche E-Mail-IDs fangen, um sensible Informationen wie Bankdaten und andere finanzielle Informationen zu erhalten. Sie verwenden häufig Firmenlogos und E-Mail-IDs renommierter und großer Unternehmen, um ihre Opfer gezielt anzusprechen. Die E-Mail scheint vollständig authentisch zu sein, es handelt sich jedoch nur um eine illegale E-Mail. Sie versuchen, die Leute durch riesige Geldpreise und andere Belohnungen zu locken. Bitte seien Sie sehr vorsichtig und antworten Sie nicht auf solche E-Mails. Löschen Sie sie sofort.

- Verwendung der E-Mail-Verschlüsselung

Dies ist eine weitere effektive und nützliche Methode, um Ihre E-Mails vor Hackern zu schützen, insbesondere wenn der Inhalt der Nachricht äußerst vertraulich ist. In einem solchen Szenario wird es für jedermann sehr schwierig, den Inhalt zu entschlüsseln, da er unverschlüsselt vorliegt.

- Nutzen Sie Spam-Filter

Spam sind die unnötigen oder unerwünschten E-Mails, die in Ihren Posteingang gelangen und jedes Mal, wenn Sie sie bereinigen müssen. Mit den Spam-Filtern können Sie jedoch unerwünschte E-Mails entfernen, da diese nicht in Ihren Posteingang gelangen können. Sie wissen, dass die meisten Spam-Mails gefälschte E-Mails sind, die für Ihre Arbeit keine Relevanz haben. Sie können absichtlich mit dem Virus geladen gesendet werden, um das Computersystem zu stören.

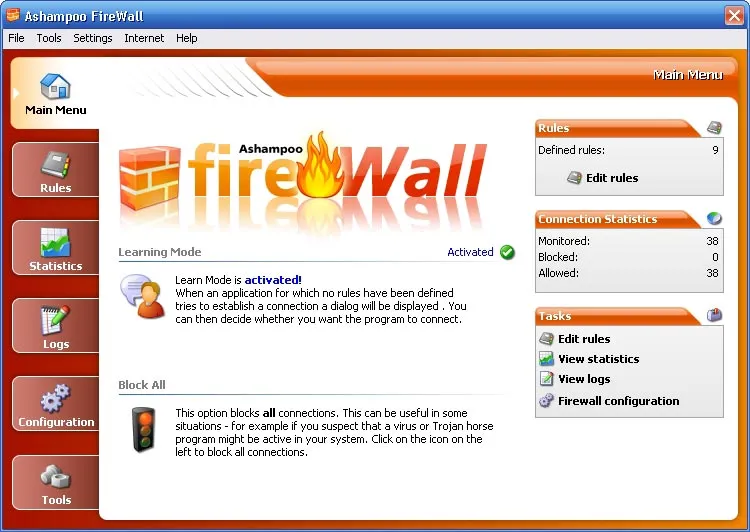

# 7. Datensicherheitstechniken - Der Nutzen der Firewall-Installation

Die Installation einer Firewall ist auch eines der Beispiele für Datensicherheit, da bei Verwendung des Internets die Verbindung von beiden Seiten hergestellt wird. Während Sie auf das Internet zugreifen, können Sie jedoch unwissentlich auf einige nicht autorisierte Webseiten stoßen. Daher benötigen Sie ein starkes Sicherheitstool, um eine solche Instanz zu verhindern. In der Praxis spielt die Firewall immer die entscheidende Rolle eines Wächters, der Ihr System vor dem Besuch gefälschter Websites schützt. Es wird alle Ports im Auge behalten und Sie warnen, sobald Sie das ungeschützte Gebiet einer Website betreten.

Sie können die wichtige Firewall entweder in Form von Hardware oder Software für Datensicherheitstechniken installieren. In Bezug auf den Installationsprozess sind Software-Firewalls immer einfacher zu installieren. Sie können jedoch nur für ein einzelnes Computersystem verwendet werden. Zum anderen schützen die Hardware-Firewalls grundsätzlich ein ganzes Netzwerk von Computersystemen. Welche Internetverbindung Sie auch benutzen mögen; Es ist wichtig, eine Firewall für Ihr persönliches System oder für das Büro zu installieren.

# 8. Datensicherheitstechniken - Sperren aller wichtigen Dateien und Dokumente

In den Datensicherheitsbeispielen ist das Sperren von Dateien und Dokumenten auch ein nützliches Beispiel für Datensicherheitstechniken, da auf elektronische Daten von überall auf der Welt zugegriffen werden kann. Wenn Sie also nicht möchten, dass alle Ihre Dokumente für alle zugänglich sind, können Sie sie sperren und schützen Ihre Daten, wo immer sie sind. Sie müssen sich jedoch an den Ort erinnern, an dem Sie Ihre Daten gesichert haben. Abgesehen davon ist es äußerst wichtig, auch Ihre Server zu schützen.

Schlussfolgerung zu den Datensicherheitstechniken

Die im Computersystem gespeicherten Daten und anderen wichtigen Informationen sind sowohl für Sie als auch für Ihr Unternehmen sehr sensibel und vertraulich. Angesichts der sich abzeichnenden Cyber-Bedrohungen ist die Gewährleistung zuverlässiger und sicherer Sicherheitsdaten und des Datenschutzes von entscheidender Bedeutung. Sie müssen nicht nur die Schritte befolgen, sondern auch immer wachsam und aufmerksam sein, wenn Sie das Internet nutzen.

Empfohlene Artikel

Dies war ein Leitfaden für die Entstehung einer Reihe sicherheitsrelevanter Bedrohungen durch die IT. Hier sind 8 wesentliche Möglichkeiten, um vollständige Datensicherheitstechniken und Datenschutz zu gewährleisten. Dies sind die folgenden externen Links, die sich auf Datensicherheitstechniken beziehen.

- 32 Wichtige Tools für die Cybersicherheit Sie müssen sich dessen bewusst sein

- Effektivste Android-Sicherheitsanwendungen (Neueste)

- Wichtiger Schritt, um in der Python-Programmierung erfolgreich zu sein (Tricks)

- Umfassender Leitfaden zu Android und Open Source Security (OS)

- Informationen zur richtigen Funktion in Excel