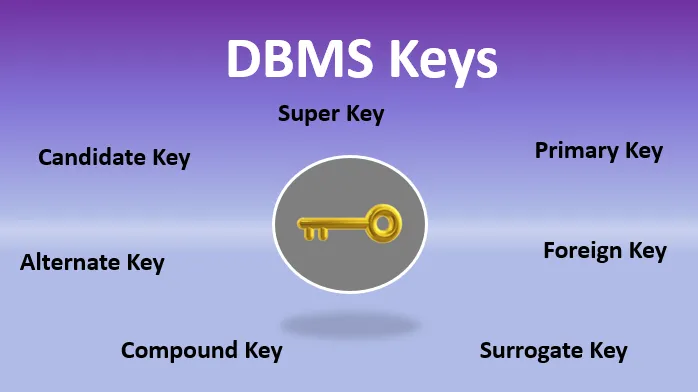

Einführung in DBMS-Schlüssel

DBMS-Schlüssel helfen uns dabei, eine Beziehung zwischen zwei beliebigen Tabellen der Datenbank zu finden. Es hilft uns, ein Tupel (Zeile) in einer Relation (Tabelle) mit Hilfe einer Spalte oder einer Gruppe von Spalten in dieser bestimmten Tabelle eindeutig zu identifizieren.

Verschiedene Arten von Schlüsseln in DBMS

Es gibt viele Schlüssel in DBMS. Werfen wir einen Blick auf die wichtigen Tasten und deren Funktionalität.

- Super Key

- Kandidatenschlüssel

- Primärschlüssel

- Alternativer Schlüssel

- Unbekannter Schlüssel

- Verbundschlüssel

- Ersatzschlüssel

1) Super Key

Superschlüssel ist entweder ein einzelner Schlüssel oder ein Satz von Schlüsseln, mit denen sich einzelne Zeilen in einer bestimmten Tabelle leichter identifizieren lassen. Ein Superschlüssel kann zusätzliche Attribute haben, die zur eindeutigen Identifizierung redundant sind.

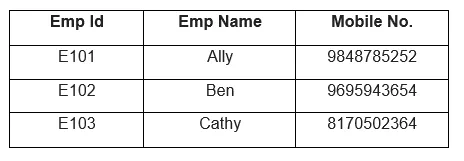

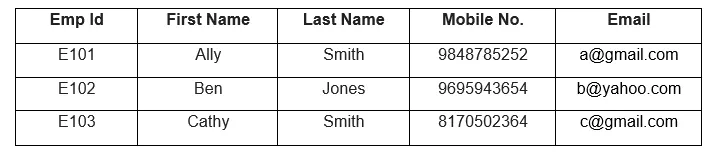

Schauen wir uns ein Beispiel an, bei dem die EmpId und die Mobiltelefonnummer als Superschlüssel betrachtet werden können.

2) Kandidatenschlüssel

Wenn ein Superschlüssel kein doppeltes Attribut hat, wird er als Kandidatenschlüssel bezeichnet. Der Primärschlüssel wird sorgfältig aus den angegebenen Kandidatenschlüsseln ausgewählt. Alle Tabellen müssen mindestens einen Kandidatenschlüssel haben. Bei der Auswahl eines Kandidatenschlüssels sind einige Regeln zu beachten. Sie sind:

- Ein Kandidatenschlüssel sollte unterschiedliche Werte enthalten.

- Ein Kandidatenschlüssel kann verschiedene Attribute haben.

- Ein Kandidatenschlüssel darf keine Nullwerte enthalten.

- Ein Kandidatenschlüssel muss jede Zeile in der Tabelle eindeutig identifizieren.

Schauen wir uns ein Beispiel einer Tabelle an, in der die Personen-ID, die Handynummer und die E-Mail-Adresse die Kandidatenschlüssel sind. Mithilfe dieser Schlüssel können wir eine Mitarbeiterzeile in der Tabelle eindeutig identifizieren.

3) Primärschlüssel

Primärschlüssel ist eine Spalte oder eine Kombination von Spalten in einer Beziehung, mit deren Hilfe wir eine Zeile in dieser bestimmten Tabelle eindeutig identifizieren können. In einem Primärschlüssel dürfen keine Duplikate vorhanden sein, was bedeutet, dass die Tabelle keine zwei gleichen Werte enthalten darf. Wir haben ein paar Regeln für die Auswahl eines Schlüssels als Primärschlüssel. Sie sind:

- Das Feld "Primärschlüssel" darf nicht NULL bleiben, und die Spalte "Primärschlüssel" muss einen Wert enthalten.

- Zwei beliebige Zeilen in der Tabelle dürfen für diese Spalte keine identischen Werte haben.

- Wenn sich ein Fremdschlüssel auf den Primärschlüssel bezieht, kann kein Wert in dieser Primärschlüsselspalte geändert werden.

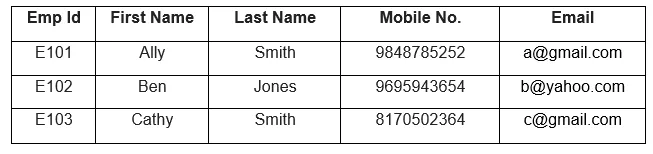

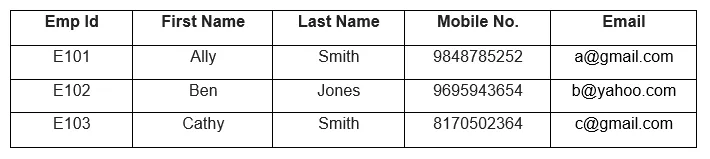

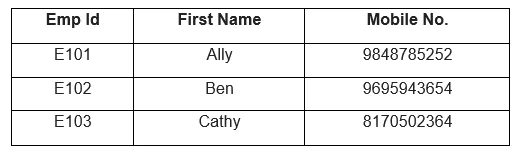

Betrachten wir ein Beispiel für eine Tabelle, in der die Emp-ID der Primärschlüssel ist.

4) Alternativschlüssel

In einer Tabelle kann es mehrere Optionen für einen Schlüssel geben, der als Primärschlüssel ausgewählt wird. Jeder Schlüssel, der in der Lage ist, der Primärschlüssel zu sein, derzeit jedoch nicht der Primärschlüssel, wird als Alternativschlüssel bezeichnet. Es ist ein Kandidatenschlüssel, der nicht als Primärschlüssel ausgewählt wurde.

Schauen wir uns ein Beispiel an, in dem EmpId, E-Mail und Handynummer Kandidatenschlüssel sind und in der Lage sind, der Primärschlüssel zu sein. Da jedoch die Emp-ID der Primärschlüssel ist, werden die E-Mail-Adresse und die Handynummer zum alternativen Schlüssel.

5) Fremdschlüssel

Fremdschlüssel helfen uns beim Aufbau von Beziehungen zu anderen Tabellen. Es wird auch referentielle Integrität genannt. Eine Fremdschlüsselspalte kann zu einer Tabelle hinzugefügt werden, um diese Beziehung herzustellen. Sie helfen uns bei der Aufrechterhaltung der Datenintegrität und ermöglichen eine einfache Navigation zwischen Instanzen von zwei Entitäten.

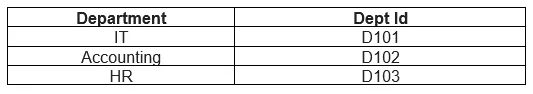

Schauen wir uns ein Beispiel an, das aus zwei Tabellen besteht, der Tabelle Employee und der Tabelle Department.

Tabelle: Abteilung

Tabelle: Mitarbeiter

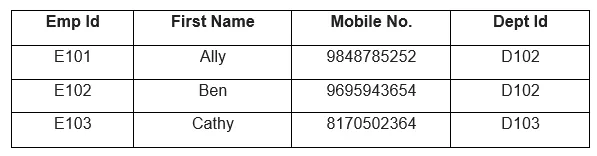

Derzeit haben wir keine Ahnung, in welchen Abteilungen die Mitarbeiter arbeiten. Durch Hinzufügen der DeptId zur Employee-Tabelle können wir eine Beziehung zwischen der Employee-Tabelle und der Department-Tabelle herstellen. Hier wird die DeptId der Employee-Tabelle zum Fremdschlüssel und die DeptId der Department-Tabelle zum Primärschlüssel für diese Tabelle.

Tabelle: Mitarbeiter mit DeptId als Fremdschlüssel

6) Verbundschlüssel

Ein zusammengesetzter Schlüssel ist ein Primärschlüssel, der nicht aus einer einzelnen Spalte besteht, sondern aus zwei oder mehr Spalten, mit denen wir eine bestimmte Zeile eindeutig identifizieren können. Für einen zusammengesetzten Schlüssel haben wir keine Spalte, die an sich eindeutig ist. Deshalb müssen wir zwei oder mehr Spalten kombinieren, um sie eindeutig zu machen.

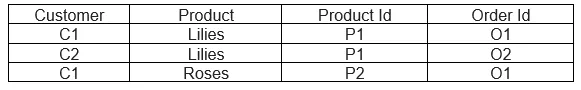

Schauen wir uns ein Beispiel einer Tabelle an, die aus Produkt und Produktdetails besteht. In dieser Tabelle sehen wir, dass ein Produkt von mehr als einem Kunden bestellt werden kann und mehr als ein Produkt in der Reihenfolge vorhanden sein kann. Daher müssen wir sowohl die Bestell-ID als auch die Produkt-ID kombinieren, um eine eindeutige Methode zur Identifizierung der Zeile zu erstellen.

7) Ersatzschlüssel

Es kann vorkommen, dass eine bestimmte Tabelle keinen Primärschlüssel hat. In diesem Fall verwenden wir einen Ersatzschlüssel, bei dem es sich um einen künstlichen Schlüssel handelt, mit dem jede Zeile in der Tabelle eindeutig identifiziert werden kann. Ersatzschlüssel werden speziell verwendet, wenn wir keinen natürlichen Primärschlüssel haben. Sie stellen keine Beziehung zu den Tabellendaten her und sind normalerweise Ganzzahlen in serieller Reihenfolge.

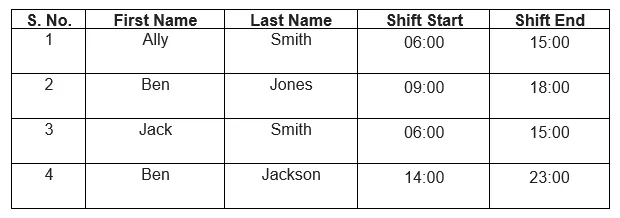

In diesem Beispiel haben wir die Daten der Mitarbeiter und ihre Schichtzeiten. Daher verwenden wir einen Ersatzschlüssel, um jede Zeile eindeutig zu identifizieren.

In diesem Artikel haben wir einige der wichtigsten DBMS-Schlüssel vorgestellt, wie sie sich unterscheiden und wann sie verwendet werden.

Empfohlene Artikel

Dies ist eine Anleitung zu DBMS-Schlüsseln. Hier werden die Schlüssel des Datenbankverwaltungssystems erläutert, einschließlich eines Superschlüssels, eines Primärschlüssels, eines Fremdschlüssels usw., sowie Beispiele. Sie können sich auch die folgenden Artikel ansehen, um mehr zu erfahren -

- Datenmodelle im DBMS

- Fragen im Vorstellungsgespräch bei RDBMS

- Datenintegrations-Tool

- Was ist Steganographie?