Einführung in die Verschlüsselung mit öffentlichen Schlüsseln

Die Verschlüsselung mit öffentlichen Schlüsseln wird auch als asymmetrische Schlüsselverschlüsselung bezeichnet. Wie der Name selbst schon sagt, werden zwei verschiedene Schlüssel für die Verschlüsselung des öffentlichen Schlüssels verwendet. Ein Schlüssel wird für den Verschlüsselungsprozess und ein anderer Schlüssel für den Entschlüsselungsprozess verwendet. Sobald der Schlüssel für die Ver- und Entschlüsselung festgelegt ist, wird kein anderer Schlüssel verwendet. Von diesen beiden Schlüsseln wird ein Schlüssel als öffentlicher Schlüssel und ein anderer als privater Schlüssel bezeichnet.

Angenommen, Sie möchten mit Freunden über das Internet kommunizieren. Um die Kommunikation sicher zu starten, benötigen Sie sowohl einen öffentlichen als auch einen privaten Schlüssel. Der private Schlüssel ist ein geheimer Schlüssel. Sie sollten ihn geheim halten. Wenn der private Schlüssel an eine andere Partei weitergegeben wird, besteht die Möglichkeit eines Angriffs durch die dritte Partei.

Angenommen, X möchte sicher mit Y kommunizieren, dann sollten sowohl X als auch Y einen öffentlichen Schlüssel und einen privaten Schlüssel haben.

- X sollte ihren privaten Schlüssel geheim halten.

- X sollte Y ihren öffentlichen Schlüssel mitteilen.

- Y sollte ihren privaten Schlüssel geheim halten.

- Y sollte X ihren öffentlichen Schlüssel mitteilen.

Wie funktioniert die Verschlüsselung mit öffentlichen Schlüsseln?

Die Funktionsweise der Verschlüsselung mit öffentlichen Schlüsseln wird nachfolgend erläutert:

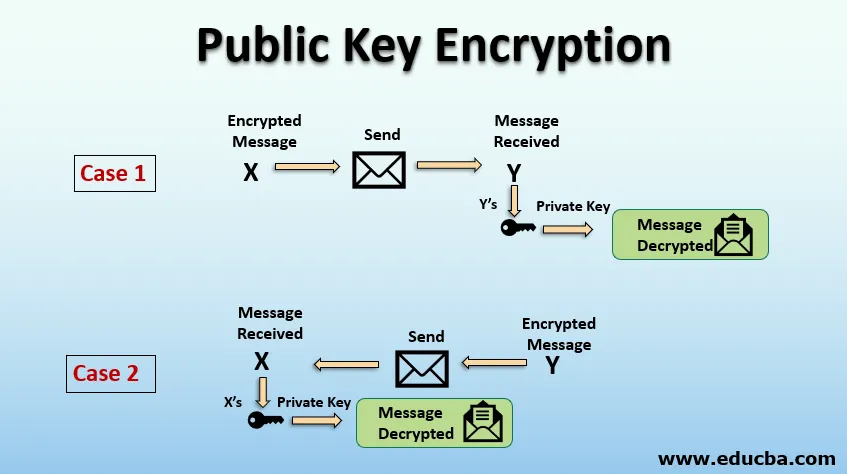

Fall 1

Wenn X mit Y kommunizieren möchte, verwendet X den öffentlichen Schlüssel von Y, um die Nachricht zu verschlüsseln. Dies ist möglich, da Y ihren öffentlichen Schlüssel für X freigibt.

- X sendet die verschlüsselte Nachricht an Y.

- Y empfängt die Nachricht von X.

- Y entschlüsselt die Nachricht mit ihrem privaten Schlüssel.

Hinweis: Nur Y weiß, dass ihr privater Schlüssel und ihre Nachricht mit Ys privatem Schlüssel entschlüsselt werden können. Dies hat den Vorteil, dass der Teilnehmer die Nachricht nicht entschlüsseln kann, da er den privaten Schlüssel von Y nicht kennt. Nur der private Schlüssel von Y kann die Nachricht entschlüsseln.

Fall 2

Wenn Y mit X kommunizieren möchte, verwendet Y den öffentlichen Schlüssel von X, um die Nachricht zu verschlüsseln. Dies ist möglich, weil X ihren öffentlichen Schlüssel mit Y teilt.

- Y sendet die verschlüsselte Nachricht an X.

- X empfängt die Nachricht von Y

- X entschlüsselt die Nachricht mit dem privaten Schlüssel von X.

Komponenten

Im Folgenden sind die Komponenten der Verschlüsselung mit öffentlichem Schlüssel aufgeführt:

- Nur-Text: Der Text, der in einem lesbaren Format vorliegt und von jedem verstanden werden kann, wird als Nur-Text bezeichnet. Der Klartext wird als Eingabe für den Verschlüsselungsprozess verwendet.

- Chiffretext: Es handelt sich um den Text, der mithilfe des Verschlüsselungsalgorithmus in ein nicht lesbares Format konvertiert wird. Dies wird als Chiffretext bezeichnet. Der Chiffretext ist eine Ausgabe des Verschlüsselungsprozesses. Es ist in einem nicht lesbaren Format und wird von niemandem verstanden.

- Öffentlicher Schlüssel: Der jedem bekannte Schlüssel wird als öffentlicher Schlüssel bezeichnet. Ein öffentlicher Schlüssel wird normalerweise für den Verschlüsselungsprozess auf der Seite des Absenders verwendet.

- Privater Schlüssel: Der nicht jedem bekannte Schlüssel, der geheim gehalten wird, wird als privater Schlüssel bezeichnet. Der private Schlüssel wird für den Entschlüsselungsprozess auf der Empfängerseite verwendet.

- Verschlüsselungsalgorithmus: Der Algorithmus, mit dem einfacher Text in verschlüsselten Text konvertiert wird, wird als Verschlüsselungsalgorithmus bezeichnet.

- Entschlüsselungsalgorithmus: Der Algorithmus, der zum Konvertieren von Chiffretext in einfachen Text verwendet wird, ist als Entschlüsselungsalgorithmus bekannt.

Verschlüsselungsalgorithmen für öffentliche Schlüssel

Im Folgenden sind die Algorithmen für die Verschlüsselung mit öffentlichen Schlüsseln aufgeführt.

RSA-Algorithmus

RSA ist der beliebteste Verschlüsselungsalgorithmus für öffentliche Schlüssel. Der RSA-Algorithmus basiert auf der mathematischen Berechnung, bei der das Identifizieren und Multiplizieren einer großen Primzahl einfach, aber schwer zu faktorisieren ist. Die im RSA verwendeten privaten und öffentlichen Schlüssel sind große Primzahlen.

Schritte für RSA-Algorithmen:

- Wählen Sie zwei große Primzahlen X und Y aus.

- Berechnen Sie das Produkt N = X * Y.

- Wählen Sie den öffentlichen Schlüssel E so, dass er kein Faktor von (X - 1) und (Y - 1) ist.

- Wählen Sie den privaten Schlüssel D so, dass die folgende Gleichung wahr wird.

- (D * E) mod (X - 1) * (Y - 1) = 1

- Für die Verschlüsselung berechnen Sie CT als CT = PT E mod N.

- Senden Sie den CT an den Empfänger.

- Berechnen Sie zur Entschlüsselung PT als PT = CT D mod N.

ElGamal Cryptography Algorithm

ElGamal ist ein weiterer beliebter Verschlüsselungsalgorithmus für öffentliche Schlüssel.

ElGamal-Schlüsselgenerierung:

- Wählen Sie eine große Primzahl P als öffentlichen Schlüssel und Q als privaten Schlüssel.

- Wählen Sie den zweiten Verschlüsselungsschlüssel als E1.

- Wählen Sie den dritten Verschlüsselungsschlüssel als E2 aus, so dass E2 = E Q mod P ElGamal-Schlüsselverschlüsselung.

- Zufallszahl R auswählen.

- Berechne den Chiffretext als CT = E1 R mod P.

- Berechne den zweiten Chiffretext CT2 = (PT * E2 R) mod P ElGamal-Schlüsselentschlüsselung

- Berechnen Sie den Klartext als PT = (CT2 * (CT Q) - 1) mod P.

Empfohlene Artikel

Dies ist eine Anleitung zur Verschlüsselung öffentlicher Schlüssel. Hier diskutieren wir die Verschlüsselung mit öffentlichen Schlüsseln, ihre Komponenten und wie sie zusammen mit Beispielen funktioniert. Sie können sich auch die folgenden Artikel ansehen, um mehr zu erfahren -

- Was können Sie mit der symmetrischen Schlüsselverschlüsselung tun?

- Kryptographie vs. Verschlüsselung

- Arten von symmetrischen Algorithmen

- Die wichtigsten Funktionen von Dropbox