Einführung in Arten von Netzwerkprotokollen

Ein Netzwerkprotokoll ist eine Gruppe von Regeln, die vom Netzwerk begleitet werden. Netzwerkprotokolle sind formalisierte Anforderungen und Pläne, die aus Regeln, Verfahren und Typen bestehen, die die Kommunikation zwischen mehreren Geräten über das Netzwerk beschreiben. Das Protokoll kann als ein Ansatz für Regeln beschrieben werden, die es einigen Entitäten eines Kommunikationsprogramms ermöglichen, Informationen über eine beliebige Art eines physischen Mediums zu übertragen. Das Protokoll identifiziert die Regeln, die Syntax, die Semantik sowie die Synchronisation der Kommunikation und mögliche Methoden zur Fehlerverwaltung. In diesem Artikel werden die verschiedenen Arten von Netzwerkprotokollen erläutert.

Verschiedene Arten von Netzwerkprotokollen

Nachfolgend sind verschiedene Arten von Netzwerkprotokollen aufgeführt:

1. HTTP oder HTTPs

- Dies steht für Hypertext Transfer Protocol oder Hypertext Transfer Protocol (sicher). Die sichere Version ist verschlüsselt, dh, wir werden alle Daten verschlüsseln, wenn wir sie vom Client zum Server senden.

Anwendungsschicht (7) HTTP HTTPS

Transportschicht (4) 80 443

- Jetzt werden Client und Server hier mit dem Application-Layer-Protokoll sehr wichtig. Nahezu alle Protokolle auf Anwendungsebene verwenden dieses Modell, wobei ein Gerät im Netzwerk der Client und das andere Gerät im Netzwerk der Server ist.

- Jetzt, wenn wir HTTP oder HTTPS verwenden oder eine Datei übertragen. Übertragen einer Datei im Format des Hypertexts. Hypertext kann von einem Webbrowser gelesen werden. Die Client-Software, mit der Sie wahrscheinlich sehr vertraut sind. Dies ist entweder Google Chrome oder Firefox, möglicherweise Microsoft Edge oder Apples Safari-Browser. Dies sind alle Web-Clients, die die Verwendung von HTTP oder HTTPS unterstützen.

- Auf der Serverseite läuft auch etwas Software. Es läuft Server-Software. Für die Website verwenden wir normalerweise Apache, eine Open-Source-Software, die als Webserver unter Linux oder Windows ausgeführt werden kann. Wir haben Nginx, das in sehr großen Website-Bereitstellungen verwendet wird und unter UNIX ausgeführt werden kann. Wir haben Microsoft Internet Information Services oder IIS, die auf Microsoft-Systemen ausgeführt werden können. Es gibt also mehrere Webserveroptionen, die ein Serveradministrator installieren kann, um eine Website im Internet zu hosten. Der gesamte Zweck des Client-Servers besteht hier darin, dass Client-Software wie ein Webbrowser und der Webserver wie Apache zusammenarbeiten, um diese Hypertext-Dokumente zu übertragen und die Website vom Server auf den zu übertragen Klient.

- Die Portnummer gibt eindeutig das Layer-7-Protokoll an, das auf Layer 4 verwendet wird. Mit diesen Portnummern können wir den Datenverkehr auf Layer 4 einfach identifizieren. Der HTTP-Standard ist Port 80, und für HTTPS standardmäßig. Wir haben Port 443 als Transportschichtprotokolle.

2. FTP (File Transfer Protocol)

- Mit dem FTP können wir Dateien von einem Client auf einen Server oder von einem Server auf einen Client übertragen.

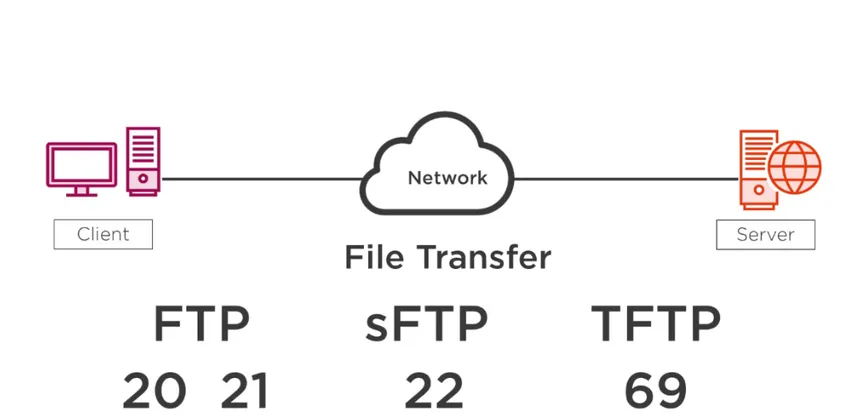

- Wir können es hier in beide Richtungen tun, und dieses Protokoll wird entweder FTP, sFTP oder TFTP sein.

- FTP ist ein File Transfer Protocol, SFTP ist ein Secure File Transfer Protocol und TFTP ist ein Trivial File Transfer Protocol .

- FTP und SFTP sind sich ziemlich ähnlich. Diese Protokolle übertragen Dateien von einem Gerät auf das andere, und es gibt eine Client- und Serversoftware, die speziell dafür entwickelt wurde.

- TFTP funktioniert etwas anders. Es ist für das Senden kleiner Dateien zwischen zwei Geräten oder für einfache Setups gedacht, bei denen Sie eine Datei schnell übertragen können, ohne sich um die Authentifizierung kümmern zu müssen oder Probleme mit Firewalls zu haben, die dazu führen, dass der Datenverkehr unterbrochen wird.

- FTP und SFTP erfordern normalerweise sowohl einen Benutzernamen als auch ein Kennwort, um diese Dateien zu übertragen. TFTP benötigt dies nicht. SFTP speziell hier wird den Verkehr verschlüsseln.

- FTP wird beide Ports 20 und 21 verwenden. Eine wird für die Authentifizierung verwendet, die andere für die Übertragung von Informationen. Port 22 wird für SFTP verwendet und der Grund dafür ist, dass Port 22 tatsächlich die Portnummer für ein anderes Protokoll ist, das wir als Secure Shell oder SSH betrachten werden. Was hier passiert, ist, dass wir das FTP-Protokoll tatsächlich nehmen und es einbauen einer SSH-Sitzung, mit der der Datenverkehr verschlüsselt werden kann. Aus diesem Grund sind die Portnummern für SFTP und SSH gleich. TFTP verwendet Portnummer 69.

3. E-Mail-Protokolle (POP3, IMAP, SMTP)

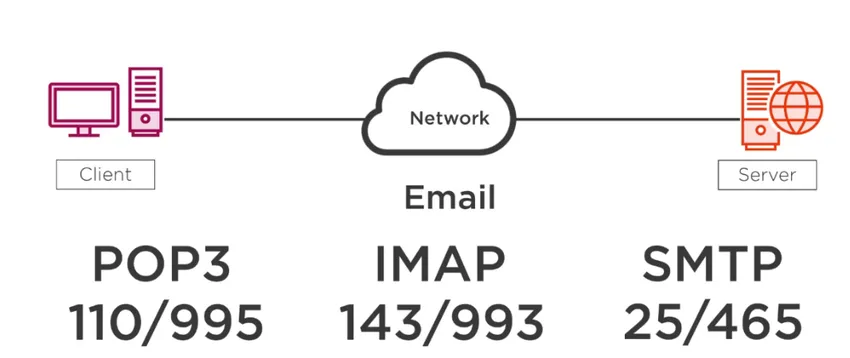

- E-Mail wurde speziell für die Übertragung von Dateien entwickelt. Wir übertragen Dateien, die tatsächlich das Format dieser E-Mail-Dokumente haben. Für E-Mails verwenden wir drei Protokolle. Zwei davon werden von einem Client verwendet, um E-Mails von einem Server abzurufen. Daher werden POP und IMAP explizit zum Empfangen von E-Mail-Nachrichten verwendet, die sich derzeit auf einem Server befinden, z. B. auf Google Mail oder auf dem E-Mail-Server Ihres Unternehmens, und zum Übertragen dieser E-Mail-Nachrichten auf Ihren Client, eine Art E-Mail-Client, der sich auf Ihrem befindet Arbeitsplatz.

- SMTP ist jedoch das Simple Mail Transfer Protocol. Dieses Protokoll verwendet eine Nachricht, die Sie in einer Client-E-Mail-Anwendung erstellt haben, und sendet diese E-Mail dann an einen SMTP-Server. SMTP wird verwendet, um die E-Mail an den Server weiterzuleiten. Der Server findet dann heraus, wie Nachrichten an den von Ihnen beabsichtigten Empfänger gesendet werden.

- POP steht für Post Office Protocol, dort verwenden wir Version 3.

- IMAP ist das Internet Message Access Protocol und dann wie SMTP das Simple Mail Transfer Protocol. Alle diese Protokolle arbeiten entweder unverschlüsselt oder verschlüsselt.

- Bei POP3 wird für unverschlüsselten Datenverkehr Port 110 verwendet. Für verschlüsselten Datenverkehr verwenden wir Port 995. IMAP verwenden wir Port 143 für den unverschlüsselten Datenverkehr, Port 993 für den verschlüsselten Datenverkehr und für SMTP verwenden wir Port 25 für den unverschlüsselten und 465 für den verschlüsselten Datenverkehr.

4. TCP (Transmission Control Protocol) und UDP (User Datagram Protocol)

Es gibt zwei gängige Netzwerkprotokolle, mit denen Datenpakete über ein Netzwerk gesendet werden. Sowohl TCP als auch UDP leiten die Datenpakete über Ihr Gerät weiter und wenden Ports auf verschiedene Router an, bis diese eine Verbindung zum letzten Ziel herstellen. Sie werden auch verwendet, um die Pakete an die IP-Adresse des Empfängers zu senden. Gleichermaßen konzentrieren sich TCP und UDP auf IP oder Internet Protocol.

TCP / IP

UDP / IP, das sehr häufig verwendet wird, aber nur als TCP und UDP bezeichnet wird.

- TCP gehört zu den am häufigsten verwendeten Protokollen im Internet.

- TCP ist eine bidirektionale Konversation.

- TCP ist auf Stabilität ausgerichtet.

- Die Pakete werden angewiesen und nummeriert.

- Pakete werden fehlerüberprüft.

UDP

UDP würde nicht alle von TCP durchgeführten Fehlerprüfungen durchführen

- Fehler beim Überprüfen langsamerer Punkte.

- Pakete werden einfach an den Empfänger geliefert.

Wird verwendet, sobald die gewünschte Geschwindigkeit erreicht ist, ist eine Änderung des Fehlers erforderlich

- Live-Übertragungen

Schlussfolgerung - Arten von Netzwerkprotokollen

Obwohl die ältere Idee des Netzwerks in fast allen Teilen der Kultur grundlegend ist, haben Computernetzwerke und Protokolle die Art und Weise, wie Menschen arbeiten, arbeiten und sich verbinden, nachhaltig verändert. Die digitale Vernetzung, die sich stark in Teile des Daseins einfügt, die niemand vorhergesehen hat, stärkt uns in Zukunft zusätzlich. Neue Protokolle und Anforderungen werden herauskommen, neue Anwendungen können entwickelt werden und unsere Lebensdauern werden wahrscheinlich zusätzlich transformiert und verbessert.

Empfohlene Artikel

Dies war ein Leitfaden für Arten von Netzwerkprotokollen. Hier diskutieren wir die verschiedenen Arten von Protokollen mit detaillierten Erklärungen. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Netzwerkgeräte

- Netzwerkstrategien

- Computerhardware gegen Vernetzung

- Networking Interview Fragen

- Firewall-Geräte

- Was ist ein Router?

- SSH vs SSL | Top 8 Unterschiede und Vergleiche