Überblick über Kryptografietechniken

Die Verschlüsselung im Internet und in Speichersystemen wie Festplatten und USB-Sticks wird immer häufiger, weil das Unternehmen seine privaten Daten schützen wollte. Um zu vermeiden, dass Hacker auf ihre Daten zugreifen und diese verwenden, muss jedes Unternehmen, das mit persönlichen Informationen umgeht, aktuelle Kryptografietechnologien verwenden. Kryptographie ist die Technik, die Sicherheit bietet, indem Nachrichten verschlüsselt werden, um sie nicht lesbar zu machen.

Die Kryptographie befasst sich mit verschiedenen Sicherheitsprinzipien, die wie folgt sind:

- Vertraulichkeit - Gibt an, dass nur der Absender und der oder die Empfänger auf die Nachricht zugreifen dürfen. Die Vertraulichkeit geht verloren, wenn eine autorisierte Person auf eine Nachricht zugreifen kann.

- Authentifizierung - Identifiziert einen Benutzer oder ein Computersystem, damit ihm vertraut werden kann.

- Integrität - Es wird überprüft, dass der Inhalt einer Nachricht während der Übertragung vom Absender zum Empfänger nicht geändert werden darf.

- Nicht-Ablehnung - Es gibt an, dass der Absender einer Nachricht im Falle einer Streitigkeit nicht abgelehnt werden kann, diese später gesendet zu haben.

Top 5 Kryptografietechniken

Hier einige sehr einfache Codes und komplexere moderne Verschlüsselungstechnologien, die heute im Internet verwendet werden.

1) Einfache Codes

- In dieser Kategorie können Sie nebeneinander Nachrichten verfassen, die für andere nur schwer lesbar sind. Das beinhaltet das Schreiben von Inhalten in einem anderen Alphabet. Hier können wir sehen, dass isländische Runen und IPA sowie eine andere Nische Alphabete wie das Deseret-Alphabet bauten.

- In diesem Fall können wir die Sprache zum Codieren verwenden. Wir haben uns mit der Schaffung von erschaffenen Sprachen wie Elbisch und Esperanto befasst.

- Das Buch Code Talker von Chester Naz und Judith Schiess Avila ist ein Buch, das erklärt, wie die Navajo-Sprache im Zweiten Weltkrieg als Code verwendet wurde und nie in extrem intensive Bedingungen geraten ist.

- Wenn Navajo keine Wörter für einen bestimmten Begriff hatte, wählten die Codesprecher stattdessen einen Begriff. Das Navajo-Wort für "Kolibri" zum Beispiel war zu einem Kampfflugzeug geworden, und "Eisenhut" war Deutschland.

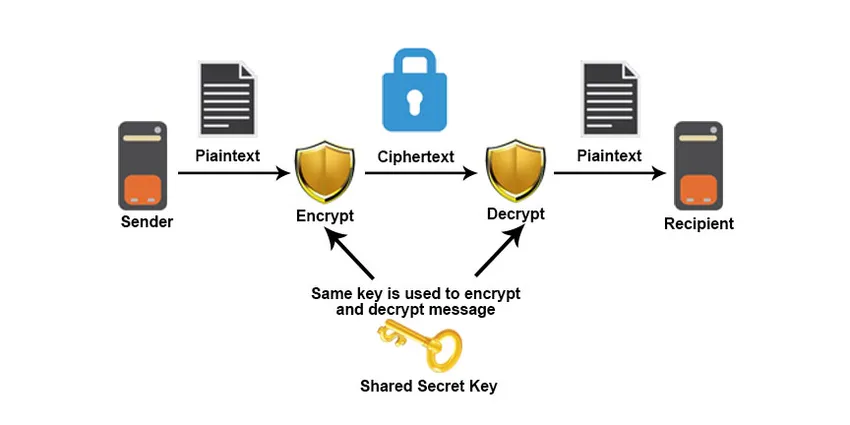

2) Symmetrische Verschlüsselung

- Symmetrische Verschlüsselung ist eine Art der Verschlüsselung, mit der elektronische Daten mit nur einem Schlüssel (einem geheimen Schlüssel) verschlüsselt und entschlüsselt werden. Substitutions-Chiffren sind symmetrische Verschlüsselungstechniken, aber moderne symmetrische Verschlüsselung kann viel komplizierter sein.

- Daten werden in eine Methode konvertiert, die von niemandem ohne geheimen Schlüssel verstanden werden kann, um sie mit symmetrischen Verschlüsselungsalgorithmen zu entschlüsseln.

- Symmetrische Verschlüsselung ist ein alter Algorithmus, aber schneller und effizienter als asymmetrische Verschlüsselung. Aufgrund der hohen Leistung und der hohen Geschwindigkeit der symmetrischen Verschlüsselung im Vergleich zur asymmetrischen Verschlüsselung.

- Während bei der Kryptografie mit symmetrischen Schlüsseln derselbe Schlüssel für die Ver- und Entschlüsselung verwendet wird. Bei der Kryptographie mit asymmetrischen Schlüsseln wird ein Schlüssel zur Verschlüsselung und ein anderer zur Entschlüsselung verwendet.

- Die symmetrische Verschlüsselung ist typisch für große Informationsmengen, z. B. für die Datenbankverschlüsselung, bei der Massenverschlüsselung. Im Fall einer Datenbank kann der geheime Schlüssel nur von der Datenbank selbst verschlüsselt oder entschlüsselt werden.

Die Funktionsweise der symmetrischen Verschlüsselung sehen Sie in der folgenden Abbildung:

Es stehen zwei Arten von symmetrischen Verschlüsselungsalgorithmen zur Verfügung:

- Block Algorithmus

- Stream-Algorithmus

A) Blockalgorithmus

Der Satz von Bits wird in elektronischen Datenblöcken mit einem bestimmten geheimen Schlüssel codiert. Das System behält die Daten in seinem Speicher, während es darauf wartet, vollständige Blöcke zu erhalten, wenn die Daten verschlüsselt werden. Einige wichtige Blockverschlüsselungsalgorithmen sind DES, Triple DES, AES usw.

B) Stromverschlüsselungsalgorithmus

Dabei werden Zahlen oder Zeichen in Klartext mit einem pseudozufälligen Ziffernstrom kombiniert. Einige wichtige Stream-Verschlüsselungsalgorithmen sind RC4, A5, BLOWFISH usw. Bei der symmetrischen Schlüsselverschlüsselung kann der Verschlüsselungscode geknackt werden, wenn jemand den symmetrischen Schlüssel herausfindet. Dieses Problem kann jedoch mit dem Diffie-Hellman-Algorithmus überwunden werden. Bei dem Diffie-Hellman-Schlüsselaustausch- oder -vereinbarungsalgorithmus müssen sich Sender und Empfänger unter Verwendung dieser Technik auf einen symmetrischen Schlüssel einigen. Dieser Schlüssel kann dann zu Verschlüsselungs- oder Entschlüsselungszwecken verwendet werden.

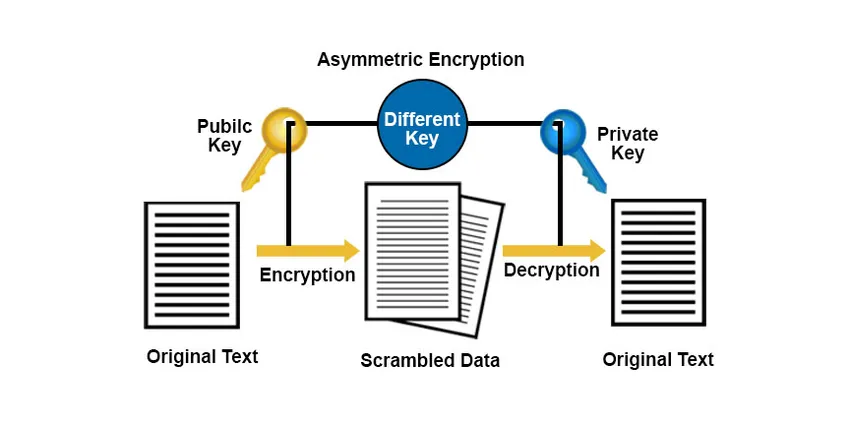

3) Asymmetrische Verschlüsselung

- Die asymmetrische Verschlüsselung wird auch als Public-Key-Kryptographie bezeichnet. Die Verschlüsselung mit asymmetrischen Schlüsseln hilft, das Problem des Schlüsselaustauschs bei der Kryptografie mit symmetrischen Schlüsseln zu lösen. Bei der asymmetrischen Verschlüsselung werden zwei Schlüssel zum Verschlüsseln von einfachem Text bei der asymmetrischen Verschlüsselung verwendet. Über das Internet oder ein großes Netzwerk werden die geheimen Schlüssel ausgetauscht. Es muss beachtet werden, dass jeder mit einem geheimen Schlüssel die Nachricht entschlüsseln kann. Eine asymmetrische Verschlüsselung verwendet daher zwei entsprechende Schlüssel, um die Sicherheit zu erhöhen.

- Jeder, der Ihnen eine Nachricht senden möchte, hat einen öffentlichen Schlüssel frei zugänglich, aber der zweite private Schlüssel ist das Geheimnis, das Sie nur verstehen können. Eine mit einem öffentlichen Schlüssel verschlüsselte Nachricht kann mit einem privaten Schlüssel entschlüsselt werden. Eine mit einem privaten Schlüssel verschlüsselte Nachricht kann auch mit einem öffentlichen Schlüssel entschlüsselt werden.

Die Funktionsweise der asymmetrischen Verschlüsselung sehen Sie in der folgenden Abbildung:

4) Steganographie

- Steganographie ist eine Technik, die das Einstellen einer Nachricht erleichtert, die in anderen Nachrichten geheim gehalten werden soll. Früher verwendeten die Leute Methoden, um Nachrichten wie unsichtbare Tinte, winzige Abweichungen usw. auszublenden.

- Im Zeitalter der Technologie ist Steganografie jedoch eine Technik, um Daten zu verbergen, die Dateien, Nachrichten, Bilder usw. in anderen Dateien, Nachrichten oder Bildern enthalten können.

5) Hashing

- Hashing ist die kryptografische Technik, mit der Daten, die eine beliebige Form haben können, in eine eindeutige Zeichenfolge konvertiert werden. Unabhängig von Größe oder Typ können alle Daten mithilfe eines Hashing-Algorithmus gehasht werden. Es nimmt Daten von zufälliger Länge und konvertiert sie in einen festen Hash-Wert.

- Hashing unterscheidet sich von anderen Verschlüsselungsmethoden, da die Verschlüsselung beim Hashing nicht rückgängig gemacht werden kann und nicht mit Schlüsseln entschlüsselt werden kann. MD5, SHA1, SHA 256 sind die am häufigsten verwendeten Hashing-Algorithmen.

Fazit

In diesem Artikel haben wir uns mit Kryptografie und verschiedenen Kryptografietechniken zum Ver- und Entschlüsseln der Daten befasst. Kryptografie wird in allen Bereichen verwendet, um Daten zu schützen und zu verhindern, dass sie gehackt werden. Um beispielsweise Passwörter zu sichern, Bankgeschäfte zu authentifizieren usw. werden heutzutage verschiedene neue kryptografische Techniken entwickelt und geknackt. Daher ist es wichtig, die Bedrohungen des Computers stets im Auge zu behalten und Vorsichtsmaßnahmen zu treffen, um sie so gut wie möglich zu vermeiden.

Empfohlene Artikel

Dies ist eine Anleitung zu Kryptografietechniken. Hier diskutieren wir die Übersicht, Sicherheitsprinzipien und Techniken der Kryptographie. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Kryptographie vs. Verschlüsselung

- Was ist Entschlüsselung?

- Was ist Netzwerksicherheit?

- Einführung in Kryptografietools

- Arten der Chiffre

- Stream Chiffre vs Block Chiffre

- Betriebsarten für Block-Chiffrierung