Einführung in Arten von Firewalls

Die Suche nach geeigneten Tools für den Job ist eines der Hauptprobleme für Unternehmen, wenn sie versuchen, ihre sensiblen Daten zu schützen. Die meisten Unternehmen haben möglicherweise keine klare Vorstellung davon, wie sie die richtige Firewall oder die richtigen Firewalls für ihre Anforderungen finden, wie diese Firewalls eingerichtet werden, oder warum solche Firewalls möglicherweise sogar für ein allgemeines Tool wie die Firewall benötigt werden.

Was sind Firewalls?

Eine Firewall ist eine Art Cybersicherheitstool zur Steuerung des Netzwerkverkehrs. Firewalls können verwendet werden, um Netzwerkknoten, interne Quellen oder sogar spezielle Programme von externen Verkehrsquellen zu isolieren. Software, Hardware oder die Cloud können Firewalls sein, wobei Firewalls jeder Art unterschiedliche Vor- und Nachteile haben. Das Hauptziel einer Firewall besteht darin, böswillige Netzwerkanforderungen und Datenpakete zu blockieren und gleichzeitig legitimen Datenverkehr zuzulassen. Dennoch ist das Wort "Firewall" für IT-Sicherheitskäufer zu weit gefasst. Es gibt viele verschiedene Arten von Firewalls, von denen jede innerhalb und außerhalb der Cloud auf unterschiedliche Weise funktioniert, um verschiedene Arten wichtiger Daten zu sichern.

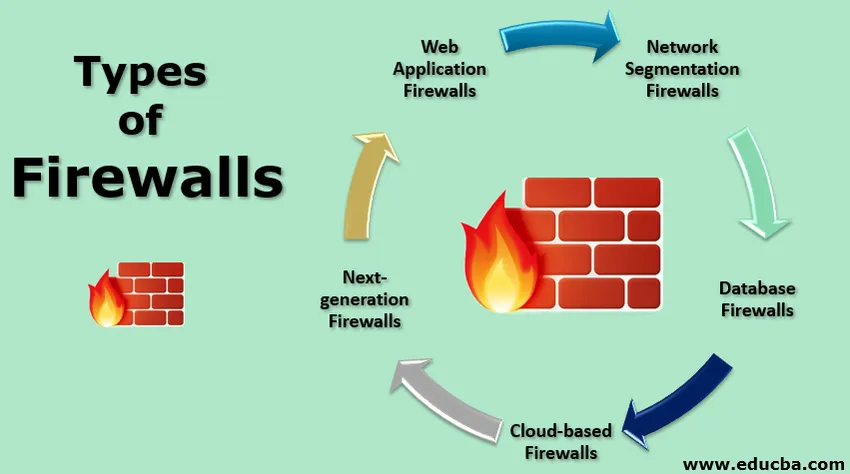

Top 5 Arten von Firewall

Jetzt werden wir die Art der Firewall sehen:

1. Webanwendungs-Firewalls

Eine Firewall für die Webanwendung ist normalerweise ein Proxyserver zwischen einer Anwendung auf einem Server und den Benutzern einer Anwendung, die von außerhalb des Unternehmensnetzwerks auf die Anwendung zugreift. Der Proxy-Server nimmt Eingabedaten entgegen und stellt dann im Auftrag des internen Clients eine Verbindung mit der Anfrage her. Ein Hauptvorteil dieser Konfiguration besteht darin, dass die Datenbank vor Portprüfungen, dem Versuch, den Anwendungsservercode zu lokalisieren, oder anderen von Endbenutzern ausgehenden böswilligen Handlungen geschützt ist. Um die böswilligen Anfragen zu filtern, analysiert der Proxy-Server auch die Daten, um zu verhindern, dass diese die Datenbank für Web-Apps erreichen.

Schutzstufe: Hoch, da der Webanwendungsserver einen Puffer für nicht identifizierte und potenziell böswillige Benutzer bietet, die andernfalls direkten Zugriff auf den Webanwendungsserver haben könnten. Dies ist wichtig, da viele Anwendungen geheime Daten enthalten, die für Hacker von besonderem Interesse sind, wenn sie mit dem Internet kommunizieren.

Schwächen und Stärken: Webanwendungs-Firewalls sind einfacher, weniger anfällig und einfacher zu patchen als Webserver. Dies bedeutet, dass Hacker Anwendungen hinter der Firewall als sehr schwierig betrachten können. Proxy-Firewalls unterstützen jedoch nicht alle Anwendungen auf einfache Weise und können die Leistung der sicheren Anwendung für Endbenutzer verringern.

2. Firewalls für die Netzwerksegmentierung

Eine Firewall für die Netzwerksegmentierung (wir können auch sagen, interne Netzwerkfirewalls) wird verwendet, um den Netzwerkverkehrsfluss zwischen Standorten, Betriebsbereichen, Abteilungen oder anderen Geschäftseinheiten zu verwalten. Es wird an Subnetzgrenzen angewendet. Auf diese Weise kann es zu einem Netzwerkbruch in einem Bereich und nicht im gesamten Netzwerk kommen. Es kann auch dazu dienen, von ihm garantierte Bereiche des Netzwerks wie Datenbanken oder Forschungs- und Entwicklungseinheiten zu schützen.

Für sehr große Unternehmen oder Unternehmen mit schwer zu sichernden Netzwerkperimetern sind Firewalls zur Netzwerksegmentierung am hilfreichsten.

Schutzstufe: Ein Angreifer kann möglicherweise keine Netzwerksegmentierungs-Firewall von einem Teil eines Netzwerks in einen anderen verschieben. In der Praxis kann dies den Fortschritt eines Angreifers jedoch nur verlangsamen, wenn die anfängliche Unterbrechung schnell erkennbar ist.

Stärken und Schwächen: Wenn ein Angreifer Netzwerkzugriff erhält, kann es für eine Netzwerksegmentierungs-Firewall erheblich schwieriger sein, auf besonders vertrauliche Informationen zuzugreifen.

3. Datenbank-Firewalls

Wie der Name schon sagt, sind Firewalls eine Art Firewall für Webanwendungen, die zum Schutz von Datenbanken entwickelt wurde. Diese werden normalerweise direkt auf dem Server der Datenbank installiert (oder in der Nähe des Netzwerkeintrags, wo mehr als ein Server mehrere Server hat, um sie zu schützen). Ihr Ziel ist es, eindeutige Serverangriffe zu identifizieren und zu vermeiden, z. B. standortübergreifende Skripte, die zu vertraulichen Informationen in Datenbanken führen können, auf die Angreifer zugreifen.

Schutzniveau : Der Verlust vertraulicher Informationen ist in der Regel teuer und kostspielig, was die verlorene Glaubwürdigkeit und schlechte Anzeigen angeht . Zu diesem Zweck sind alle erforderlichen Schritte erforderlich, um die Datenbanken und ihre Daten zu schützen. Zur Sicherheit dieser gespeicherten Daten hat eine Netzwerk-Firewall erheblich beigetragen .

Wenn Sie wertvolle oder vertrauliche Datenbankdaten aufbewahren, wird dringend empfohlen, eine Firewall zu verwenden. Laut Risk-Based Security wurden mehr als 4 Milliarden Datensätze viermal häufiger gestohlen als 2013. Wenn Hacker weiterhin effektiv auf Datenbanken abzielen, bedeutet dies, dass Datensätze immer wichtiger werden.

Stärken und Schwächen: Server-Firewalls bieten eine wirksame Sicherheitsmaßnahme und können auch verwendet werden, um die Einhaltung von Vorschriften zu verfolgen, zu überprüfen und zu melden. Sie sind jedoch nur dann wirksam, wenn sie ordnungsgemäß konfiguriert und geändert wurden und nur einen geringen Schutz vor Zero-Day-Exploits bieten.

4. Cloud-basierte Firewalls

Eine cloudbasierte Firewall ist eine Alternative zur Firewall eines Unternehmensrechenzentrums, hat jedoch dasselbe Ziel: Schutz eines Netzwerks, einer Anwendung, einer Datenbank oder anderer IT-Ressourcen.

Schutzstufe: Der Sicherheitsexperte, der auf Firewall-Management spezialisiert ist, konfiguriert und verwaltet eine Cloud-Firewall als Dienst, sodass sie einen hervorragenden Schutz für die Ressourcen bietet, die sie schützt. Es wird auch mit wenig oder keiner geplanten oder ungeplanten Ausfallzeit hoch zugänglich sein. In der Regel werden Unternehmensrouter so konfiguriert, dass der Datenverkehr an die Cloud-Firewall umgeleitet wird, wenn mobile Benutzer eine Verbindung über ein VPN oder als Proxy herstellen.

Während dedizierte Container-Firewalls bereitgestellt werden, kann ein Container auch über iptables geschützt werden, die auf dem Container mit Host-Firewalls ausgeführt werden.

Stärken und Schwächen: Die Konfiguration einer Container-Firewall ist wahrscheinlich einfacher als eine Host-Firewall, die auf jedem Container ausgeführt wird. Es könnte jedoch verschwenderisch und schwierig sein, dies in kleineren Umgebungen auf Kostenbasis zu rechtfertigen.

5. Firewalls der nächsten Generation

Firewalls der nächsten Generation schützen das Netzwerk vor unerwünschtem Datenverkehr, unterscheiden sich jedoch von herkömmlichen Firewalls. Zusätzlich zu Port, Ursprung, Ziel-IP-Adresse und -Protokoll bieten NGFWs eine Software-Sichtbarkeit mit Full-Stack-Sichtbarkeit, indem der Inhalt jedes Datenpakets überprüft wird. Damit können Sie die Verwendung bestimmter Anwendungen wie Peers für Filesharing-Anwendungen in Anwendungsebenen verbieten und Anwendungen wie Skype mithilfe einer Firewall auf Anwendungsebene für die Verwendung von Sprache über IP-Anrufe, jedoch nicht für die Dateifreigabe einschränken.

Ein NGFW bietet eine bessere Netzfirewall-Abdeckung als eine herkömmliche Firewall, wodurch einerseits Kosten- und Leistungsprobleme auftreten. Darüber hinaus bieten viele NGFWs weitere Funktionen wie die Erkennung von Eindringlingen, das Scannen von Malware sowie die Überprüfung von SSL-Software . Diese können für Organisationen mit diesen Apps nützlich sein, die noch keine Punktelösungen haben, sie können aber auch zu einer signifikanten Verringerung der Datendurchsatzkapazität des NGFW führen, wenn sie deaktiviert sind.

Stärken und Schwächen: NGFW verfügt über eine weitaus genauere Datenkontrolle, sodass das NGFW eine breitere Palette potenzieller Bedrohungen bewältigen kann und nicht auf das Unternehmensnetzwerk zugreifen kann. NGFWs kosten jedoch mehr als herkömmliche Firewalls, was zu Problemen mit der Netzwerkleistung führen kann, da sie nicht nur Paketfilter, sondern auch Paketprüfungen durchführen.

Level Protection: Sehr hoch, weil sie ein hohes Maß an granularer Kontrolle bieten. Solche Aufgaben können erforderlich sein, um PCI und HIPAA zu erfüllen.

einheitliches Gefahren Management

Unified UTM-Geräte bieten kleinen und mittleren Unternehmen eine fast vollständige Sicherheitslösung als einzelne Box, die sich mit dem Netzwerk verbindet. Zu den typischen UTM-Funktionen gehören die Standardfirewalls, ein Intrusion Detection-System (einschließlich Überprüfung des eingehenden Datenverkehrs, E-Mail auf Viren und Malware, Blacklisting) und eine Blacklist mit Webadressen, um den Zugriff von Mitarbeitern auf identifizierte Websites wie Phishing zu verhindern. Die Firewall für Webanwendungen und die Firewall der nächsten Generation (NGFW) bieten (manchmal) auch sichere Webgateways.

Stärken und Schwächen: UTMs haben eine wichtige Anziehungskraft: Ein einziger Kauf deckt alle Sicherheitsanforderungen ab und kann alle Sicherheitsfunktionen über eine einzige Verwaltungskonsole steuern und konfigurieren. Die meisten UTMs bieten grundlegende Sicherheitsstufen zum ursprünglichen Kaufpreis, und zusätzliche Sicherheitsprodukte (wie IPS) sind möglicherweise gegen eine optionale Lizenzgebühr erhältlich. Der Hauptnachteil ist, dass UTMs nicht dasselbe Sicherheitsniveau bieten können wie eine Kombination komplexerer Produkte, aber es kann akademisch sein, da häufig die Wahl zwischen UTM und keiner Sicherheitslösung besteht.

UTMs eignen sich für kleinere Unternehmen, die kein spezielles Sicherheitspersonal haben und nicht über das erforderliche Fachwissen zum Konfigurieren von Punktlösungen verfügen.

Schutzstufe: Einige UTMs eignen sich gut zum Sichern eines Netzwerks, aber erstklassige Lösungen bieten möglicherweise einen besseren Schutz für jedes Sicherheitsmerkmal.

Fazit

In diesem Artikel haben wir verschiedene Arten von Firewalls mit ihren Stärken und Schwächen gesehen. Unabhängig davon, welchen Firewall-Typ Sie auswählen, sollten Sie berücksichtigen, dass eine fehlerhafte Firewall in gewisser Weise schlechter sein kann als eine Firewall, da sie einen gefährlichen Sicherheitseindruck vermittelt und nur wenige oder gar keine Firewalls bietet. Ich hoffe, dass Sie diesen Artikel hilfreich finden, wenn Sie die passende Firewall für Ihr System auswählen.

Empfohlene Artikel

Dies ist eine Anleitung zu Firewalls. Hier werden die fünf wichtigsten Typen wie Webanwendung, Netzwerksegmentierung, Datenbank, Cloud-basierte und Firewalls der nächsten Generation mit ihren Stärken und Schwächen erörtert. Sie können sich auch die folgenden Artikel ansehen, um mehr zu erfahren -

- Top 9 Arten von Cybersicherheit

- Einführung in Sicherheitstechnologien

- Was ist ein Phishing-Angriff?

- Was ist Netzwerksicherheit? | Vorteile

- Firewall-Geräte

- Was ist ein Router?

- Fähigkeiten, um ein Full-Stack-Web-Entwickler zu werden