Alles über das Grundprinzip der Vernetzung

Die meisten Leute wollen IT-Techniker werden, aber alles, was sie wissen, ist Hardware. Einige beginnen mit dem Erlernen von Linux-Servern und einige von Windows-Servern, aber alle bleiben an einem Punkt hängen, den sie nicht als wichtig erachten. Und darüber würde ich heute bloggen. Es geht darum, die Grundlagen der Vernetzung zu klären. Kurz gesagt, ich meine TCP / IP und andere ähnliche Protokolle.

Die wichtigsten Netzwerkprotokolle - TCP / IP

Grundlagen der Heimvernetzung Bevor ich zu den Grundlagen komme, möchte ich Ihnen eine einfache Frage stellen. Haben Sie sich jemals vorgestellt, wie Computer beim Senden von Nachrichten über LAN, WAN oder MAN miteinander kommunizieren? Wenn Sie Netzwerkadministrator werden möchten, müssen Sie unbedingt wissen, wie Computer interagieren. Netzwerkprotokolle sind nicht nur für einen Systemadministrator wichtig, sondern auch für Entwickler, die Anwendungen für Server mit JAVA- oder Socket-basierter Programmierung wie Python oder Bash erstellen.

Computernetzwerke werden über eine andere Gruppe von IP-Protokollsuiten hergestellt. Die am häufigsten verwendeten Protokolle sind TCP und IP. TCP steht für Transmission Control Protocol und IP für Internet Protocol. Jedes Protokoll verfügt über eine spezifisch geschichtete Architektur mit eigenen Funktionen. Schauen wir uns zuerst das IP-Protokoll an:

Das IP-Protokoll

Das IP- oder das Internetprotokoll definiert die Prinzipien der Netzwerkkommunikationsprotokolle. Dieses IP-Protokoll hilft, mehrere Datagramme über Netzwerkgrenzen hinweg weiterzuleiten. Die Hauptfunktion des IP-Protokolls besteht darin, Routing-Funktionen bereitzustellen, um die Vernetzung herzustellen und das Internet zu ermöglichen. Die Hauptaufgabe des IP-Protokolls besteht darin, Pakete nur in Abhängigkeit von den in den Kopfzeilen der Pakete vorhandenen IP-Adressen von einem Host an einen anderen zu übermitteln.

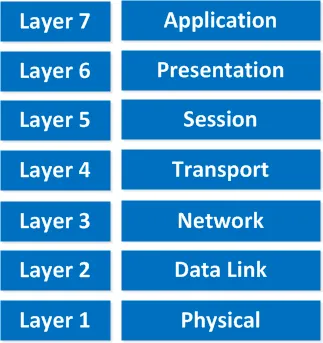

Alle Schichten dieses IP-Protokolls müssen ihre eigenen Anweisungen ausführen. TCP und IP bestehen hier normalerweise aus 4 verschiedenen Schichten, dh der Anwendungsschicht, der Transportschicht, der Datenverbindungsschicht und der Netzwerkschicht. Das OSI-Netzwerkmodell (Open Systems Interconnection) weist jedoch in der Regel auf sieben verschiedene Ebenen hin.

Schauen wir uns also alle wie folgt an:

-

Das grundlegende Fundament der Netzwerkschicht

Die Anwendungsschicht ist die oberste Schicht der TCP- und IP-Protokollsuite in Networking. Diese spezielle Schicht überträgt Daten mithilfe von Anwendungen und Prozessen, die Transportschichtprotokolle verwenden, von einem Ende zum anderen auf Computer. Alle diese Anwendungen und Prozesse enthalten spezifische Anweisungen zum Ausführen einer Aufgabe und zur Kommunikation mit der zweiten Schicht, der Transportschicht. Im Folgenden sind einige beliebte Protokolle der Anwendungsschicht aufgeführt:

- HTTP- oder Hypertext-Übertragungsprotokoll, das hauptsächlich in modernen Webbrowsern verwendet wird. Es ist die eigentliche Grundlage des World Wide Web (www). HTTP ist ein Anforderungs- und Antwortprotokoll, das im Auftrag des Clients Aktionen ausführt und eine Antwort vom Server anfordert. Die Anfrage kann im Gegenzug Bilder, Text, Audio und Video enthalten. HTTP wird zwar größtenteils verwendet, ist jedoch sehr unsicher und der Hauptgrund, warum es durch HTTPS ersetzt wurde, das Hypertext Transfer Protocol Secured ist. HTTPS wurde entwickelt, um das Zertifikat der Website zu authentifizieren und die Privatsphäre der übertragenen Daten zu schützen.

- FTP- oder Dateiübertragungsprotokoll zum Übertragen von Daten über verschiedene Netzwerke. FTP verwendet ein Client- und Server-Architekturmodell zur Steuerung und Übertragung von Daten zwischen Computern. Standardmäßig ist der Server so konfiguriert, dass er automatisch und anonym eine Verbindung herstellt. Er kann jedoch so konfiguriert werden, dass zur Authentifizierung ein Kennwort im Nur-Text-Format verwendet wird. Es können jedoch auch SSL (Secure Sockets Layer), TLS (Transport Layer Security) und SSH (Secure Shell) zum Verschlüsseln der übertragenen Daten verwendet werden. SSH wird am häufigsten verwendet und verwendet die hochsichere Public-Key-Authentifizierung. SSL ist ebenfalls recht sicher, kann jedoch mit Anwendungen wie SSL-Strip, die über einen Man in the Middle-Angriff ausgeführt werden, entschlüsselt werden. Das beliebteste Tool für SSH für Windows ist Putty, ein SSH- und Telnet-Client sowie Open Source (http://www.putty.org/).

- SMTP oder Simple Mail Transfer Protocol wird für die Übertragung von E-Mails verwendet. SMTP ist ein textbasiertes Protokoll, das auf der TCP- und IP-Verbindung funktioniert. Eine SMTP-Verbindung besteht aus den drei Dingen: MAIL, um eine Absenderadresse zu ermitteln, RCTP, um eine Verbindung zum Empfänger herzustellen, und DATA, der Hauptteil der Nachricht. Diese DATEN bestehen auch aus einem Nachrichtenkopf, damit sie korrekt funktionieren.

- Das SNMP- oder Simple Network Management-Protokoll ist ein IP-basiertes Protokoll. SNMP sammelt auf konsistente Weise Informationen zu den IP-Adressen von verschiedenen Computern. Es gab mehrere Versionen von SNMP-Protokollen wie SNMPv1, SNMPv2 und SNMPv3. Geräte wie Router, Switches, Modems und Server unterstützen das SNMP-Protokoll.

-

Das Grundprinzip der Vernetzung Präsentationsschicht

Diese Ebene konvertiert oder erledigt die Übersetzung von Daten wie der Zeichencodierung wie Unicode oder UTF8, der Verschlüsselung / Entschlüsselung und der Datenkomprimierung zwischen einem Netzwerkgerät und einer Softwareanwendung. Einige Beispiele wären JSON, XML, HTML, CSS und viele mehr. Diese Ebene ist nützlicher, wenn sichere Transaktionen ausgeführt werden sollen, z. B. das Überweisen von Geld auf ein Konto, bei dem die Daten unterwegs verschlüsselt und entschlüsselt werden müssen. Diese Ebene ist auch für die Konvertierung von Formaten wie UTF8 in ASCII und ähnliches zuständig. Obwohl die Ver- und Entschlüsselung von anderen Ebenen der Anwendung oder der Sitzungsebene durchgeführt werden kann, hat jede ihre eigenen Nachteile, weshalb diese Ebene sich darum kümmert. Die meisten Anwendungen unterscheiden heutzutage nicht zwischen der Anwendung und der Präsentationsschicht und werden beim Codieren und Übertragen von Daten über das Netzwerk als gleich angesehen.

Empfohlene Kurse

- JIRA-Kurse

- Java EE / J2EE-Programm

- Kurs zur Montage und Verkabelung von Geräten

- Kurs über allgemeine Vernetzung

-

Die grundlegende Grundlage der Netzwerksitzungsschicht

In Networking ist die Sitzungsebene für das Öffnen, Schließen und Verwalten einer Sitzung für eine Endbenutzeranwendung verantwortlich. Diese Sitzung kann mehrere Anforderungen und Antworten enthalten, die in der Software auftreten. Wenn die Verbindung getrennt wird oder Paketverluste auftreten, versucht das IP-Protokoll der OSI-Sitzungsschicht, die Konnektivität wiederherzustellen. Andernfalls wird versucht, die Verbindung vollständig zu schließen und eine neue Verbindung herzustellen. Dies kann entweder eine Voll- oder eine Halbduplexoperation sein. Diese Schicht behandelt auch das Kombinieren von Paketen und das Sortieren in einer richtigen Reihenfolge. Wenn Sie beispielsweise etwas von Bit Torrent herunterladen, werden Pakete heruntergeladen, die jedoch nicht synchronisiert sind. Diese Sitzungsebene kombiniert dann Pakete aus verschiedenen Streams und ermöglicht eine ordnungsgemäße Synchronisierung.

-

Das Grundprinzip der Netzwerk-Transportschicht

Die Transportschicht ist diejenige, die mit der Anwendungsschicht kommuniziert, um Daten an die entsprechenden Hosts zu übertragen. Die beiden wichtigsten Protokolle, die fast überall auf Transportschichten verwendet werden, sind das TCP- und das UDP-Protokoll. Die TCP-Verbindungen (Transmission Control Protocol) sind jedoch zuverlässiger als die UDP-Verbindungen (User Datagram Protocol). Beide haben ihre eigenen Vor- und Nachteile und werden gemäß ihren Anforderungen verwendet.

Das Transmission Control Protocol verteilt die von der Anwendungsschicht empfangenen Daten in Datenblöcke bestimmter Größe und überträgt diese Pakete dann Teil für Teil in das Netzwerk. Er bestätigt zuerst die empfangenen Pakete, fordert Bestätigungen für die gesendeten Pakete an und legt dann Antwortzeitlimits fest, um ein Paket erneut zu senden, wenn die Bestätigung nicht vor Ablauf der Zeitlimits empfangen wird. Dies ist der Hauptgrund, warum dies als zuverlässige Verbindung angesehen wird, da sichergestellt ist, dass jedes einzelne übertragene Paket vom gegenüberliegenden Host empfangen wird. Dieses Protokoll wird hauptsächlich beim Herunterladen und Hochladen großer Dateien verwendet, da der Verlust von Paketen zu einer Beschädigung der hochgeladenen oder heruntergeladenen Daten führen kann.

Das User Datagram Protocol ist dagegen viel einfacher, aber unzuverlässiger als das Transmission Control Protocol. In UDP erfolgt keine Bestätigung für Daten, die zum und vom Host gesendet oder empfangen wurden. Daher besteht eine hohe Wahrscheinlichkeit für Paketverluste und -lecks. Dies ist der Hauptgrund, warum UDP nicht verwendet wird, wenn eine qualitativ hochwertige Datenübertragung erforderlich ist, und daher als unzuverlässig angesehen wird. Diese Art von Protokoll wird meistens in YouTube oder Vimeo verwendet, wenn ein Video gestreamt wird, da ein paar Paketverluste die Benutzererfahrung nicht beeinträchtigen.

-

Das grundlegende Fundament der Netzwerkschicht

Diese spezielle Schicht wird alternativ auch als Internet-Schicht bezeichnet. Diese Schicht ist für das Routing von Daten über Netzwerke verantwortlich und das IP-Protokoll wird zur Unterscheidung zwischen Adressen verwendet. In dieser Schicht werden der beliebteste ICMP und der IFMP verwendet. Hier wird das ICMP- oder Internet Control Message-Protokoll verwendet, mit dem im Ping-Befehl überprüft wird, ob der Host aktiv oder inaktiv ist. Das ICMP ist eines der wichtigsten Protokolle der IP-Protokollsuite. ICMP wird auch verwendet, um Fehlermeldungen über das Netzwerk zu senden, ob ein Host inaktiv ist oder nicht reagiert oder nur über die Wake-on-Lan-Funktion und ähnliches verfügbar ist.

-

Das Grundprinzip der Netzwerkdatenverbindungsschicht

Diese Schicht enthält die Treiber für verschiedene im Betriebssystem vorhandene Geräte und wird alternativ als Netzwerkschnittstellenschicht bezeichnet. Diese Treiber stammen von der Netzwerkkarte oder der Netzwerkkarte, die sich im System befindet. Die Netzwerkkarten sind zusammen mit den ordnungsgemäß konfigurierten Gerätetreibern für die Kommunikation und Übertragung von Daten in Netzwerke verantwortlich. Ohne eine Netzwerkkarte ist keine Kommunikation möglich. Diese Daten werden entweder drahtlos über Router und WLAN oder über Kabel wie das gekreuzte oder das RJ-45-Kabel übertragen. Die hier zur Datenübertragung verwendeten Protokolle sind das ARP (Address Resolution Protocol) und das PPP (Point to Point Protocol).

-

Das Grundprinzip der physikalischen Netzwerkschicht

Die physikalische Schicht ist eine der obersten Schichten im OSI-Modell der Computernetzwerke. Diese Schicht besteht typischerweise aus der Netzwerkhardware. Aufgrund der Vielzahl der auf dem Markt verfügbaren Netzwerkgeräte ist dies wahrscheinlich die komplexeste Netzwerkschicht in der OSI-Architektur. Die Aufgabe dieser Schicht besteht darin, Rohbits über die Verbindungsknoten über die physische Hardware zu übertragen. Diese Schicht besteht typischerweise aus Hardware wie der drahtlosen Hardware, dh dem WLAN, den Kabeln, den Anschlüssen, den Netzwerkschnittstellenkarten und vielem mehr.

Grundlegendes zu Netzwerkports, IP-Adressen und MAC-Adressen

Grundlagen der drahtlosen Vernetzung Nachdem Sie nun wissen, wie die grundlegende Internetverbindung funktioniert, werfen wir einen Blick auf den wichtigsten Teil, wie die Pakete ihren Weg zu den richtigen Hosts finden. Stellen Sie sich diese IP-Adresse, Ports und die Mac-Adresse als die physische Standardadresse einer Person vor. Nehmen wir zum Beispiel an, die Person, die Herr Smith hat, hat die Adresse 21, New Wing Tower, High Roller Street. Also, hier ist die MAC ID der New Wing Tower, der Name des Gebäudes oder der Gesellschaft, die sich nie ändert. Die High Roller Street ist das Gebiet oder die Straße, die hier die IP-Adresse ist. Da es eine Reihe von Straßen gibt, um ein Ziel zu erreichen, ähnelt dies einer IP-Adresse, da sich die IP-Adresse in Abhängigkeit vom DHCP im Netzwerk ändern kann. Und schließlich ist der Port die Zimmernummer, die in unserem Fall 21 ist. Dieses ganze Szenario funktioniert so. Angenommen, Sie erhalten einen Kurierdienst an der oben angegebenen Adresse, geben jedoch die falsche Zimmernummer ein, und der Kurierdienst erreicht möglicherweise einen Raum, der geschlossen ist oder noch nicht vorhanden ist. Wenn dem eingehenden Paket eine falsche Portnummer zugewiesen wird, erreicht das Paket möglicherweise nicht einmal die Adresse, da der andere Port möglicherweise von einer Firewall geschlossen wird oder bereits eine andere Paketverbindung besteht.

Die Netzwerksprachen zu verstehen ist nicht so schwer. Es braucht nur eine Person, die bereit ist, tiefer zu graben und sich die Hände schmutzig zu machen. Dies sind nur die Grundlagen der Vernetzung. Sie können sich ausführlich über die Paketübertragung und die Konnektivität informieren, indem Sie die SYN- und ACK-Methoden lesen, die ich hier nicht erwähnt habe. Erwägen Sie, ein CCNA-Buch zu lernen, das alle Aspekte des Netzwerks abdeckt.

Empfohlene Artikel

Hier sind einige, die Ihnen dabei helfen werden, die Grundlagen des Netzwerkbetriebs, die Grundlagen des drahtlosen Netzwerkbetriebs und die Grundlagen des Heimnetzwerks näher zu erläutern. Gehen Sie also einfach über den unten angegebenen Link.

- Bester Schritt für den richtigen Weg, um Anwendungs- und Systemsoftware zu erstellen

- Fragen im Vorstellungsgespräch zur Netzwerksicherheit - am häufigsten gestellt

- Kostenlose hilfreiche Tipps zum Aufbau Ihres Karriere-Netzwerks (Wichtig)