Einführung in die symmetrische Schlüsselverschlüsselung

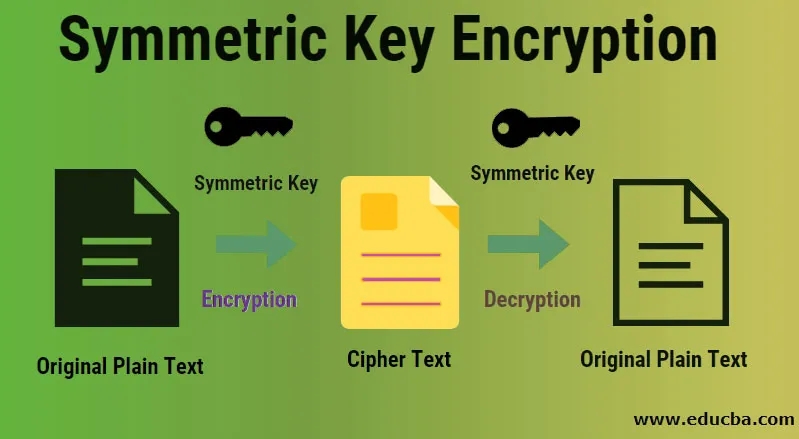

Die symmetrische Schlüsselverschlüsselung wird als die Art der Verschlüsselungstechnik definiert, bei der nur ein geheimer Schlüssel, der auch der geheime Schlüssel ist, zur Ver- und Entschlüsselung elektronischer Nachrichten verwendet wird.

Dies sind die Algorithmen, die im Fall der Kryptographie verwendet werden und für alle Arten von Verschlüsselungstechniken, die sich sowohl auf die Verschlüsselung von Klartext als auch auf die Entschlüsselung des Blockchiffretexts beziehen, die gleiche Art von Schlüsseln verwenden. Die Tasten können in Form und Struktur identisch sein, oder es kann eine einfache Art von Transformation geben, die beim Wechseln zwischen den Tasten auftritt. Die Schlüssel als Ganzes werden verwendet, um ein gemeinsames Geheimnis zwischen einer oder zwei Parteien darzustellen, das effektiv verwendet werden kann, um eine Informationsverbindung auf privater Basis aufrechtzuerhalten. Diese Konstruktion, bei der beide Parteien gleichen Zugriff auf den geheimen Schlüssel haben, ist ein kritischer Nachteil der symmetriebasierten Verschlüsselung.

Dies ist bei der Verschlüsselung mit asymmetrischen Schlüsseln oder der Verschlüsselungstechnik mit öffentlichen Schlüsseln nicht der Fall. Die symmetrischen Schlüssel können entweder die Block- oder Stream-Chiffren verwenden. Wenn Sie diese Verschlüsselung verwenden, stellen Sie sicher, dass die Daten in eine verschlüsselte Form konvertiert werden, die von niemandem verstanden werden kann, der keinen Zugriff auf den geheimen Schlüssel zum Entschlüsseln hat. Sobald der beabsichtigte Empfänger, der Zugriff auf diesen Schlüssel hat, über die Nachricht verfügt, stellen wir sicher, dass der Algorithmus den Aktionsstatus umkehrt, sodass die Nachricht wieder in die ursprüngliche und verständliche Form zurückkehrt.

Verstehen

- Wie bereits erwähnt, wird bei der Verschlüsselungstechnik mit symmetrischen Schlüsseln nur ein einziger Schlüssel, der auch als geheimer Schlüssel bezeichnet wird, sowohl für die Verschlüsselung als auch für die Entschlüsselung elektronischer Informationen verwendet. Daher müssen beide Entitäten, die am Prozess der symmetrischen Schlüsselverschlüsselung teilnehmen, sicherstellen, dass ein einziger Schlüssel von beiden Parteiengruppen gemeinsam genutzt wird. Diese Methode ist im Vergleich zur Verschlüsselung mit asymmetrischen Schlüsseln weniger zuverlässig, da bei dieser Technik sowohl die öffentlichen als auch die privaten Schlüssel für die Entschlüsselung und Verschlüsselung verwendet werden.

- Bei der symmetrischen Schlüsselverschlüsselung kann es sich bei dem geheimen Schlüssel, über den beide Parteien verfügen, um einen Passcode oder ein Passwort handeln, oder um eine zufällige Folge von Buchstaben oder Zahlen, die von einem sicheren Zufallszahlengenerator generiert wurden (RNG). Dieses RNG wird für kritische Anwendungen wie die bankbasierte Verschlüsselung verwendet, bei der die symmetrischen Schlüssel mithilfe von RNG entwickelt werden müssen, das auch ein branchenweiter Standard wie FIPS 140-2 ist.

Wie erleichtert die Verschlüsselung mit symmetrischen Schlüsseln die Arbeit?

Die symmetrische Schlüsselverschlüsselung muss nicht auf separaten privaten und öffentlichen Schlüsseln basieren, wie dies bei der asymmetrischen Schlüsselverschlüsselungstechnologie der Fall ist. Dabei wird ein einfacher gemeinsamer Schlüssel verwendet, mit dem Daten und Informationen mithilfe von Verschlüsselungs- und Entschlüsselungsalgorithmen übertragen werden können. Daher ist die Entschlüsselung eines einzelnen Schlüssels vergleichsweise weniger kompliziert als die Entschlüsselung von zwei Schlüsseln, und daher ist die Arbeit damit einfacher.

Was können Sie mit der symmetrischen Schlüsselverschlüsselung tun?

Dies kann im Fall von RC6, DES, RC5, AES, RC4, Blowfish, Twofish, CAST5, Serpent, 3DES, Skipjack, IDEA, Safer ++ usw. verwendet werden. Dies wird im Allgemeinen verwendet, um viele kryptografische Grundelemente als normale oder grundlegende Verschlüsselung zu erreichen Techniken. Wenn Sie eine Nachricht verschlüsseln, können Sie nicht garantieren, dass der Nachrichteninhalt beim Verschlüsseln nicht geändert wird. Daher wird ein Nachrichtenauthentifizierungscode zusammen mit dem Chiffretext hinzugefügt, um sicherzustellen, dass die Änderungen, die an dem Chiffretext vorgenommen werden, von der Empfängerseite gut und effizient bemerkt werden.

Vorteile

1. Extrem sicher: Dieser Algorithmus ist extrem sicher, da nur ein Schlüssel für alle Arten von Transaktionen verwendet wird.

2. Relativ schnell: Dies ist ein schnellerer Algorithmus, da mit diesen Algorithmen keine sehr komplexe Struktur verbunden ist.

3. Einfachere und weniger komplexe Struktur: Dieser Algorithmus ist effizienter und hat auch eine relativ weniger komplexe Struktur.

Warum sollten wir symmetrische Schlüsselverschlüsselung verwenden?

Wir sollten diese Verschlüsselung verwenden, um sicherzustellen, dass die Sicherheit nicht beeinträchtigt wird. Dies ist ein wichtiger Standard und gilt insbesondere für alle bankbasierten Anwendungen und andere datenintensive Unternehmen. Wir sollten diesen Algorithmus auch verwenden, da er im Vergleich zu anderen Algorithmen der gleichen Liga vergleichsweise schneller ist.

Zukünftiger Geltungsbereich

Der Umfang dieser Schlüssel besteht darin, dass sie generiert werden, die mit mehreren vorgegebenen Algorithmen verwendet werden, die speziell als Kryptosysteme bezeichnet werden, bis die Tatsache vorliegt, dass diese Algorithmen zum Ausführen einer Transaktion oder zum Senden und Empfangen der einen oder anderen Form von a verwendet werden Nachrichtenpaket. Sobald die Daten an den beabsichtigten Empfänger geliefert werden, verschwindet der Verschlüsselungsumfang für symmetrische Schlüssel, da der Schlüssel dann zerstört wird und ein neuer Schlüssel für einen anderen Datensatz erstellt wird.

Warum brauchen wir das?

Daten sind kritisch und die Sicherung von Daten ist eine der größten Herausforderungen, mit denen große Unternehmen und Banken heute zu kämpfen haben. Die Daten in Klartextform können leicht von einem Angreifer oder Hacker manipuliert und herumgespielt werden. Das Sichern dieser kritischen Informationen ist daher obligatorisch, und dann kommen Algorithmen und Techniken wie die symmetrische Schlüsselverschlüsselung ins Spiel.

Wie hilft Ihnen die Verschlüsselungstechnologie mit symmetrischen Schlüsseln beim Karrierewachstum?

Die Sicherung von Daten ist eine der wichtigsten Herausforderungen, mit denen viele Unternehmen heute konfrontiert sind. Wenn Sie Techniken wie die Verschlüsselung mit symmetrischen oder asymmetrischen Schlüsseln erlernen, können Sie sich in der Abteilung für Cyber-Forensik, in Kryptografien, bei ethischem Hacking und in anderen DoD-basierten Forschungsinstituten zurechtfinden.

Empfohlene Artikel

Dies war eine Anleitung zur symmetrischen Schlüsselverschlüsselung. Hier besprechen wir die Arbeitsweise, die Verwendung, den Bedarf, den zukünftigen Umfang, die Vorteile und wie diese Technologie Ihnen beim beruflichen Wachstum helfen wird. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Kryptographie vs. Verschlüsselung

- DES-Algorithmus

- Was ist ein Pufferüberlauf?

- HTTP-Caching

- Arten der Chiffre

- Zufallszahlengenerator in Matlab

- Zufallszahlengenerator in C #

- Zufallszahlengenerator in JavaScript

- Stream Chiffre vs Block Chiffre