Zugelassener ethischer Hacker - Es ist nicht ungewöhnlich, dass von einer "gehackten" Website die Rede ist, und Sie haben möglicherweise Berichte darüber gesehen, dass beliebte Websites von einer Gruppe von Personen oder von einer Einzelperson gehackt wurden. In der Cyberwelt werden die Menschen, die solche "kriminellen" Handlungen ausführen, als Hacker bezeichnet. Dies können intelligente Programmierer oder Netzwerkadministratoren sein, die für den Nervenkitzel sorgen, Informationen stehlen oder die Kontrolle über eine Website oder ein Portal übernehmen.

Um Schlupflöcher in einem System oder einer Eigenschaft zu finden, ist es am besten, einen Dieb zu beschäftigen und es herauszufinden. In der Informationstechnologie werden Lücken und Schwächen einer Website von Unternehmen durch Einsatz von ethischen Hackern aufgedeckt. Sie sind geschulte, zertifizierte Mitarbeiter mit langjähriger Erfahrung, die Schlupflöcher erkennen, damit Unternehmen diese schnell schließen und im Falle eines unerwarteten Hacks oder eines Virusangriffs auf eine Website einen enormen Verlust verhindern können.

Die Schwere der Cyber-Angriffe lässt sich anhand des US-Aktionsplans des Weißen Hauses abschätzen, mit dem 19 Mrd. US-Dollar für Cyber-Sicherheitsinitiativen ausgegeben werden, einschließlich der Aufklärung der Verbraucher zur Verwendung der Zwei-Faktor-Authentifizierung. Dies folgt auf die kürzlich durchgeführten Hackerangriffe auf manipulierte personenbezogene Daten von US-Bürgern. Im November beschuldigten die Bundesbehörden drei Männer des Eindringens in Systeme von neun Finanzinstituten, darunter JP Morgan, Dow Jones, Scottrade und eTrade, die Daten von 100-Millionen-Kunden einem Risiko auszusetzen.

Eine Studie des Ponemon Institute aus dem Jahr 2014 ergab, dass die durchschnittlichen Kosten eines Datenverstoßes für das betroffene Unternehmen bei 3, 5 Mio. USD liegen

Viele Branchenforschungs- und Umfrageberichte haben auf zunehmende Sicherheitslücken in Websites und Computernetzwerken hingewiesen und damit die Chancen für geschulte oder lizenzierte ethische Hacker erhöht.

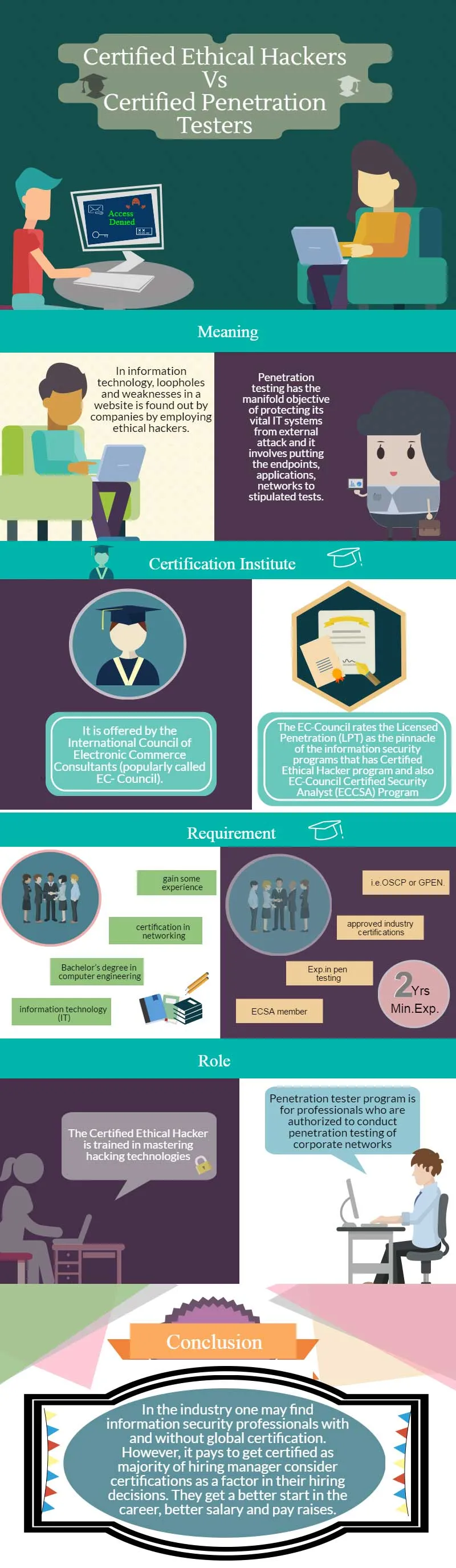

CEH vs CPT Infografiken

Wie werde ich ein Certified Ethical Hacker?

Es gibt viele Institutionen, die Hacker-Schulungen anbieten, aber letztendlich sollten Sie die CEH-Zertifizierung (Certified Ethical Hacker) erhalten, die vom International Council of Electronic Commerce Consultants (im Volksmund EC-Council genannt) angeboten wird.

Es ist nicht einfach für jeden, ein ethischer Hacker oder ein zertifizierter ethischer Hacker zu werden, da vorherige Erfahrung in der IT-Branche eine Voraussetzung für eine formelle Ausbildung in diesem Bereich ist. Idealerweise sollte ein ethischer Hacker einen Programmierhintergrund mit einem Bachelor-Abschluss in Computertechnik oder Informationstechnologie (IT) haben. Der erste Schritt besteht darin, eine Zertifizierung für das Netzwerk zu erhalten und einige Erfahrungen in diesem Bereich zu sammeln, bevor Sie sich für die Cisco CCNA-Zertifizierung (Cisco Certified Network Associate) entscheiden. Es handelt sich um ein Zertifikat, das die Fähigkeit eines Fachmanns bestätigt, Switches und geroutete Netzwerke auf mittlerer Ebene zu konfigurieren, zu betreiben, zu konfigurieren und Fehler zu beheben. Es umfasst auch die Überprüfung und Implementierung von Verbindungen über Remotestandorte mithilfe von WAN.

Danach ist es besser, zusätzliche Zertifizierungen in Securty, CISSP oder TICSA zu erwerben. Dies ermöglicht es der Person, eine Position in der Informationssicherheit zu bekommen. In dieser Phase ist es besser, Erfahrungen mit Penetrationstests zu sammeln. Der Penetrationstest umfasst die Bewertung der Sicherheit der IT-Implementierung in einer Organisation. Dies geschieht mit dem Ziel, die im Netzwerk vorhandenen Schwachstellen zu identifizieren. Die Bereiche, die anfällig sind, umfassen Server, Betriebssysteme, drahtlose Netzwerke, mobile Geräte, Dienste, Konfigurationen und Anwendungen. Diese Tests können manuell oder durch Ausführen automatisierter Programme durchgeführt werden.

Nachdem man sich in der Branche stärker profiliert hat, kann man die internationale Zertifizierung als Certified Ethical Hacker (CEH) des International Council of Electronic Commerce Consultants (EC-Council) beantragen. Laut EC ist das Certified Ethical Hacker-Programm der Höhepunkt der am weitesten verbreiteten Informationssicherheits-Schulungsprogramme für Fachleute.

Abgesehen von Netzwerkunterricht sollte ein ethischer Hacker Kenntnisse über Unix / Linux-Befehle und -Distributionen haben und in C, LISP, Perl oder Java programmieren. Kenntnisse über Datenbanken wie MySQL sind auch für ethische Hacker von Vorteil.

Neben technischen Kenntnissen benötigen sie auch Problemlösungen und Fähigkeiten der Mitarbeiter oder Social Engineering. Sie sollten die Benutzer dazu bringen, ihre Anmeldeinformationen offenzulegen, Systeme neu zu starten oder herunterzufahren oder Dateien auszuführen.

Es gibt fünf Phasen des ethischen Hackings: 1) Aufklärung, 2) Zugang erhalten, 3) Aufzählung, 4) Zugang erhalten und 5) zuletzt Ihre Spuren verwischen. Bei der Aufklärung werden Informationen über ein beabsichtigtes Ziel eines böswilligen Hacks gesammelt, indem das Zielsystem überprüft wird. Die Ports werden nach Schwachstellen im System durchsucht und nach Schwachstellen in der Firewall und den Routern. Sobald es erkannt wurde, kann der Hacker herausfinden, wie er auf das System zugreifen kann. Es gibt zwei Arten der Aufklärung - aktiv und passiv.

Passive Aufklärung hat möglicherweise nichts mit Informationssicherheit oder IT-Systemen zu tun, kann jedoch Wissen über Unternehmensabläufe beinhalten - die Zeiten, zu denen Mitarbeiter ein- und ausgehen. Oder es könnte sich um Änderungen des Internetprotokolls (IP), Namenskonventionen, versteckte Server oder Netzwerke handeln. Der Hacker überwacht den Datenfluss, um zu sehen, zu welchen Zeiten Transaktionen stattfinden und auf welchen Verkehrswegen.

Der Zugriff auf das System ist die wichtigste Phase des Hackerangriffs. Dies kann über ein lokales Netzwerk (LAN) oder Internet, einen lokalen Zugriff auf einen PC oder sogar einen Offline-Zugriff erfolgen. Es umfasst stapelbasierte Pufferüberläufe, Denial-of-Service (DoS) und Sitzungsentführung.

Die Auflistungs- oder Scan-Phase umfasst die Untersuchung des Netzwerks auf der Grundlage von Informationen, die während der Aufklärung gesammelt wurden. Die verwendeten Tools sind Dialer, Port-Scanner, Netzwerk-Mapper, Sweeper und Vulnerability-Scanner.

Die Aufrechterhaltung des Zugriffs ist für die zukünftige Verwendung von entscheidender Bedeutung. Manchmal erhalten sie exklusiven Zugriff über Backdoors, Trojaner und Rootkits. Die letzte Etappe ist das Bedecken von Gleisen, um eine Erkennung durch Sicherheitspersonal zu vermeiden. Das CEH-Programm (Certified Ethical Hacking) behandelt diese Themen ausführlich und wird vom EC-Council vor der Vergabe einer Zertifizierung geprüft, die den Kandidaten für anspruchsvolle Aufgaben in der Industrie qualifiziert.

Die Prüfung prüft die Kenntnisse und Fähigkeiten der Kandidaten in den folgenden Bereichen-

-

- Telekommunikation, Netzwerke, Cyber-Medien und IT-Systeme

- Ein umfassendes Verständnis der Sicherheitsprotokolle für die Betriebssysteme MAC, Linux und Windows haben,

- Sollte in der Lage sein, den Hack in ein Computersystem einer Organisation zu hacken, um dessen Schwachstellen und Schwachstellen mit angemessener Erlaubnis zu bewerten.

- Ergreifen Sie vorbeugende und korrigierende Maßnahmen gegen böswillige Angriffe

- Sie sollten in der Lage sein, verschiedene Arten von Passwörtern zu identifizieren und zu knacken und Passwortangriffe zu vereiteln.

- Verstehen von Kryptografie- und Verschlüsselungstechniken mit der Infrastruktur für private / öffentliche Schlüssel.

- Sie sollten Kenntnisse über Cyber-Angriffe einschließlich Trojaner, URL, Verschleierung, Identitätsdiebstahl und Social Engineering haben.

Erfahren Sie, wie Sie Unternehmen vor den Gefahren böswilliger Hackerangriffe schützen. Beurteilen Sie die Sicherheit von Computersystemen mithilfe von Penetrationstests. Entwickeln Sie ethische Hacking-Fähigkeiten.

Penetrationstests

Penetrationstests haben das vielfältige Ziel, die wichtigsten IT-Systeme vor Angriffen von außen zu schützen. Dabei werden die Endpunkte, Anwendungen und Netzwerke festgelegten Tests unterzogen. Es ermöglicht Sicherheitsexperten, mögliche Bedrohungen frühzeitig abzuwehren, indem Abhilfemaßnahmen eingeleitet werden, wenn Schwachstellen gefunden werden.

Regelmäßige Stifttests sind für Unternehmen von Vorteil, wenn sie im Voraus wissen, welchen Sicherheitsrisiken das IT-System ausgesetzt ist. Rechtzeitige Abhilfemaßnahmen verhindern, dass die Hacker in das Netzwerk eindringen und wertvolle Daten gefährden. Es werden die Kosten vermieden, die mit einer Sicherheitsverletzung verbunden sind, die Millionen von Dollar kosten kann, und Imageverluste in Bezug auf den Schutz von Daten und Geschäftsinformationen durch Kunden, die auch Daten Dritter betreffen. Penetrationstests helfen dem Unternehmen, die Compliance- / Audit-Vorschriften wie GLBa, HIPAA und Sarbanes-Oxley einzuhalten. Unternehmen können durch Geldbußen im Zusammenhang mit der Nichteinhaltung von Penetrationstests erhebliche Kosten einsparen. Sie werden in der Lage sein, Tests zu erfüllen, die in der Federal FISMA, PCI-DSS oder NIST vorgeschrieben sind.

Empfohlene Kurse

- Professionelle Webdienste im Java-Kurs

- Zertifizierungsschulung in Spieleentwicklung in C ++

- Online Ethical Hacking Training

- E1261Professional Vegas Pro 13 Training

Zugelassene Penetrationstests durch den EG-Rat

Der EC-Council bewertet das Licensed Penetration (LPT) als die Spitze der Informationssicherheitsprogramme, für die das Certified Ethical Hacker-Programm und das ECCSA-Programm (EC-Council Certified Security Analyst) gelten.

Die LPT-Prüfung des EC-Council ist die schwierigste praktische Prüfung vor der Vergabe der Zertifizierung. Die Online-Version des Kurses enthält über 39 intensive Module, über 2300 Folien, die einen Einblick in komplexe Aspekte des Penetrationstests bieten. Der Kurs bietet 1100 Tools, mit denen sie tief in die Wissenschaft der Penetrationstests eintauchen können.

Der EG-Rat gibt an, dass die LPT-Prüfung in Zusammenarbeit mit kleinen und mittleren Unternehmen und Fachleuten auf der ganzen Welt nach einer gründlichen Analyse von Aufgaben, Rollen, Aufgaben und Qualifikationslücken entwickelt wurde. Es simuliert in Echtzeit ein komplexes Netzwerk einer multinationalen Organisation.

Die Online-Version des Kurses ermöglicht es dem Informationssicherheitspersonal, Penetrationstests von jedem Ort der Welt aus zu erlernen und eine LPT-Lizenz zu beantragen. Die Lizenz ist eine Zusicherung für Ihre Stakeholder, dass Sie über die handlungsorientierte Kompetenz verfügen, um eine gründliche Sicherheitsbewertung durchzuführen.

Zulassungskriterien

Nicht alle IT-Experten können eine Lizenz für den EG-Rat beantragen, insbesondere für Pen-Tests. Der Kandidat muss ein anerkanntes ECSA-Mitglied sein, über mindestens zwei Jahre Erfahrung im Pentesting verfügen und über anerkannte Branchenzertifizierungen wie OSCP oder GPEN verfügen. Bewerber können sich direkt über das Online-Webformular beim EG-Rat bewerben.

Die Vorteile der Zertifizierung

- Die Zertifizierung ermöglicht es Kandidaten, Penetrationstests und Beratung auf globaler Basis durchzuführen.

- Branchenakzeptanz als Experte für rechtliche und ethische Sicherheit.

- Zugang zu Software, Vorlagen und Testmethoden des EG-Rates.

Obwohl verschiedene Agenturen Zertifizierungen anbieten, haben sie durch die Zertifizierung durch den EG-Rat die Möglichkeit, ihre Fähigkeiten zu üben, damit sie als lizenzierte Penetrationstester fungieren können.

Obwohl ethisches Hacken und Eindringen in den Bereich der Informationssicherheit fallen, unterscheiden sie sich geringfügig in ihrer Rolle und ihren Funktionen. Der Certified Ethical Hacker ist in der Beherrschung von Hacking-Technologien geschult, und ein lizenziertes Penetrationstester-Programm richtet sich an Fachleute, die befugt sind, Penetrationstests für Unternehmensnetzwerke durchzuführen.

Die Anträge für die EG-Zertifizierungsprüfung werden online unter https://cert.eccouncil.org/lpt-application-form.html entgegengenommen.

Ankit Fadias Certified Ethical Hacker ist auch ein weltweit anerkanntes Programm. Es wurde von der weltweit bekannten Behörde für Computersicherheit entwickelt. Es bietet die neuesten Tools, Techniken und Methoden, die von Cyberkriminellen und Terroristen verwendet werden. Es zeigt auch, wie man sie bekämpft. Ankit Fadia zeigt auch, wie er sich direkt vor Ihren Augen in Websites, Konten, Handys und Passwörter einhackt.

Das Potenzial für Penetrationstests und ethisches Marketing ist riesig. Indiens führendes Dienstleistungsportal Naukri.com bietet 115 Stellen in diesem Bereich an.

Die Rolle von Certified Ethical Hacker (CEH) und Penetration Tester ist unterschiedlich, obwohl sie in den Bereich der Informationssicherheit fallen. Die CEH ist für den Schutz der IT-Systeme verantwortlich, indem sie bestimmte Routinen durchführt, die das System vor externen Bedrohungen schützen. In diesem Bereich werden Experten als Sicherheitsprüfer, Netzwerksicherheitsspezialisten, Penetrationstester, Site-Administratoren und Sicherheitsberater je nach Wissen, Können und Erfahrung eingesetzt. Experten in diesen Bereichen, die vom EG-Rat zertifiziert wurden, sind in den Bereichen Regierung, Militär und Verteidigung sehr gefragt. Kurse in ethischem Hacking, die den Lehrplänen des EG-Rates entsprechen, bereiten das Personal für Informationssicherheit auf die Zertifizierung durch den EG-Rat vor. Sie werden von privaten Schulen und Universitäten in mehreren Ländern angeboten.

Fazit

In der Branche gibt es Fachleute für Informationssicherheit mit und ohne globale Zertifizierung. Es lohnt sich jedoch, sich zertifizieren zu lassen, da die Mehrheit der Personalverantwortlichen Zertifizierungen als einen Faktor bei ihren Einstellungsentscheidungen betrachtet. Sie erhalten einen besseren Start in die Karriere, ein besseres Gehalt und Gehaltserhöhungen.

Laut US Bureau of Labour Statistics wird erwartet, dass die Nachfrage nach Analysten für Informationssicherheit von 2014 bis 2024 um 18% zunimmt, was eine viel schnellere Rate ist als in den meisten anderen Berufen. In Indien gibt es nur 50.000 Cybersicherheitsexperten, aber die Nation benötigt bis 2020 fünf Millionen Fachkräfte, so die National Association of Software and Service Companies (NASSCOM).

Das Land benötigt jedes Jahr 77.000 neue ethische Hacker, aber derzeit werden nur 15.000 in diesem Bereich geschult. Selbst die besten Hacker müssen mehr lernen und eine globale Zertifizierung erhalten, um an Glaubwürdigkeit zu gewinnen. Im Einklang mit der steigenden Nachfrage nach ethischen Hackern und Penetrationstestern haben sich mehrere Institute im Privatsektor angesiedelt, die verschiedene Kurse anbieten.

Laut McKinsey sind rund 70% der indischen Unternehmen anfällig für Cyberangriffe. In einem kürzlich aufgetretenen Vorfall musste ein Unternehmen viel Geld bezahlen, um die Kontrolle über seine gestohlenen Daten zurückzugewinnen.

In den USA gelten strenge Vorschriften in Bezug auf die Einhaltung. Indien hat nicht das Äquivalent zum Gesetz über die Portabilität und Rechenschaftspflicht von Krankenversicherungen, das 1996 vom US-Kongress verabschiedet wurde. Das Gesetz soll vertrauliche Gesundheitsinformationen von Amerika schützen und verarbeiten. Für Unternehmen, die die HIPAA-Bestimmungen nicht einhalten, ist es schwierig, in den USA Geschäfte zu tätigen.

Neben ethischem Hacking und Penetrationstests werden auch Vulnerability Assesments immer beliebter, werden aber laut Experten häufig mit Penetrationstests verwechselt.

Empfohlener Artikel

In den folgenden Artikeln erfahren Sie mehr über die zertifizierten Penetrationstester von Certified Ethical Hacker VS.

- Kali Linux vs Ubuntu: Vorteile

- Linux vs Ubuntu

- Erstaunlicher Leitfaden zur Definition ethischer Hacker | Zertifizierung | ausbildung Anfänger