Einführung in Cloud Security Tools

Cloud-Computing-Sicherheit bezieht sich auf eine breite Palette von Technologien, die virtualisierte Datenanwendungen, deren eindeutige IP-Adresse, Dienste und die integrierte Infrastruktur des Cloud-Computing steuern, nutzen und schützen. Es ist eine Untereinheit von Computersicherheit, Netzwerksicherheit und mehr im Bereich Informationssicherheit. Sicherheitsprobleme sind mit der Cloud-Einheit verbunden. Unternehmen verwenden Cloud-Technologie für verschiedene Zwecke und jedes Modell verfügt über einzigartige Funktionen. Das verschiedene Service-Modell von Clouds ist Software als Service, Infrastruktur als Service und Plattform als Service, der in einer der privaten, öffentlichen, hybriden und Community-Clouds bereitgestellt wird. Die Sicherheitsprobleme lassen sich in zwei große Kategorien einteilen, wobei ein Problem von Cloud-Anbietern und das andere von Kunden gestellt wird. In diesem Artikel werden wir einige wichtige Tools für die Cloud-Sicherheit im Detail behandeln.

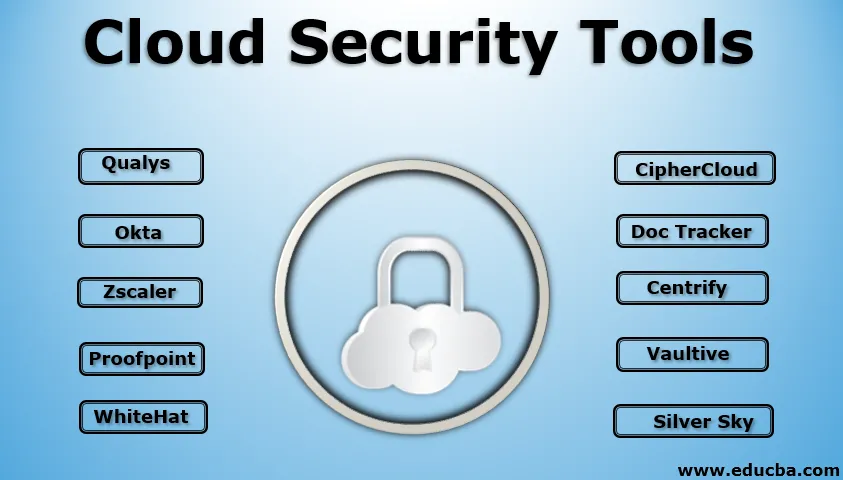

Top Cloud-Sicherheitstools

Die Größe des Unternehmens ist keine Frage der Sicherheit. Sogar das Mobiltelefon verfügt über viele Passwörter und eine Mustersperre, um die Benutzerdaten zu schützen. Hacker sind überall verteilt, um die Daten zu sichern, wenn es eine schlechte Firewall gibt. Daher ist die Sicherheit die erste Pflicht, die regelmäßig überprüft wird. Im Folgenden finden Sie einige Sicherheitstools, die vielversprechend und taschenfreundlich sind und auf Ihren Hardware- und Softwaresystemen installiert werden können.

1. Qualys

Die Qualys-Tools werden installiert, um Bedrohungen zu überprüfen und Ihre Geräte, Webanwendungen und Webseiten durch Cloud-Lösungen zu schützen. Die Organisation analysiert alle Malware-Angriffe und stellt sicher, dass die Daten oder das System des Benutzers keine Auswirkungen haben. Wenn ein Angriff festgestellt wird, werden die erforderlichen Schritte zur Behebung des Problems angezeigt und erneut alle Webseiten und Anwendungen gescannt, um eine klare Darstellung zu erhalten und ein effizientes Arbeiten zu ermöglichen. Qualys erstellt eine reine Cloud-Firewall, um die Webseiten vor Bedrohungen zu schützen.

2. WhiteHat-Sicherheit

Die WhiteHat-Sicherheit zielt darauf ab, die Benutzer-Websites vor der Root-Ebene zu schützen, die den Codierungsprozess umfasst. Dieses Tool ist als Suite-Paket mit fünf verschiedenen Anwendungen erhältlich. Die erste Anwendung dient zum Schutz von Webseiten und zur Codierung. Die zweite Anwendung hilft dabei, die Probleme zu identifizieren, die vor dem Start der Website in der Vorproduktionszeit festgestellt wurden. Eine weitere App hilft dem Benutzer, wichtige Probleme in der Live-Umgebung zu überprüfen. Die vierte Anwendung ermöglicht dem Benutzer den Zugriff auf die Webseiten auch durch Löcher, wenn ein Patch erkannt wird. Der Hauptarm fungiert als Forschungsarm und versorgt Sie mit aktualisierten Informationen zum Benutzersicherheitsnetzwerk.

3. Okta

Okta konzentriert sich auf das Identitätsmanagement für jede Person, die sich anmeldet und aus welchem Grund sie sich anmeldet. Es verfügt bereits über die Datenbanken der Mitarbeiter, die sich täglich für grundlegende Integritätsprüfungen und Leistungsprüfungen anmelden. Anschließend werden die Details von Kunden, Cloud-Dienstanbietern und Drittkunden angezeigt. Es kennt die Menschen, die an Backends arbeiten und den Zugang zu Menschen nach vorne richten. Es hilft dem Benutzer beim Verwalten der Anwendungen, einschließlich Google-Anwendungen, Salesforce, Workday und Microsoft Office Suite 365. Es kann auch Datenschutzvereinbarungen, Anmeldeschaltflächen und Anmeldedashboards nachverfolgen.

4. Beweispunkt

Ein Proofpoint ist ein Tool, das sich nur auf E-Mails konzentriert, die automatisch aus den systemübergreifenden Wochenlöchern generiert werden. Dies ist ein einfacher Ort für Hacker. Es verhindert nicht nur die eingehenden Daten, sondern stellt auch sicher, dass jede einzelne Dateneinheit abgehend ist. Es hilft bei der Verhinderung von Datenverlust. Es arbeitet auch an der Ver- und Entschlüsselung der Datenverarbeitung und des Datenflusses.

5. Zscaler

Es ist das Produkt für das Direct Cloud-Netzwerk, das für eine kosteneffiziente und einfache Bereitstellung als herkömmliche Sicherheitsmethoden eingesetzt wird. Das Unternehmensprodukt Zscaler schützt die Systeme vor fortgeschrittenen Bedrohungsangriffen, indem es den Datenverkehr überwacht und steuert, der in das Benutzernetzwerk eingeht und aus diesem herausfließt, das als Kontrollposten fungiert. Außerdem wird das Mobiltelefon mit einem speziellen Online-Dashboard für mobile Anwendungen gesichert und überwacht.

6. CipherCloud

CipherCloud ist eine Anwendung, mit der alle anderen Dienste und Produkte wie Google-Anwendungen, Amazon-Webdienste, Chatter und Office 365 geschützt werden. Sie schützt die Daten durch Verschlüsselung, regelmäßige Überwachung des Datenverkehrs und Virenschutz.

7. Doc Tracker

Doc Tracker befindet sich oben auf der Sicherheitsschicht, die die Dateien von Box und Office 365 gemeinsam nutzt. Der Benutzer sollte eine Sicherheitsschicht auf die Dateien anwenden. Wenn er dies vergisst, kann sie jeder lesen, bearbeiten und steuern es. Doc Tracker konzentriert sich darauf, die Dokumente von einem solchen Szenario abzuhalten. Dadurch kann der Benutzer die andere Person kennen, die auf die gemeinsam genutzte Datei zugreifen wird. Wenn er versucht, außerhalb seiner Grenzen zu handeln, kann der Benutzer die Datei durch Klicken auf "Unharing" erneut abrufen.

8. Zentrifizieren

Centrify zielt auf das Identitätsmanagement für mehrere Anwendungen und Geräte ab. Das Hauptziel ist es, Benutzer, Arbeitgeber und Kunden als zentralen Bereich anzusehen, auf den über Unternehmensrichtlinien zugegriffen werden kann. Es gibt einen Alarm aus, wenn eine Person versucht, sich über lokale Cloud-Software oder Cloud-Anwendungen anzumelden. Es ist ein spezielles Produkt, das für Samsung Knox geeignet ist und über eine zusätzliche Schutzsoftware verfügt. Dieses Produkt ermöglicht den einzigen Anmeldevorgang.

9. Vaultive

Vaultive fungiert als transparenter Netzwerk-Proxy zwischen Cyberspace und Netzwerk, ohne dass ein Vorwort erforderlich ist. Erwarten Sie vor der Verwendung der Cloud-basierten Server nicht, dass das Unternehmen die vollständige Sicherheit für die Dateien und Daten des Benutzers bietet, anstatt die eigenen Daten vor dem Eintritt in die Server durch Verschlüsselung zu schützen. Vaultive verschlüsselt alle ausgehenden Daten von Office 365, bevor sie in die Netzwerke und Anwendungen gelangen

10. Silver Sky

Es muss ein One-Stop-Shop für Cloud-basierte Sicherheit sein. Es bietet E-Mail-Überwachung und Netzwerkschutz. Es befördert den Benutzer, ein Kunde der HIPAA- und PCI-Vereinbarung zu werden. Dieser Hauptkunde reguliert die Unternehmensrichtlinien, Gesundheitsinformationen und Online-Zahlungen eines Unternehmens durch starke mehrschichtige Sicherheitssysteme.

Fazit

Aus diesem Grund muss Security as a Service im gesamten Netzwerk effektiv bereitgestellt und genutzt werden, um Datenverlust, Datenverlust und Datenrausch durch Hacker zu verhindern.

Empfohlene Artikel

Dies ist eine Anleitung zu Cloud Security Tools. Hier besprechen wir die verschiedenen Cloud-Sicherheitstools, die vielversprechend und einfach auf Ihrem Hardware- und Softwaresystem zu installieren sind. Sie können auch unsere anderen verwandten Artikel durchgehen, um mehr zu erfahren.

- IoT-Sicherheitsprobleme

- Kostenlose Datenanalyse-Tools

- Cyber-Sicherheitsgrundsätze

- Regressionstest-Tools

- Firewall-Geräte

- Arten der Chiffre

- Arten von Cloud Computing