Einführung in die Cybersicherheit

Hacker, Viren, Trojaner, Internetkriminalität … dies sind nur einige der vielen Gründe, die Sie für eine Investition in die Internetsicherheit benötigen. Wenn Sie der Meinung sind, dass Ihr Unternehmen vor Datenschutzverletzungen geschützt ist, liegen Sie absolut falsch. Viren können in Sekundenschnelle zum Leben erweckt werden und Systeme lähmen. Alle großen Unternehmen, einschließlich AT & T, Apple und Target, waren Opfer von Internetkriminalität. Wenn Sie heute keine Vorkehrungen treffen, könnten Sie morgen der nächste sein. Falls dies wie ein Trailer eines erschreckenden Films klingt, seien Sie versichert, dass das Leben in der Cyberwelt Kunst oft imitiert.

Geschäftsinhaber sind sich bewusst, dass Cyberkriminelle anspruchsvoller sind, aber viele Unternehmen denken, dass es mir einfach nicht passieren kann, wenn sie Opfer von Datenschutzverletzungen, Cyberbetrug oder mehr werden. Sie müssen Sicherheitsmaßnahmen ergreifen, um Sicherheitslücken zu schließen. Große Unternehmen haben zwar mehr Geld zu investieren, aber jedes Unternehmen kann vorbeugende Maßnahmen ergreifen, wenn es um die Schulung des Personals, die Entwicklung von Ressourcen oder Know-how geht. Kriminelle in der virtuellen Welt suchen, ähnlich wie die reale, nach unverschlossenen Türen und Fenstern, die sich in Ihrem System bieten. Diese Anzeichen können Sie warnen, wenn Sie Invest in Cybersecurity-Lösungen benötigen.

Die besten 17 Zeichen, um in Cybersicherheit zu investieren

# 1 Du wurdest gefälscht

Wenn Sie das Gefühl haben, dass etwas faul ist, wenn „vertrauenswürdige“ Websites vertrauliche Informationen von Ihnen anfordern, sollten Sie nicht den Köder nehmen und einem Phishing-Betrüger zum Opfer fallen. Aber wenn Sie der Fang des Tages sind, weil Sie nicht die richtigen Vorkehrungen getroffen haben, seien Sie bereit, einen hohen Preis dafür zu zahlen. Durch Phishing-Betrug erhalten Cyberkriminelle Informationen, um auf Kreditkarten zuzugreifen und mit Ihrem Bargeld Geld zu verdienen, oder, noch schlimmer, Ihre Identität zu stehlen.

# 2 Ihr Kreditkartenunternehmen meldet betrügerische Belastungen

Sicherheitslösungen können nur funktionieren, wenn Sie rechtzeitig handeln. Wenn Ihre Kreditkarte verletzt wird, wissen Sie es auf jeden Fall. Sie müssen jedoch sofort Maßnahmen ergreifen, da es sonst etwas zu spät ist. Ein Verstoß gegen Geschäftsdaten kann zu zunehmenden Verlusten führen. Dies kann eine noch größere Belastung darstellen, wenn Sie nicht zu Beginn in Cybersicherheitsinformationen investiert haben.

# 3 Ungewöhnlich langsames Internet oder Computer, die stehen bleiben

Jede ungewöhnliche Computer- oder Internetaktivität kann ein Hinweis darauf sein, dass Ihr Computer viel Verkehr gesendet hat. Eine langsame Geschwindigkeit kann auch auf das Vorhandensein eines Virus oder einer Malware auf dem Computer hinweisen. Suchen Sie nach Popup-Anzeigen, die zu oft geschaltet werden, wenn ein Werbeblock vorhanden ist, und seien Sie immer vorsichtig, wenn Websites nicht ordnungsgemäß geladen werden.

# 4 Programme werden ausgeführt, nachdem Sie die Arbeit verlassen oder Ihren Computer ausgeschaltet haben

Dies ist ein Hinweis darauf, dass Ihre Computerdaten verletzt wurden. Wenn Sie den Computer ausgeschaltet haben und ihn wieder finden oder Programme ausführen, die Sie nicht aktiviert haben, ist es eine gute Vermutung, dass Sie Opfer von Internetkriminalität sind. Invest in Cybersecurity schützt Ihr Passwort und verschlüsselt vertrauliche Informationen, damit Sie nicht über verschüttete Milch weinen müssen.

# 5 Konten gesperrt

Dies ist ein weiteres sicheres Zeichen, dass Sie gehackt werden. Wenn Sie von Ihren E-Mail- oder Social-Networking-Konten wie Facebook, LinkedIn oder anderen ausgeschlossen sind, ist es Zeit, etwas Geld in ein gutes IT-Sicherheitsprogramm zu investieren oder in Cybersicherheitsschulungen für Ihre Mitarbeiter zu investieren.

Jedes Unternehmen kann nur gedeihen, wenn es sicher bleibt. Das Aussperren kann zwei mögliche Dinge bedeuten:

1: Jemand hat versucht, Ihr Konto mit brachialer Gewalt zu eröffnen

2: Der Account wurde kompromittiert und der Hacker hat Ihr Passwort geändert

Wie kann ein Cybersecurity-Analyst in solchen Situationen helfen? Experten sind der Meinung, dass es der Schlüssel sein könnte, die Betriebssysteme, Firewalls und Antivirensoftware Ihres Geräts beizubehalten. Seien Sie also eher sicher als traurig und setzen Sie Ihre Cybersicherheitssysteme ein.

Empfohlene Kurse

- Zertifizierungsschulung in VB.NET

- Data Science Schulungspaket

- Online-Kurs zu ISTQB

- Kali Linux Online-Kurs

# 6 Sie stellen ungewöhnliche Aktivitäten fest

Hacker können eine bessere Welt schaffen, indem sie Systeme schützen und Schwachstellen aufzeigen. Leider können sie auch ein Unternehmen ruinieren und viel Schaden anrichten, wenn sie in diese Richtung entsorgt werden. Vertraue immer deiner Intuition, anstatt schnell und ohne Plan zu handeln. Hacker können Ihren Computer nach ihren Wünschen tanzen lassen, wenn sie gegen Ihr System verstoßen. Von Finanzkonten bis zu Kreditkarteninformationen bleibt nichts vor ihnen sicher. Wenn sich Ihr Computer also ungewöhnlich verhält, suchen Sie nach Anzeichen von Problemen.

Bildquelle: pixabay.com

Dies schließt Standardprogramme und -dateien ein, die plötzlich nicht mehr richtig geöffnet werden oder funktionieren. Ein weiterer Hinweis ist, dass Dateien, die nicht von Ihnen gelöscht wurden, vom Bildschirm verschwunden sind oder irgendwie im Papierkorb landen. Ein weiteres mögliches Zeichen ist, dass Sie nicht mit dem üblichen Passwort auf Programme zugreifen können. Wenn sich Ihr Computerkennwort plötzlich ändert, ohne dass Sie etwas unternehmen müssen, ist dies ein sicheres Zeichen dafür, dass Ihre Daten kompromittiert wurden.

Eine weitere rote Fahne ist, wenn sich auf Ihrem Computer ein oder mehrere Programme befinden, die Sie nicht dort abgelegt haben. Wenn der Computer sich ins Internet einwählt, ohne dass Sie eine Verbindung herstellen müssen, ist dies ein weiteres mögliches Zeichen dafür, dass Sie gehackt werden. Eine weitere Warnung ist, dass sich der Inhalt der Datei geändert hat, ohne dass Sie Änderungen daran vorgenommen haben. Drucker, die keine Befehle ausführen oder Seiten durcheinander bringen, können ebenfalls ein potenzielles Warnsignal sein.

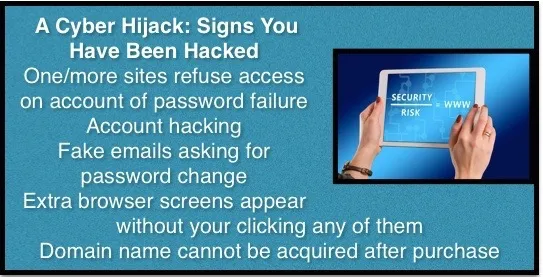

# 7 Online-Anzeichen sind stark, dass Ihre Daten kompromittiert wurden

Dies kann eine der folgenden sein:

# 8 Standard Hacker Malware oder Overrides sind in Ihrem System sichtbar

Dies umfasst gefälschte Virenmeldungen, zusätzliche Symbolleisten im Browser, die Meldungen über das Anbieten von Hilfe enthalten, oder mehrere Meldungen, die sich über den Bildschirm ausbreiten. Ein weiteres Warnsignal ist, dass zufällige und häufige Popups auf dem Computer angezeigt werden. Sie erhalten Rechnungen für gefälschte Online-Einkäufe. Genau so müssen Sie dafür bezahlen, dass Sie nicht in Cybersicherheit investiert haben. Ein weiteres Zeichen ist, wenn Personen in Ihrer Adressliste gefälschte E-Mails von Ihnen erhalten.

# 9 Zufällige Bewegungen Ihres Cursors nehmen schnell zu

Dies ist ein Zeichen dafür, dass ein menschlicher Hacker Ihren Cursor kontrolliert und mit Ihnen ein Katz-und-Maus-Spiel spielt. Dies kann schwerwiegende Auswirkungen haben, wenn der Hacker auf Ihre Dateien zugreifen oder die Steuerelemente auf Ihrem Computer manipulieren kann.

# 10 Ungewöhnliche Google-Suchergebnisse zeigen, dass jemand Ihre vertraulichen Informationen herausgesucht hat

Google dich. Wenn Sie im Internet persönliche Informationen finden, die Sie nicht preisgegeben haben, ist dies ein Zeichen dafür, dass jemand Ihren Computer gehackt und Informationen über Sie gestohlen hat. Wenn die Daten Ihrer Organisation oder Ihrem persönlichen Ruf schaden, kann dies katastrophal sein. Streng vertrauliche Informationen auf Ihrem Computer oder E-Mail-Nachrichten, die wichtige Details über die Arbeit Ihres Unternehmens enthalten, können für skrupellose Cyberkriminelle wertvoll sein, und ungewöhnliche Suchmaschinenergebnisse sind ein Lackmustest für die Sicherheit Ihrer persönlichen Informationen. Das Erkennen verdächtiger Online-Aktivitäten ist eine todsichere Warnung, die Sie benötigen, um Ihren Cybersicherheitsschutz zu verbessern.

Das Verschließen der Tür nach dem Eindringen des Einbrechers wird das Problem nicht lösen, ein gutes Cybersicherheitspaket wird es tun.

Bildquelle: pixabay.com

# 11 Brute-Force-Cracking oder Trial-and-Error-Cracker versuchen ihr Glück mit dir

Ein Cracker versucht, mithilfe von Versuch und Irrtum auf Ihr System zuzugreifen, und kein Verschlüsselungssoftwareprogramm ist vor dieser Methode sicher. Denken Sie nicht, dass die Zahlen den Cracker abschrecken werden … Ein 56-Bit-Schlüssel hat möglicherweise 256 mögliche Schlüssel, was ungefähr zweiundsiebzig Billiarden Tastenkombinationen entspricht, bevor er oder sie den richtigen erhält. Verwenden Sie also Software mit so vielen Bits wie möglich und lassen Sie sich von einem Verschlüsselungsprogramm oder einer IT-Sicherheitsanwendung leiten, die Sie schützt.

# 12 Jemand kommt durch die Hintertür herein

Eine Hintertür bezieht sich auf eine Netzwerksicherheitslücke in einem Softwareprogramm. Die Backdoor ist möglicherweise vorhanden, weil jemand das Fenster offen gelassen hat. Wenn ein Cracker dies entdeckt, kann er Ihren Schlüssel oder Ihr Kennwort herausfinden. Vergewissern Sie sich also, dass Sie ein Cybersicherheitsprogramm haben, das Ihren Rücken bedeckt, oder Ihr Passwort wird zu einem Zugangsschlüssel für nicht autorisierte Benutzer.

# 13 Sie haben keine sicheren Passwörter

Bildquelle: pixabay.com

Wenn Sie sich ein Passwort für „Apple1234“ vorstellen, brauchen Sie auf jeden Fall Cybersicherheit. Es gibt viele Programme zum Erraten von Passwörtern, mit denen Sie Ihr „sicheres“ Passwort knacken können, sodass Sie nicht sicher sind. Auch wenn Sie zufällige Buchstaben, Zahlen und Symbole verwenden, muss der Schlüssel dazugehören. Wenn Sie bei der Erstellung von Passwörtern nicht genau Einstein sind, müssen Cybersicherheitsprogramme vorhanden sein. Andernfalls hängt die Zeit schwer an Ihren Händen, da versucht wird, den Schaden, die Relativität oder keine Relativität zu beheben.

# 14 Sicherheitsprotokolle weisen auf einen Verstoß hin

Wenn in Sicherheitsprotokollen angezeigt wird, dass andere Geräte als Ihre eigenen auf Ihr Konto zugegriffen haben, sind Sie in der Cyberwelt nicht sicher. Selbst wenn Passwörter geändert werden oder nicht mehr funktionieren, um Cyberangriffe aus dem Lexikon zu verhindern, gibt es starke Anzeichen dafür, dass ein Cyberkrimineller auf Sie zielt und Sie in Gefahr sind, Sicherheitslücken zu bilden.

Dateien, die Kunst-Tags oder Signaturen von Hacker-Organisationen enthalten, sind ein weiteres mögliches Anzeichen für Probleme im Internet. Viele narzisstische Hacker signieren ihre Arbeit und das Ergebnis ist eine geänderte Datei oder es gibt eine detaillierte Ansicht von Dateien, die eine nicht autorisierte Änderung zeigen.

Wenn Sie gelöschte Dateien in Ihrem Papierkorb bemerken. oder Software- oder Task-Manager funktioniert nicht mehr / tritt ein Fehler auf, Sie arbeiten an einem weniger sicheren System und es ist an der Zeit, zu einem guten Antivirenprogramm zu wechseln oder in die Cybersicherheitsinstallation zu investieren.

# 15 Nicht autorisierte Installationen sind auf dem Vormarsch

Plötzlich bemerken Sie neue Software, Programme, Verknüpfungen, Symbolleisten oder Symbole, die Sie nicht installiert haben. Wenn Laufwerke freigegeben werden, wenn die Berechtigung dafür nicht erteilt wurde oder neue Netzwerkverbindungen vorhanden sind, obwohl Sie sie nicht erstellt haben, ist ein Cyberkrimineller definitiv auf der Suche.

# 16 Leute erhalten "Spam" von Ihrem Konto

Bildquelle: pixabay.com

Wenn Leute E-Mail-Malware oder Spam von Ihnen erhalten und jemand Ihre Identität in Social Media, E-Mail oder in professionellen Netzwerkkonten verwendet, müssen Sie Ihr System sichern, Ihre Kennwörter ändern und ein gutes Cybersicherheitsprogramm einrichten.

# 17 Sie erhalten eine Warnung vom System

Wenn Ihr PC einen Signalton ausgibt oder Warnmeldungen sendet oder wenn Sie gefälschte Viren- oder Malware-Meldungen sehen, können Sie sich auf jeden Fall an einen Spezialisten für Cybersicherheit wenden und proaktive Maßnahmen ergreifen, um sich zu schützen. Wenn Ihr Antiviren- oder Anti-Malware-Programm deaktiviert wurde, ist dies ein positiver Hinweis darauf, dass Hacker Ihr System nicht gut gebrauchen können. Wenn ungewöhnliche TCP- oder UDP-Portaktionen auftreten, wie sie in Dienstprogrammen wie der TCP-Ansicht eingegeben wurden, ist dies eine weitere Alarmglocke, die Ihr Weckruf sein kann.

Fazit: Zeichen, in Cybersicherheit zu investieren

Eine gute Sicherheits-Toolbox mit Firewalls, Anti-Spyware, Antivirus, Anti-Malware und Verschlüsselung kann eine erfolgreiche Cyberabwehr gegen skrupellose Hacker und Cyberkriminelle sein. Auch wenn Sie nicht gerade der Newton der virtuellen Welt sind, können Sie Ihren Apple-Computer schützen, indem Sie in Cybersicherheitssysteme investieren! Firewall, Anti-Spyware und Antivirus blockieren die Invasion, unabhängig davon, ob der Angriff von der Hardware- oder der Softwareseite ausgeht. Durch die Verschlüsselung wird sichergestellt, dass sich Hacker nicht durchsetzen können und Antivirenprogramme selbst die entschlossensten Trojaner blockieren. Diese Vorsichtsmaßnahmen zur Cybersicherheit erhöhen die Komplexität Ihres Computers und schützen Sie vor den bösartigsten Crackern und verdorbenen Hackern.

Wenn Sie es versäumen, in Cybersicherheit zu investieren, müssen Sie sich auf die Konsequenzen einstellen. Schätzungen zufolge werden täglich rund 30.000 Websites gehackt, und die Zahl wird voraussichtlich nur zunehmen, da Cyberkriminelle den einfachen Weg beschreiten, um Geld zu verdienen. Das Abfangen Ihrer sensiblen Daten und das Eindringen in Ihre Systeme wird auf jeden Fall schwieriger, wenn Sie Sicherheitsvorkehrungen treffen. Eine gut entwickelte Investition in ein Cybersicherheitssystem wirkt wie ein Schloss an Ihrer virtuellen Tür und schützt Ihr System vor unerwünschten Eingriffen. Also, was sind die verschiedenen Arten von Hacking, die Sie beachten müssen? Nun, hier ist eine ziemlich umfassende Liste:

• Trojanisches Pferd: Malware, die Ihr System von innen nach außen schädigt, ähnlich wie das alte trojanische Pferd in Troja

• DoS / Denial of Service: Hiermit wird verhindert, dass Internetbenutzer auf eine bestimmte Website zugreifen, indem sie ihr System hacken

• IP-Spoofing: Dies bietet Cyberkriminellen unbefugten Zugriff auf das System

• Gefälschte WLAN-Zugangspunkte: In diesem Fall ähneln die gefälschten WLAN-Punkte in Ihrem WLAN-Hotspot einem klaffenden Loch in der Wand, durch das der Hacker seine Eingabe vornimmt und sich mit Ihren Daten auf den Weg macht

• Tricks zur Benennung von Dateien, die Sie dazu verleiten, auf eine bestimmte Malware-Datei zu klicken

• Schlümpfe oder ähnliche Angriffe wie DoS

• Server-Spoofing oder wenn Daten an den Server-Cache gesendet werden und der Datenverkehr auf einen Computer nach Wahl des Hackers umgeleitet wird.

So wie ein Hacker viele Waffen in seinem Arsenal hat, ist es auch der Benutzer oder das Unternehmen, auf das er abzielt. Invest in Cybersecurity ist ein notwendiger Schritt nach vorne, wenn Ihre offizielle Website oder Ihr Computersystem sicher sein sollen. Machen Sie also diesen kleinen Schritt in Richtung eines riesigen Sprunges für eine sichere Cyberwelt.

Empfohlene Artikel

Dies war ein Leitfaden für Invest in Cybersecurity. Hier haben wir das Grundkonzept der Cybersicherheit und die besten 17 Anzeichen für Investitionen in die Cybersicherheit erörtert. Sie können auch unsere anderen Artikelvorschläge durchgehen, um mehr zu erfahren -

- Wichtige E-Mail-Etikette-Regeln, gegen die Sie möglicherweise verstoßen

- Einige wichtige Dinge, die Sie über Cybersicherheitstools wissen sollten

- Erstaunlicher Leitfaden für Linux vs Ubuntu

- 6 Arten von Cybersicherheit | Grundlagen | Bedeutung

- 32 Wichtige Tools für die Cybersicherheit Sie müssen sich dessen bewusst sein

- Die wichtige Rolle der Cybersicherheit in unserem Leben

- Investieren Sie in Cybersicherheits-Tools

- Leitfaden für Kali Linux vs Ubuntu