Bildquelle: torproject.org

Bildquelle: torproject.org

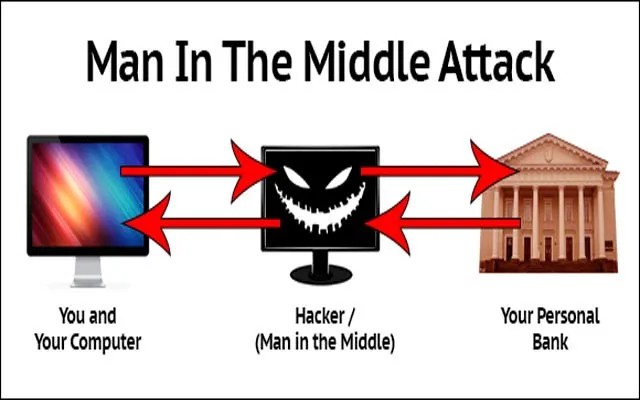

Ja. Ich kenne. Der Titel scheint beängstigend. Aber es ist nicht der Name eines Films. Aber ich kann wetten, dass es so beängstigend ist, wie es nur geht. Mann in der Mitte MITM ist eine Art von Angriff, der beim Hacken und Netzwerk-Hijacking eingesetzt wird.

Aber warum der Name Man in the Middle MITM. Warten! Das ist es nicht! Es war zuvor als Monkey-in-the-Middle bekannt. Ich weiß nicht, warum es so genannt wurde, aber ich weiß mit Sicherheit, warum Man in the Middle MITM der Name ist. Das folgende Bild ist für die Definition selbsterklärend.

Bildquelle: github.com

Zusammenfassung des Man-In-The-Middle-Angriffs (MITM)

Immer noch in Zweifel? Lass mich dir das erklären. Angenommen, Sie sind eine Person, die für eine bestimmte Art von Arbeit regelmäßig Besuche vor Ort für Ihr Unternehmen durchführen muss. Sie besuchen den Ort Ihres Kunden und hängen Ihren Dongle an, um das Internet zu starten.

Aber Sie sehen, dass Sie Ihr Internetpaket nicht aufgeladen haben (nehmen Sie einfach an). Und jetzt können Sie es nicht einmal mehr aufladen, da Ihr Internet nicht funktioniert.

Jetzt ist der Client so gut, dass Sie in unserem Fall auf sein WLAN oder Wi-Fi zugreifen können. Aber die Sache ist, ist das sicher? Absolut nicht. Du, mein Freund, kannst jetzt ein Opfer großer Unternehmensspionage sein. Hahaha… Nicht genau, aber ich gehe nur davon aus, dass es nicht sicher ist. Lassen Sie es mich auf eine andere Weise erklären.

Was ich Ihnen oben gesagt habe, war nur eine Warnung. Ich habe dies im wirklichen Leben getan und lasse mich die Konsequenzen davon zeigen. Ich bin zunächst ein Penetrationstester.

Was auch immer ich hier sagen werde, ist das, was ich Ihnen vorschlage, in Ihrer eigenen häuslichen Umgebung oder in Ihrem Labor zu tun. Wenn Sie dies an einem öffentlichen Ort tun, können schwerwiegende rechtliche Probleme auftreten. (Kurz gesagt, bis Sie einen guten Anwalt haben, tun Sie dies nicht).

Der Vorfall

Vor zwei Jahren, als ich noch Hacking lernte (ich lerne noch), saß ich in einem McDonalds in Pune, Indien. Mein Internet war in dieser Woche wegen extremer Regenfälle ausgefallen. Und da ich eine Person bin, die ohne Internet nicht leben kann, habe ich mich entschlossen, bei einem McDonalds zusammenzubrechen, weil es KOSTENLOSES WLAN gibt.

Ja, die Leute springen normalerweise sofort an einen Ort, an dem es ein freies Internet gibt (zumindest in Indien), ohne über die Probleme nachzudenken, die dies verursachen kann (wegen Leuten wie mir).

Also startete ich meinen Laptop. Zu diesem Zeitpunkt hatte ich Arch Linux installiert, was immer noch mein Favorit ist. Aber was ich getan habe, konnte in jedem Laptop getan werden, der mit einem einfachen Linux-Betriebssystem (YES-Its Linux) installiert wurde. Ich war gelangweilt und da ich nichts zu tun hatte, startete ich aus Spaß einen MITM-Angriff. Dieser Angriff ist ziemlich raffiniert.

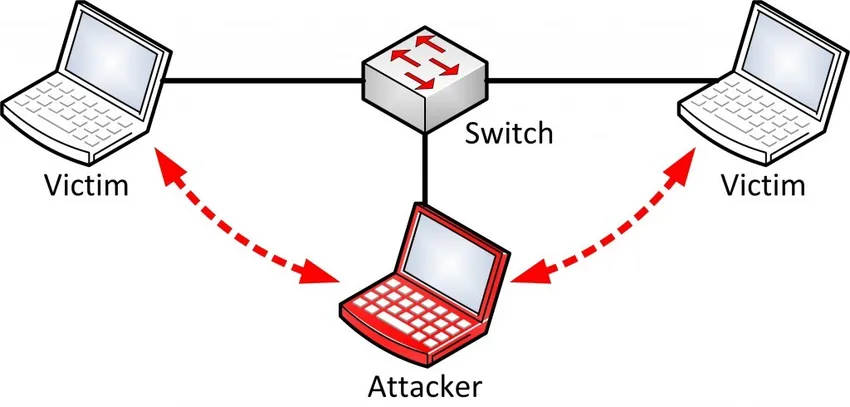

Dies würde wahrscheinlich dazu führen, dass andere Computer und Mobiltelefone im Netzwerk denken, dass ich der Router bin, und alle Pakete über mich weiterleiten. Wenn Sie darüber nicht entsetzt sind, sollten Sie es sein.

Der Grund dafür ist, dass ich jetzt alle Informationen verarbeite, die über das Netzwerk übertragen werden. sowohl eingehender als auch ausgehender Verkehr. Jetzt kann ich die Pakete anzeigen, sie schnüffeln und alle durchlaufenden Daten durchsehen.

Entweder melden sich Leute auf Websites sozialer Netzwerke an, plaudern miteinander oder machen Bankgeschäfte. Ich würde normalerweise wegbleiben, sobald ich das digitale Zertifikat einer Bank sah. Aber was ich nur zum Spaß tun würde, ist, dass ich die Chats, die die Leute gemacht haben, modifiziere.

Das hat echt Spaß gemacht. WhatsApp ist gesichert (oder Sie können es zumindest nicht knacken, sobald es das Netzwerk passiert). Viele Leute verwendeten We-Chat und Hike, die extrem wenig oder gar keine Verschlüsselung aufwiesen. Wenn ein Mann ein Mädchen bat, sich irgendwo zu treffen, änderte ich normalerweise die Adresse seines Treffens.

Ich weiß, das ist kindisch, aber wie gesagt, es hat Spaß gemacht. (Ich habe tatsächlich viel mehr als nur das getan). Die Sache ist also, dass ich nicht nur die Transaktionen und den Datenverkehr sehen konnte, sondern sie sogar ändern und etwas völlig anderes aus den Charts schicken konnte.

Wenn zum Beispiel jemand ein Video auf YouTube abspielt, könnte ich dieses Video mit etwas einfachem JavaScript komplett ändern und sie trollen. Lassen Sie mich jetzt noch einmal nach meinem ersten Beispiel für die Verwendung eines völlig zufälligen WLAN fragen. Glauben Sie, dass dies sicher ist?

Empfohlene Kurse

- R Studio Anova Techniques Schulungspaket

- Online-Zertifizierungstraining in AngularJS

- Professionelles ISTQB Level 1 Training

- Professionelle Software-Testgrundlagen-Schulung

Das Wie und Warum

Okay, jetzt die Hauptfrage, auf die Sie alle gewartet haben? Warum? Es ist wahrscheinlich nicht einmal eine Frage. Dafür gibt es viele Antworten, um sich abzusichern oder die damit verbundenen Risiken und die Wissenschaft zu verstehen, wie dies in der Realität funktioniert und wie man erkennt und feststellt, dass jemand das Gleiche für Sie tut .

Um mit einem MITM-Angriff zu beginnen, empfehle ich die Verwendung von Kali Linux. Auf diese Weise ist es für Sie sehr viel einfacher, alles zu installieren. Grund dafür ist, dass Kali Linux eine Pentest-Software ist und fast jedes Tool vorinstalliert ist.

MITM wird normalerweise mit ARP-Vergiftung durchgeführt. MITM beinhaltet das Stehlen von Cookies, Session-Hijacking, bei dem Sie die gesamte Anmeldesitzung einer beliebigen Person erfassen können, und vieles mehr.

Mit genügend Informationen kann man sogar einen Distributed Denil of Service-Angriff durchführen und das gesamte Netzwerk ausschalten. Ich werde hier keine vollwertigen Codestücke aufschreiben. Aber ich würde Ihnen die Grundlagen von MITM erklären, um Ihnen den Einstieg zu erleichtern. Der Grund dafür ist, dass der Angriff hauptsächlich auch von der Sicherheit des Routers abhängt.

Man kann heutzutage einfach keinen Laptop nehmen und sich in etwas hacken. Dafür benötigen Sie ein geeignetes Setup. Daher würde ich nach der Installation von kali linux empfehlen, eine gute Überwachung durchzuführen und WLAN einzuschalten.

Die, die ich seit Monaten benutze, ist TP-Link Wn722n. Es hat eine gute Reichweite und ist extrem leistungsfähig und portabel, um MITM-Angriffe auszuführen.

Jetzt müssen Sie nur noch ArpSpoof verwenden, um Ihre Mac-ID zu fälschen, damit das Netzwerk sich als Router ausgibt, und dann das gesamte Paket über Wireshark und tcpdump erfassen. Sie können den Datenverkehr auch mit Dsniff aufspüren, können jedoch keine https-Pakete aufspüren.

Dsniff funktioniert nur mit ungesicherter Socket-Ebene, dh http und nicht mit https. Um mit http zu arbeiten, müssten Sie SSL-Strip verwenden, die Secure Sockets-Schicht verwerfen und dann die Pakete durchschnüffeln.

Es gibt noch ein paar Dinge zu beachten. Stellen Sie sicher, dass Ihre Firewall so konfiguriert ist, dass diese Pakete akzeptiert werden. Wenn Sie dies im LAN tun, ist dies kein Problem. Wenn Sie dies jedoch in einem WAN versuchen, müssen Sie den Port weiterleiten, um diese Pakete abzurufen.

Im Folgenden sind einige MITM Attack Tools aufgeführt, die verwendet werden können:

Für Windows:

Cain and Abel - Ein GUI-Tool zum Aufspüren einer ARP-Vergiftung. Da ich schon lange auf diesem Gebiet bin, würde ich eher empfehlen, nicht mehr in die Mitte der Angriffswerkzeuge für Fenster zu greifen. Wenn Sie versuchen, mehrere Angriffe auszuführen, hilft Windows nicht. Sie müssen auf Linux umsteigen oder mehrere Computer haben, was nicht gut ist.

Für Linux:

- Ettercap und Wireshark: Um Pakete im LAN zu schnüffeln

- Dsniff: Zum Erfassen von SSH-Anmeldungen

- SSLStrip - Zum Entfernen der sicheren Schicht über Paketen

- Airjack - Mehrere MITMs auf einmal

- Wsniff - Ein Tool zum Entfernen von SSL und HTTPS

Wenn Sie dachten, das wäre es, warten Sie. Es gibt noch eine Plattform, die die meisten von Ihnen vielleicht gar nicht kennen: Und es ist mein Lieblings-Android. Mal sehen, was Android in seinem Laden hat:

- Dsploit - Ein Tool für verschiedene Arten von MITM-Angriffen

- Zanti2 - Zanti ist eine kommerzielle Software, zuvor war es eine kostenpflichtige App, aber vor kurzem haben sie es zu einer Freeware gemacht. Es ist extrem stark bei MITMs und anderen Angriffen

- Wireshark - Wie Linux

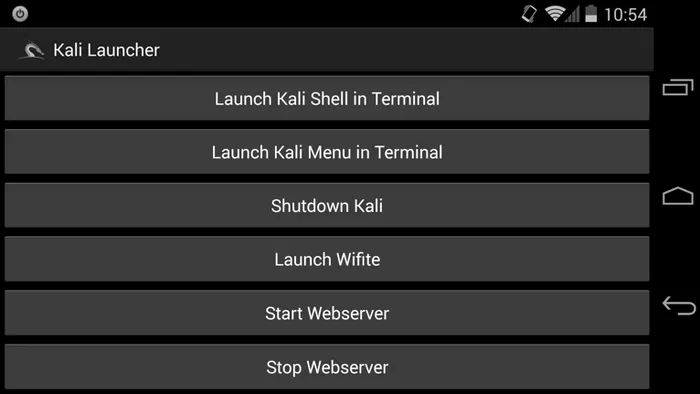

- Kali Linux - Ja. Es gibt Kali Linux für Android, das jetzt als NetHunter bekannt ist. Das Beste daran ist, dass Sie damit sogar in Ihren eigenen Heimcomputer ssh können und dann das Hacken starten können, ohne Spuren zu hinterlassen.

Wenn Sie also das nächste Mal jemanden in Ihrem Netzwerk herumspielen sehen, müssen Sie nicht nur an einem Laptop zweifeln. Jede Person mit einem guten Android-Handy wie dem Nexus oder dem One Plus kann sich in Ihr Netzwerk hacken, ohne dass Sie das merken.

So sieht die GUI von Kali auf Nethunter aus:

Bildquelle: kali.org

Paranoia ist der Schlüssel zur Sicherheit

Die einzige Möglichkeit, in dieser von Parasiten heimgesuchten Welt sicher zu bleiben, besteht darin, paranoid zu bleiben. Es ist nicht nur für MITM-Angriffe, sondern weil es für alles ist. Beachten Sie beim Zugriff auf ein öffentliches WLAN die folgenden Schritte, um Ihre Sicherheit zu gewährleisten:

- Verwenden Sie immer VPN, wenn Sie eine Verbindung zu E-Mail-Diensten herstellen

- Verwenden Sie eine sichere E-Mail mit angemessener E-Mail-Sicherheit, um Malware zu erkennen, z. B .: Google oder Protonmail

- Wenn Sie selbst Eigentümer eines öffentlichen WLANs sind, sollten Sie ein IDS (Intrusion Detection System) installieren, um alle Arten von nicht normalen Aktivitäten zu erfassen

- Überprüfen Sie von Zeit zu Zeit Ihre Anmeldeinformationen, um festzustellen, ob zufällige Aktivitäten stattgefunden haben oder ob von einem anderen Ort aus darauf zugegriffen wurde. Ändern Sie Ihre Passwörter jeden Monat. Und was am wichtigsten ist: Machen Sie es Menschen nicht leichter, sie zu knacken. Die meisten Leute behalten Passwörter wie 18two19Eight4. Dieses Passwort ist extrem einfach zu knacken, da dies nur ein Geburtsdatum sein kann, dh der 18. Februar 1984. Passwörter sollten wie 'iY_lp # 8 * q9d' lauten. Ja, so sieht ein anständig sicheres Passwort aus. Ich sage nicht, dass dies unknackbar ist. Es wird jedoch 10-mal mehr Zeit verbrauchen, als es im Fall von Prior dauert.

Also, das wäre es jetzt. Warten Sie bis zu meinem nächsten Blog über Cybersicherheit auf weitere Updates. Bis dahin bleiben Sie sicher und hacken Sie weiter.

In Verbindung stehende Artikel:-

Hier sind einige Artikel, die Ihnen helfen, mehr Details über den Secret Attacker zu erfahren. Gehen Sie also einfach über den Link.

- 13 Arten von E-Mail-Etikette-Regeln, gegen die Sie möglicherweise verstoßen

- Fragen in Vorstellungsgesprächen für Java für Fresher | Am wichtigsten

- 6 Arten von Cybersicherheit | Grundlagen | Bedeutung

- Linux vs Windows - Finden Sie die 9 größten Unterschiede heraus

- CEH vs CPT (Certified Ethical Hacker VS-zertifizierte Penetrationstester)